Как изменить rdp порт по умолчанию windows 10

Содержание:

- Предисловие

- Allow RDP port through Router (using NAT Translation)

- Как изменить стандартный порт RDP в Windows Server

- Проброс порта RDP на роутере

- Проверка состояния протокола RDP

- Проверка состояния протокола RDP на локальном компьютере

- Проверка состояния протокола RDP на удаленном компьютере

- Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

- Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

- Изменение блокирующего объекта групповой политики

- Реализации сторонних разработчиков

- Как работает RDP

- Замена с помощью утилиты PowerShell

- Смена стандартного RDP порта 3389 через реестр

- Причины проблемы и поиски их решения

- Проверка порта прослушивателя протокола RDP

- Проблемы с безопасностью

- Замена старого значения порта новым

- Сопоставление вашего IP-адреса с помощью службы динамического DNS

Предисловие

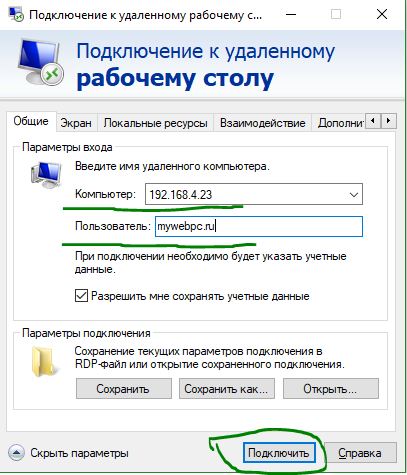

Так уж получилось, что на одной из моих работ были закрыты практически все порты кроме 80 и 443. А мне край как нужно было подключаться к своему домашнему компьютеру. Роутер домашний у меня не умеет делать проброс с одного порта на внутренний другой. Только один к одному. Поэтому я и задался целью поменять порт rdp на 80. Итак, приступим…

А да, забыл. Если кто не знает rdp, расшифровывается как remote desktop protocol, то есть протокол удаленного рабочего стола. Для возможности подключаться к соверменным ос Microosft с Windows XP необходимо произвести обновление клиента, как это сделать написано у меня в статье — rdp клиент для windows xp.

Allow RDP port through Router (using NAT Translation)

If you want to use Windows Remote Desktop over the Internet, you will need to do two steps:

- Allow RDP port through public network from Windows Firewall (or any other firewall) as we did in the previous step.

- Allow RDP port through the router which is giving you internet access and then translate the incoming port 3389 to the computer of our choice.

Please note that if you are connected to the Internet using a public IP, you don’t need the second step but normally people are connected to the Internet using routers, both home, and corporates.

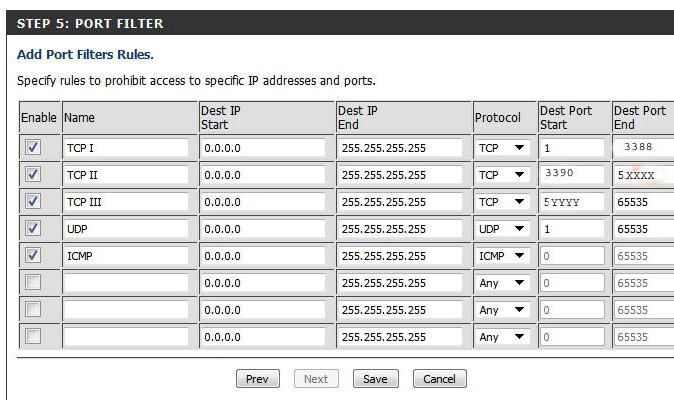

The configuration for opening a port is different for each router. Since I’m using Kerio Control for my office network, I will walk you through the steps using Kerio Control. The terminology should be similar for most routers so it’ll be easy for you to follow the same steps for your specific router.

Advertisement

- Open your router’s configuration page. Normally it should be the same as your default gateway. For me, it is http://192.168.1.1

-

After logging in, go to Traffic Rules –> Add a new rule

- Name your rules and keep them generic. Keep the action to Allow and press the Next button.

-

Keep the source to Any. That means users will be able to connect to this specific port from anywhere.

- Add Firewall to the Destination. You can keep it unchanged if you want.

-

Under Services, select Port and specify 3389.

-

Under NAT Translation, enable destination NAT, specify the IP address of your computer and also specify the port translation to 3389.

Как изменить стандартный порт RDP в Windows Server

Протокол RDP используют для удалённого доступа к виртуальному серверу. Стандартный порт для подключения по RDP — 3389. Его лучше поменять на нестандартный, чтобы избежать ситуаций, когда к вашему серверу пытается подключиться посторонний человек. Показываем, как изменить порт RDP в операционной с Windows Server 2021. Но эта инструкция также подойдёт, если у вас Windows Server 2012.

Сначала запустите редактор реестра. Для этого нажмите комбинацию клавиш Windows+R и введите в окне regedit:

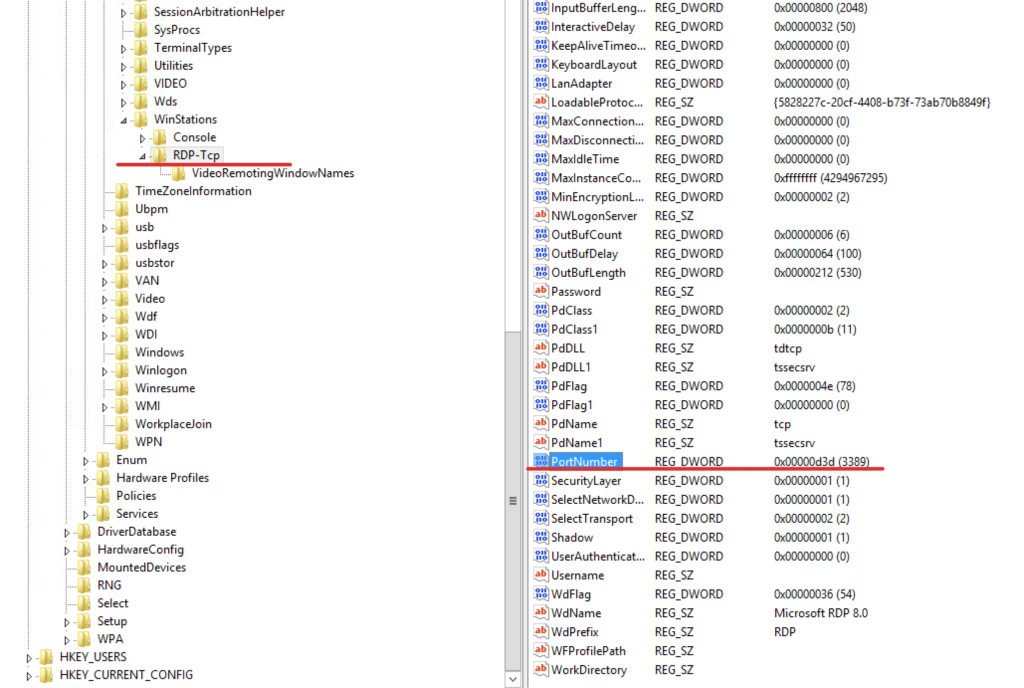

В появившемся окне найдите раздел HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/Terminal Server/WinStations/RDP-Tcp

Найдите в правой части экрана строку «PortNumber». По умолчанию у неё будет шестнадцатеричное значение 00000D3D, которое соответствует десятичному 3389.

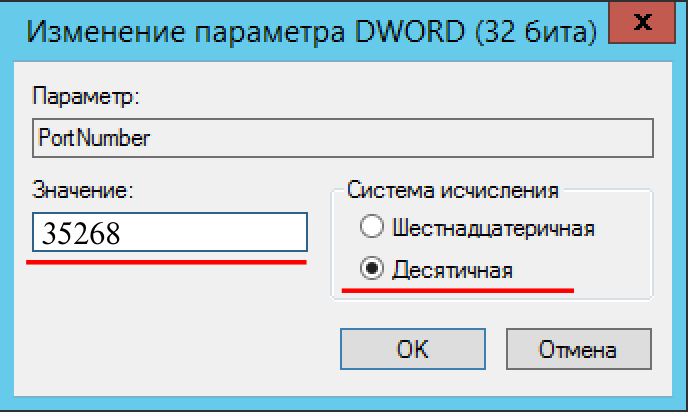

Кликните два раза по строке, выберите десятичную шкалу (Decimal), введите новый номер порта и сохраните изменения. Чтобы случайно не занять порт, который уже использует другой сервис, выберите порт в диапазоне 49152–65535.

Порт RDP сменили, теперь его нужно открыть в фаерволе. Для этого кликните правой кнопкой мышки по меню «Пуск» и перейдите в Control panel – System and Security – Administrative Tools:

В открывшемся окне найдите и запустите инструмент Windows Firewall with Advanced Security. В левой части окна выберите раздел с входящими подключениями — Inbound Rule. Кликните правой кнопкой мышки в правой части экрана и создайте новое правило — New Rule:

Откроется мастер создания правил для входящих подключений и предложит выбрать тип правила. Выберите правило на основе порта:

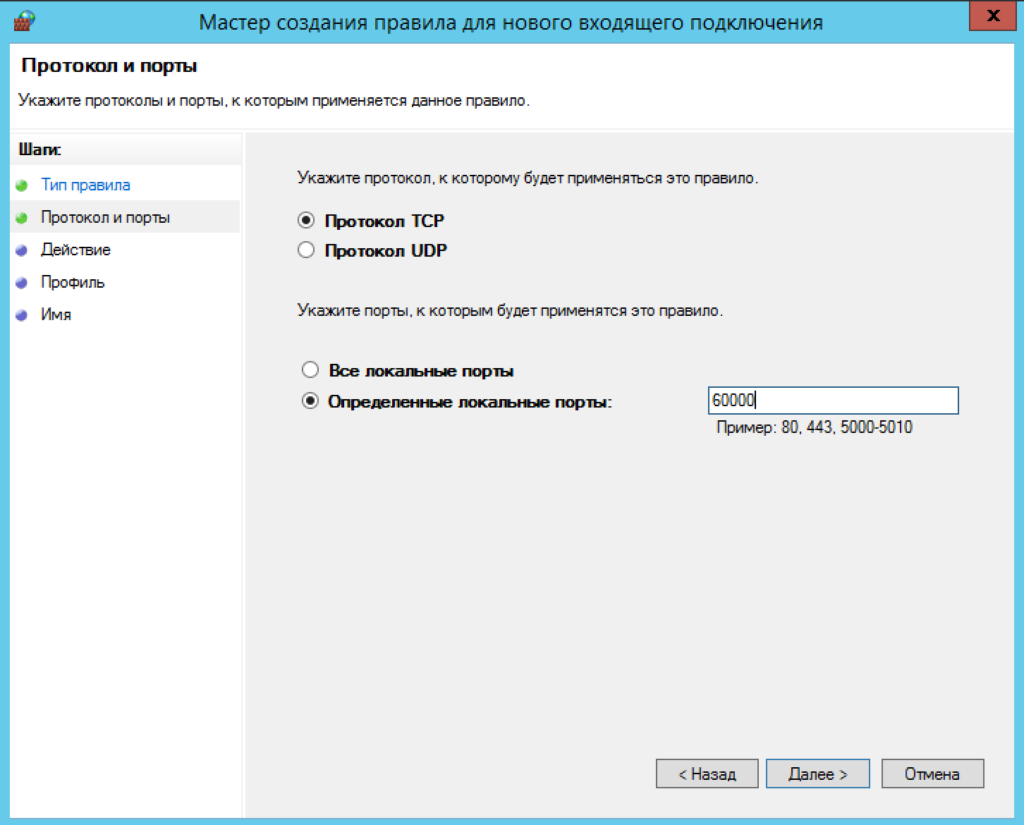

На следующем экране выберите тип соединения TCP и впишите в строке Specific local ports новый RDP порт:

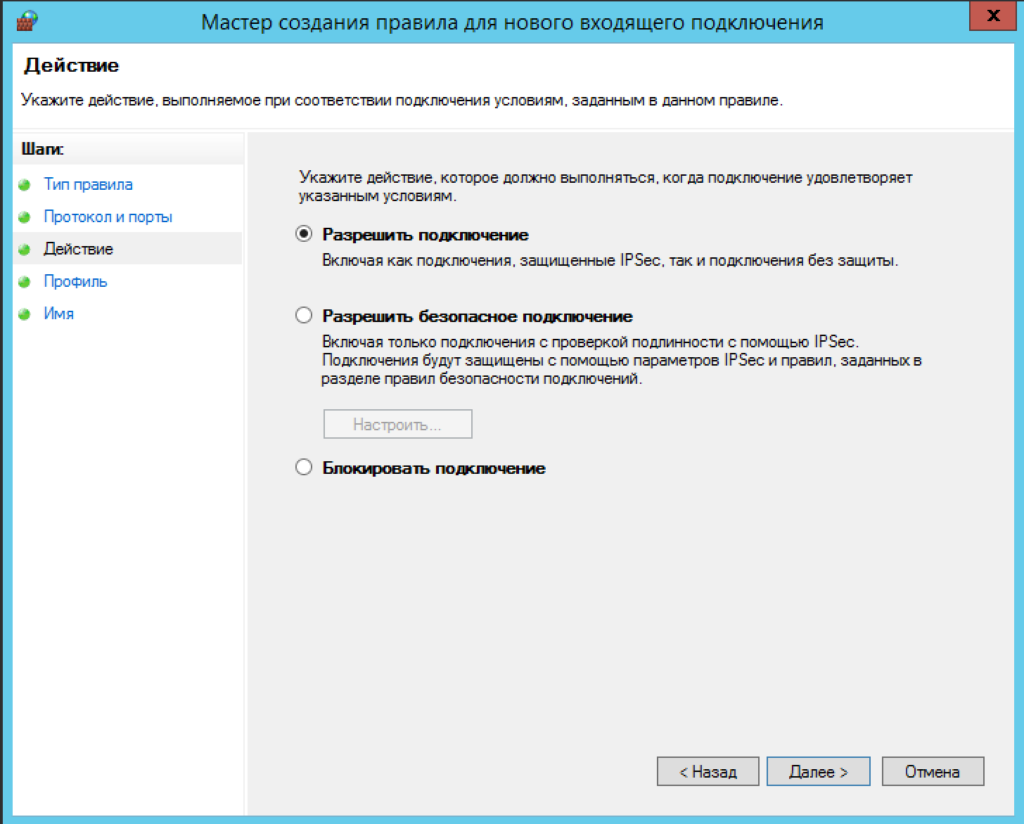

Затем выберите, как будет работать правило. Нам нужен пункт Allow the connection — разрешить подключение:

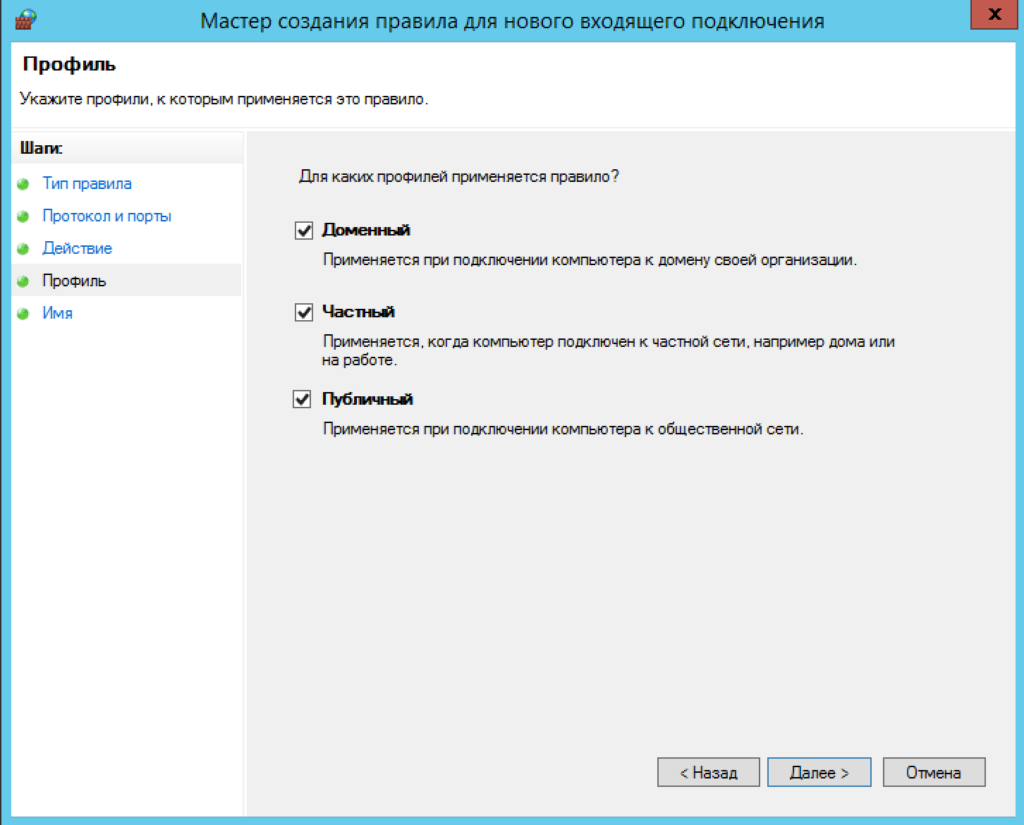

В зависимости от того, где находится сервер — в домене, частной сети или публичном доступе — укажите сетевой профиль, для которого будет действовать правило:

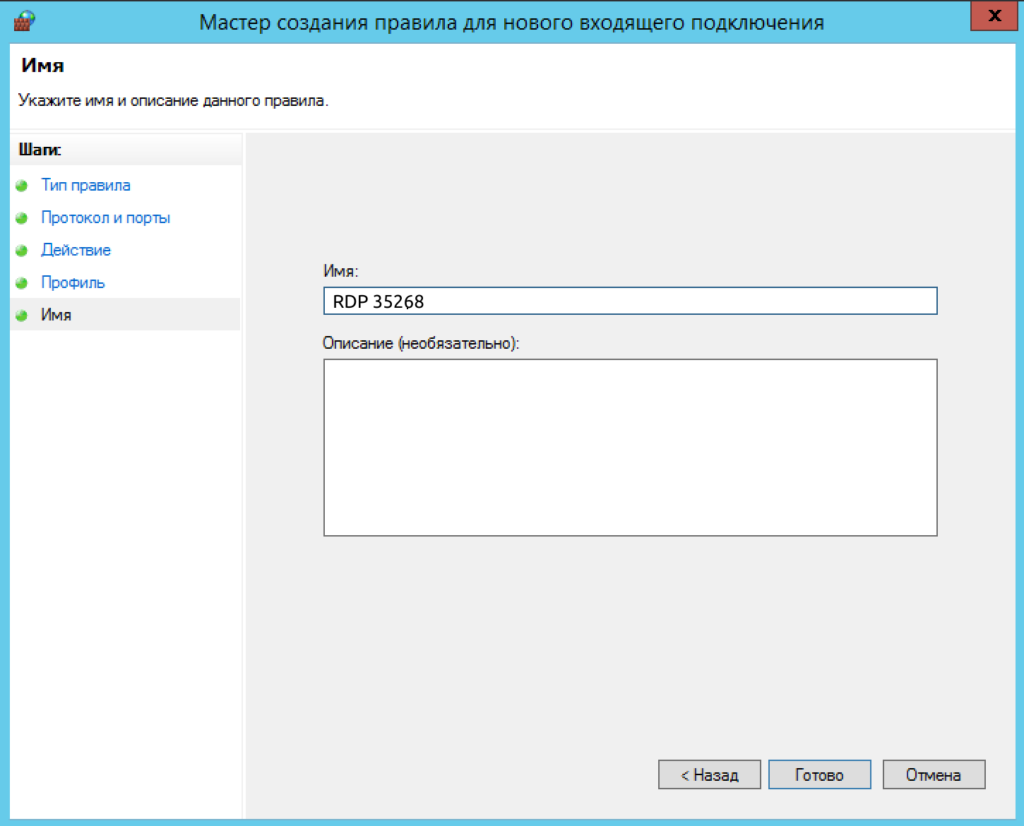

На последнем экране придумайте запоминающееся название для правила и нажмите кнопку Finish:

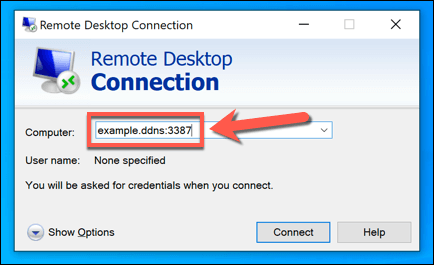

Чтобы изменения вступили в силу, перезагрузите сервер. При повторном подключении через Remote Desktop укажите новый порт через двоеточие:

Источник

Проброс порта RDP на роутере

В некоторых случаях, когда используется беспроводное соединение, а не кабельное, может потребоваться сделать проброс порта на маршрутизаторе (роутере). Ничего сложного в этом нет.

Сначала в свойствах системы разрешаем удаленное подключение к компьютеру и указываем пользователей, имеющих на это право. Затем заходим в меню настроек роутера через браузер (192.168.1.1 или в конце 0.1 – все зависит от модели роутера). В поле (если основной адрес у нас 1.1) желательно указать адрес, начиная с третьего (1.3), а правило выдачи адреса прописать для второго (1.2).

Затем в сетевых подключениях используем просмотр деталей, где следует просмотреть детали, скопировать оттуда физический MAC-адрес и вставить его в параметры роутера.

Теперь в разделе настроек NAT на модеме включаем подключение к серверу, добавляем правило и указываем порт XXXXX, который нужно пробросить на стандартный порт RDP 3389. Сохраняем изменения и перегружаем роутер (без перезагрузки новый порт воспринят не будет). Проверить подключение можно на каком-нибудь специализированном сайте вроде ping.eu в разделе тестирования портов. Как видим, все просто.

Напоследок обратите внимание, что значения портов распределяются следующим образом:

- 0 – 1023 – порты для низкоуровневых системных программ;

- 1024 – 49151 – порты, выделяемые для частных целей;

- 49152 – 65535 – динамические приватные порты.

Вообще, многие юзеры во избежание проблем обычно выбирают порты RDP из третьего диапазона списка. Впрочем, и специалисты, и эксперты рекомендуют использовать в настройке именно эти значения, поскольку они подходят для большинства поставленных задач.

Что же касается именно проброса портов, такая процедура используется в основном только в случаях Wi-Fi-соединения. Как уже можно было заметить, при обычном проводном подключении она не требуется: достаточно изменить значения ключей реестра и добавить правила для порта в файрволле.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе (Как включить удаленный рабочий стол).

Примечание

Если параметры удаленного рабочего стола недоступны, см. раздел .

Проверка состояния протокола RDP на удаленном компьютере

Важно!

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

- Сначала откройте меню Пуск и выберите Выполнить. В появившемся текстовом поле введите regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server.

- Если раздел fDenyTSConnections имеет значение , значит протокол RDP включен.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на .

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

-

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

-

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

В файле (gpresult-<computer name>.html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html).

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Подключения > Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

- Задайте для политики значение Включена или Не задана.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику.

Реализации сторонних разработчиков

Существует множество реализаций клиентов и серверов RDP, не принадлежащих Microsoft, которые реализуют подмножества функций Microsoft. Например, клиент командной строки с открытым исходным кодом rdesktop доступен для операционных систем Linux / Unix и Microsoft Windows. Есть много GUI клиентов, как TSCLIENT и KRDC , которые построены на вершине RDesktop.

В 2009 году rdesktop был разветвлен как FreeRDP, новый проект, направленный на разбиение кода на модули, решение различных проблем и внедрение новых функций. FreeRDP поставляется с собственным клиентом командной строки xfreerdp, который поддерживает бесшовную Windows в RDP6. Примерно в 2011 году проект решил отказаться от разветвления и вместо этого переписать под лицензией Apache License , добавив дополнительные функции, такие как RemoteFX, RemoteApp и NTLMv2. Коммерческое распространение под названием Thincast было запущено в 2019 году. Летом 2020 года появился многоплатформенный клиент на основе FreeRDP, включая поддержку Vulkan / H.264. Также существует GTK-приложение под названием Remmina .

Серверы RDP с открытым исходным кодом в Unix включают FreeRDP, ogon project и xrdp . Для подключения к такому серверу можно использовать клиент подключения к удаленному рабочему столу Windows.

Собственные клиентские решения RDP, такие как rdpclient , доступны как автономное приложение или встроены в клиентское оборудование. Новая парадигма доступа, доступ на основе браузера, позволила пользователям получать доступ к рабочим столам и приложениям Windows на любых узлах RDP, таких как узлы сеансов удаленного рабочего стола Microsoft (RDS) (службы терминалов) и виртуальные рабочие столы, а также к удаленным физическим ПК.

Существует также протокол удаленного отображения VirtualBox (VRDP), используемый Oracle в реализации виртуальной машины VirtualBox . Этот протокол совместим со всеми клиентами RDP, такими как те, которые поставляются с Windows, но, в отличие от исходного RDP, может быть настроен для приема незашифрованных и незащищенных паролем соединений, что может быть полезно в безопасных и надежных сетях, таких как домашние или офисные локальные сети . По умолчанию RDP-сервер Microsoft отклоняет подключения к учетным записям пользователей с пустыми паролями (но это можно изменить с помощью редактора групповой политики ). Возможности внешней и гостевой авторизации также предоставляются VRDP. Не имеет значения, какая операционная система установлена в качестве гостевой, поскольку VRDP реализован на уровне виртуальной машины (хоста), а не в гостевой системе. Патентованный VirtualBox Extension Pack требуется.

Как работает RDP

Доступ к другому компьютеру производится через порт TCP 3389 по умолчанию. На каждом персональном устройстве он предустановлен автоматически. При этом существует два вида соединения:

- для администрирования;

- для работы с программами на сервере.

Серверы, где установлена ОС Windows Server поддерживают два удаленных подключения РДП сразу (это в том случае, если не активирована роль RDP). Компьютеры, не являющиеся серверами имеют только по одному входу.

Соединение между компьютерами производится в несколько этапов:

- протокол, основой которого является TCP, запрашивает доступ;

- определяется сессия протокола удаленного рабочего стола. Во время этой сессии утверждаются инструкции передачи данных;

- когда завершится этап определения сервер передаст другому устройству графический вывод. В этот же момент он получает данные от мышки и клавиатуры. Графический вывод – это точно скопированное изображение или команды на отрисовку различных фигур, типа линий, кругов. Такие команды являются ключевыми задачами для данного вида протокола. Они сильно экономят расход трафика;

- клиентский компьютер превращает эти команды в графику и выводит их на экран.

Также этот протокол имеет виртуальные каналы, которые позволяют соединиться с принтером, работать с буфером обмена, использовать аудиосистему и др.

Безопасность соединения

Существует два вида защищенного соединения через RDP:

- встроенная система (Standard RDP Security);

- внешняя система (Enchanced RDP Security).

Они отличаются тем, что в первом типе используется шифрование, обеспечение целостности создается с помощью стандартных средств, которые есть в протоколе. А во втором виде используется модуль TLS для установки защищенного соединения. Разберем подробней процесс работы.

Почему возникает ошибка atikmpag.sys с кодом 0x00000116 и как ее исправить

Встроенная защита осуществляется так — в начале проходит аутентификация, затем:

- при включении будут сгенерированы RSA ключи;

- изготавливается открытый ключ;

- подписывается RSA, который вшит в систему. Он есть в любом устройстве с установленным протоколом удаленного стола;

- клиентское устройство при подключении получает сертификат;

- проверяется и происходит получение этого ключа.

Затем происходит шифрование:

- стандартно используется алгоритм RC4;

- для серверов Виндоус 2003 используется 128 битная защита, где 128 бит — длина ключа;

- для серверов Wndows 2008 – 168 бит.

Целостность контролируется с помощью генерации mac-кодов основанных на алгоритме MD5 и SHA1.

Внешняя система безопасности работает с модулями TLS 1.0, CredSSP. Последний совмещает в себе функциональности TLS, Kerberos, NTLM.

Окончание подключения:

- компьютер проверяет разрешение на вход;

- шифр подписывается по протоколу TLS. Это лучший вариант защиты;

- разрешается вход единожды. Каждая сессия шифруется отдельно.

Замена с помощью утилиты PowerShell

PowerShell также позволяет внести необходимые изменения:

- запустите PowerShell от администратора;

- введите директиву: Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\Terminal*Server\WinStations\RDP-TCP\ -Name PortNumber –Value 12345. Последние цифры являются портом на который меняете старый;

- рекомендуется сделать перезагрузку;

- после того, как устройство включится, введите команду «regedit» в меню «Пуск». Пройдите в директорию: HKEY_LOCAL_MACHINE, найдите папку CurrentControlSet, затем папку Control, перейдите в Terminal Server и откройте WinStations. Кликните по файлу RDP-Tcp. Тут должно быть установлено новое значение.

- Теперь нужно открыть порт RDP на сетевом экране. Входите в Powershell, вбиваете команду: netsh advfirewall firewall add rule name=»NewRDP» dir=in action=allow protocol=TCP localport=49089. Цифры должны означать тот порт, на который перебили старый.

Смена стандартного RDP порта 3389 через реестр

При работе по RDP с использованием стандартного порта 3389, особенно при работе по статическому IP откуда-либо, нередки случаи взлома сессий. Хорошо, если злоумышленники просто подключатся, побалуются и выйдут, но зачастую это целенаправленные взломы с последующим шифрованием данных и вымогательством денежных средств.

Как бы там ни было, рекомендую менять стандартный порт RDP 3389 на любой другой. Помимо этого всегда использовать качественные пароли пользователя ОС Windows.

Для смены RDP порта в Windows, нам нужно будет немного поправить реестр операционной системы через встроенную утилиту regedit. Для ее вызова нажимаем пуск (для Windows 7-10) и пишем regedit. Когда утилита найдется, просто запускаем ее и переходим по следующему пути:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

После перехода в ветку реестра RDP-Tcp и встав на нее, переходим на ключ PortNumber, щелкаем по нему 2 раза переводим численное отображение в десятичный (Decimal) формат ввода и задаем новый порт для подключения по протоколу RDP, например 35268, после чего жмем ОК.

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority). Как правило, их используют различные системные приложения ОС.

- Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

После перезагрузки RDP порт сменится на указанный вами. На этом можно было бы закончить, но помимо всего этого, нам необходимо дополнительно в Брадмауэре открыть наш порт.

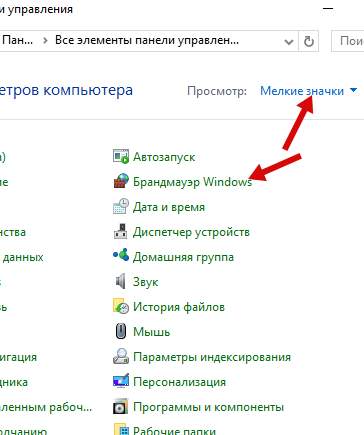

Для этого открываем «Мой компьютер» — в Windows 7, «Этот компьютер»- в Windows 10 и в адресной строке пишем «Панель управления» и переходим в нее. Отображение включаем в виде мелких значков. Находим наш Брадмауэр Windows и переходим в него.

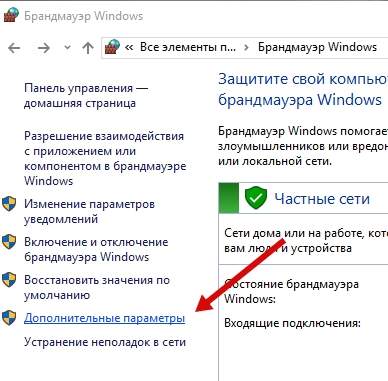

Далее в колонке слева находим раздел Дополнительные параметры и переходим в него

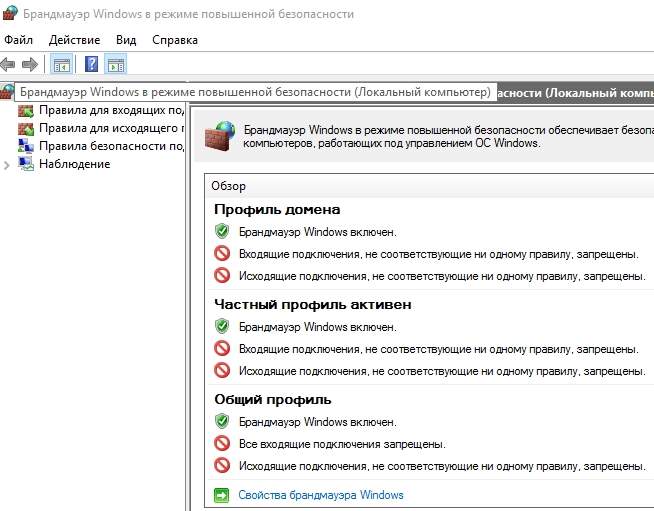

Откроется следующее окно, в котором нас интересует только две строчки — это Правила для входящего и исходящего подключения.

Для каждого из этих подключений нам необходимо создать правило по следующей инструкции: жмем по интересующей нас строке правой кнопкой мыши и выбираем «Создать правило«

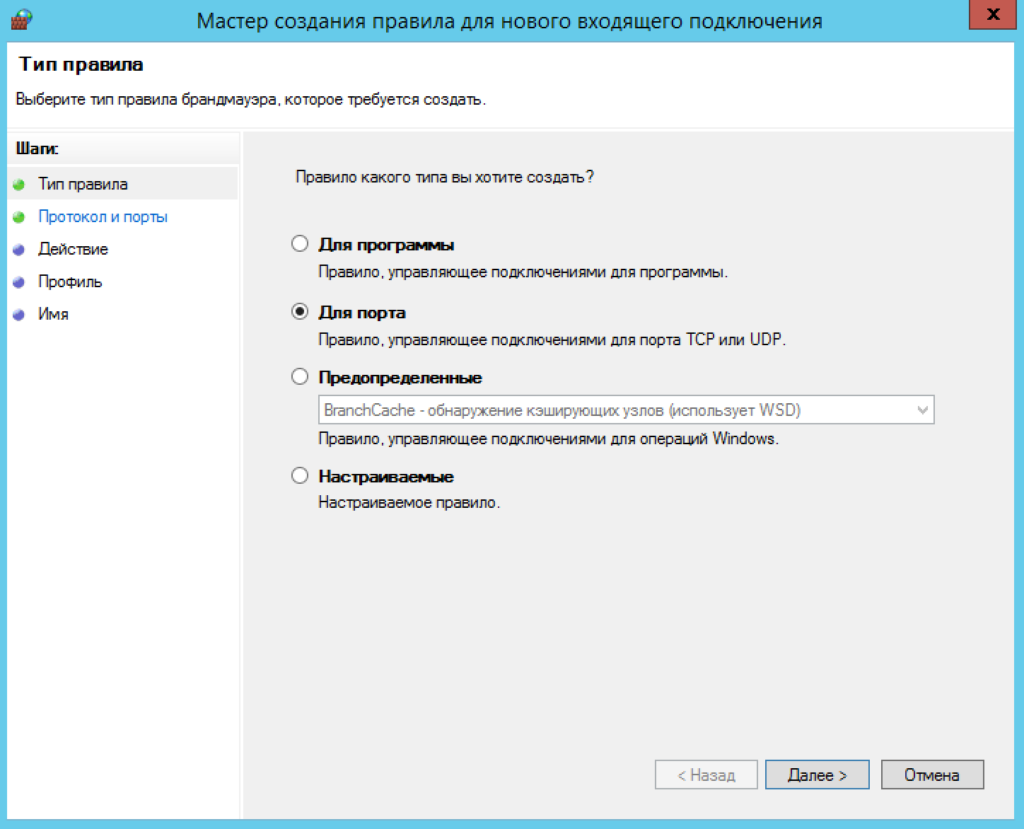

Выбираем правило Для порта и жмем Далее

Выбираем Протокол TCP и Определенные локальные порты, указываем наш порт, например все тот же 35268

Жмем Разрешить подключение при создании обоих правил

Выбираем все существующие профили и жмем Далее

Присваиваем имя нашем правилу, например RDP 35268 и жмем Готово

После создания правил не забудьте перезагрузить ПК и пробросить выбранный вами порт на маршрутизаторе.

Отличной и безопасной вам работы 😉

5

1

Голос

Рейтинг записи

Автор статьи:

О себе:

Системное администрирование, подключение и настройка оборудования, планирование и монтаж локальных сетей, внедрение и настройка 1С Розница.

Категории

- Android

- CMS

- Games

- Linux

- Office

- Windows

- Безопасность

- Уроки web-дизайна

- Другое

- ЛВС

- Периферия

- Повседневное

- Программы

- Соцсети

Причины проблемы и поиски их решения

Неполадки с RDP возникают довольно часто по причине технического несовершенства протокола и большого трафика.

Включение функции и настройки брэндмауэра

Часто проблема возникает в момент включения функции. Чтобы проверить работоспособность протокола, и его активность:

- Перейдите в раздел System.

- Выберите «Удаленные параметры» и кликните на «Remote».

- Разрешите удаленные подключения, поставив галочку напротив соответствующего пункта.

- Задайте пароль для текущего пользователя.

- Запомните комбинацию.

- Введите имя компьютера или его IP-адрес.

- Нажмите «Выбрать пользователя» и в новом окне введите данные от его учётной записи и пароль.

На вспомогательном компьютере также должна быть открыта учетная запись и разрешено удалённое подключение к ней. Сетевое соединение устройств осуществляется по одной локальной сети или интернету. Во втором случае необходим, как минимум, VPN.

Работу протокола может блокировать брэндмауэр и любой другой антивирус. Разрешите использование RDP или временно отключите защиту, помня о том, что это не безопасно.

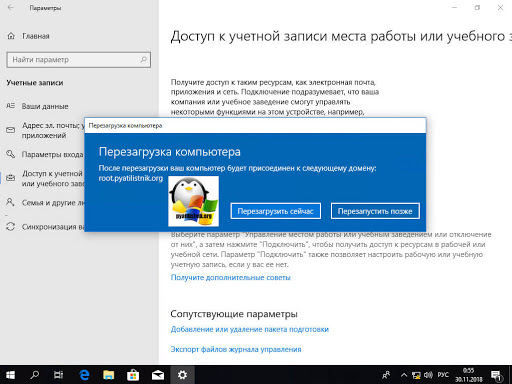

Подключение к домену

Домен, к которому подключена система может вызвать сбои в работе протокола. Для решения проблемы нужно удалить действующий домен и подключиться к нему повторно.

Шаги выполнения:

- Одновременно нажмите клавиши «Ключ Windows» и «I», и перейдите в настройки.

- Выберите вкладку «Счета» и «Доступ к работе».

- Найдите строчку с доменом, который используется и отключите его, нажав соответствующую кнопку.

- Подтвердите своё действие клавишей «Да».

- Отключите удаленный доступ и перезагрузите устройство.

- Повторите предыдущие действия, но теперь включите домен.

Повторите попытку подключения.

Устранение конфликта порта

Некоторые приложения могут использовать тот же порт, что и RDP. Это провоцирует конфликт, который мешает удалённому доступу. В первую очередь необходимо понять, какое из установленных приложений использует аналогичный порт или установить другой порт для RDP.

Для изменения:

- Зайдите в Редактор реестра.

- Пропишите путь HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ Control\ Terminal Server\ WinStations\ RDP-Tcp.

- Откройте пункт «PortNumber», в разделе RDP-TCP.

- Пропишите новое значение и сохраните изменения.

- Перезагрузите устройство.

Чтобы подключение прошло успешно, укажите новые данные в функции RDP.

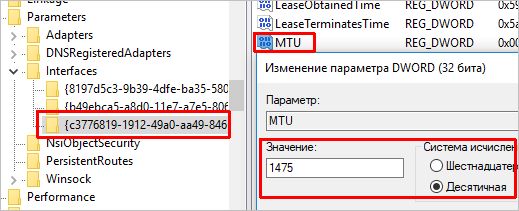

Изменение значения MTU и безопасности RDP

Под тремя буквами «MTU» подразумевается максимальная единица передачи, которая устанавливается автоматически. Ее изменение или удаление показателя снимет ограничения по размеру пакета, который может быть отправлен в данной сети.

Алгоритм изменения MTU:

- Скачайте утилиту «Оптимизатор TCP» из проверенного источника.

- Откройте приложение от лица администратора.

- Кликните на пункт «Изготовленный на заказ» внизу экрана.

- Найти окно «MTU», и поставьте новое значение – 1458.

- Сохраните изменения, и закройте приложение.

Иногда операционная система не доверяет уровню безопасности протокола для удалённого подключения. В таком случае администратору стоит ее повысить для приемлемых значений.

Для этого:

- Запустите RDP и перейдите в Главное меню.

- Выберите «Локальная групповая политика» и «Изменить».

- В следующем разделе меню кликните на «Конфигурация компьютера» и «Административные шаблоны».

- Перейдите в «Компоненты Виндовс» и «Службы удалённых рабочих столов».

- Откройте пункт «Узел сеансов…» и выберите «Безопасность».

- Кликните на строку «Требовать использования определенного уровня безопасности…».

- Измените на «Включено», а в графе «Уровень безопасности» выберите RDP.

- Примените действия и сохраните их.

- Перезагрузите устройство.

Повторите попытку подключения.

Отключение сетевой аутентификации

Включённая проверка на уровне сети также приводит к ошибкам с подключением через протокол. Ее отключение должно решить проблему.

После подтверждения действия откроется доступ к свойствам системы.

Алгоритм отключения аутентификации в сети:

- Выберите «Удаленная вкладка», и запретите доступ только с компьютеров, которые могут работать через сетевой протокол только после проверки подлинности на уровне сети.

- Примените действия, и закройте настройки, предварительно сохранив изменения.

Попробуйте снова войти в систему.

Сетевой протокол от Microsoft позволяет создавать полноценные компьютерные сети без использования стороннего софта. Однако пользователи RDP отмечают частные ошибки подключения без видимых на то причин. Несовершенства системы можно устранить достаточно быстро при условии, что была найдена причина проблемы.

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

Важно!

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле.

Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр.

В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ .

Если PortNumber имеет значение, отличное от 3389, укажите значение 3389.

Важно!

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это

В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Изменив номер порта, перезапустите службу удаленных рабочих столов.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

-

Откройте окно PowerShell. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName <computer name> .

-

Введите следующую команду:

-

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Примечание

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

-

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

-

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

-

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

- В настройках такого приложения или службы укажите другой порт (рекомендуется).

- Удалите другое приложение или службу.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется).

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

-

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

-

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

-

Проверьте выходные данные команды psping на наличие таких результатов:

- Подключение к <computer IP>: удаленный компьютер доступен.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен.

- (100% loss) (100 % потерь): не удалось выполнить подключение.

-

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

-

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

-

Рекомендуемые дальнейшие действия:

- Попросите сетевых администраторов проверить, пропускает ли сеть трафик RDP к затронутому компьютеру.

- Проверьте конфигурации всех брандмауэров между исходными компьютерами и затронутым компьютером (включая брандмауэр Windows на затронутом компьютере). Так вы определите, блокирует ли брандмауэр порт протокола RDP.

Проблемы с безопасностью

Версия 5.2 протокола RDP в своей конфигурации по умолчанию уязвима для атаки типа «злоумышленник в середине» . Администраторы могут включить шифрование транспортного уровня, чтобы снизить этот риск.

Сеансы RDP также восприимчивы к сбору учетных данных в памяти, которые можно использовать для запуска хэш- атак.

В марте 2012 года Microsoft выпустила обновление для критической уязвимости безопасности в RDP. Уязвимость позволяла скомпрометировать компьютер Windows неаутентифицированными клиентами и компьютерными червями .

Клиент RDP версии 6.1 может использоваться для отображения имен и изображений всех пользователей на сервере RDP (независимо от версии Windows), чтобы выбрать одного, если для подключения RDP не указано имя пользователя.

Замена старого значения порта новым

Для того, чтобы прописать другое значение необходимо сделать следующее (актуально для любой версии Виндовс, в том числе Windows Server 2008):

открываете «Пуск». В поисковой строке внизу прописываете «regedit.exe»;

откроется окошко, где нужно найти корневую директорию: HKEY_LOCAL_MACHINE. Открываете ее и ищете папку System, затем переходите по следующему пути: CurrentControlSet, открываете Control, затем — Terrminal Server и последней будет папка WinStations. Теперь кликаете по папке RDP-Tcp;

найдите пункт «PortNumber». В правой колонке увидите шестнадцатиричное значение 00000D3D, которое соответствует стандартному RDP порту 3389;

- замените его на тот порт, который следует установить. Не забудьте пометить, что необходимо использовать десятичные числа, выделив необходимый пункт;

- сохраняете проделанные шаги и перезагружаете устройство;

- открываете Пуск, заходите в панель управления;

- находите пункт «БрандмауэрWindows» и в нем «Дополнительные параметры»;

Сопоставление вашего IP-адреса с помощью службы динамического DNS

После того, как переадресация портов активна, вы сможете устанавливать подключения к удаленному рабочему столу через Интернет, пока действует правило переадресации портов, ваш компьютер включен и подключен к маршрутизатору, ваше интернет-соединение активно, а ваш публичный IP-адрес остается такой же.

Однако, если ваш интернет-провайдер использует динамические IP-адреса (IP-адреса, которые регулярно меняются), вы не сможете подключиться, если или когда ваш общедоступный IP-адрес изменится. Чтобы обойти эту проблему, вы можете сопоставить свой IP-адрес использование службы динамического DNS так что, когда ваш IP-адрес изменится, вы все равно сможете удаленно подключаться.

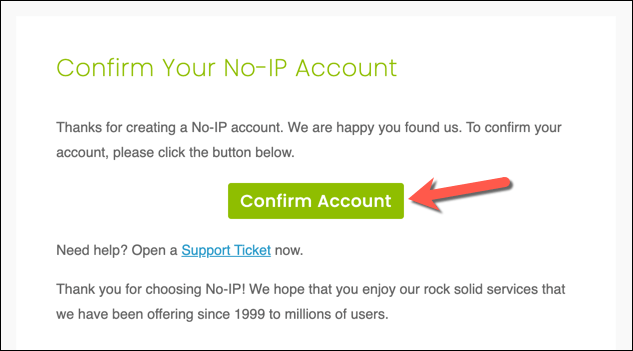

Однако, прежде чем вы сможете использовать службу динамического DNS, вам необходимо настроить учетную запись у соответствующего поставщика, например Нет-IP.

- Если вы хотите использовать No-IP для динамического DNS, Создать учетную запись предоставив свой адрес электронной почты и подходящий пароль. Вам также необходимо указать имя хоста (например, example.ddns.net), которое вы можете использовать для установления RDP-соединений без использования вашего IP-адреса.

- После того, как вы создали свою учетную запись, вам необходимо активировать ее. Проверьте свой почтовый ящик и нажмите кнопку «Подтвердить учетную запись» в электронном письме с подтверждением, как только вы его получите.

- После активации вашей учетной записи вам необходимо будет установить клиент динамического обновления на свой компьютер. Это гарантирует, что ваша учетная запись без IP-адреса всегда будет иметь правильный общедоступный IP-адрес, что позволит вам устанавливать соединения. Загрузите клиент динамического обновления на свой компьютер и установите его, чтобы продолжить.

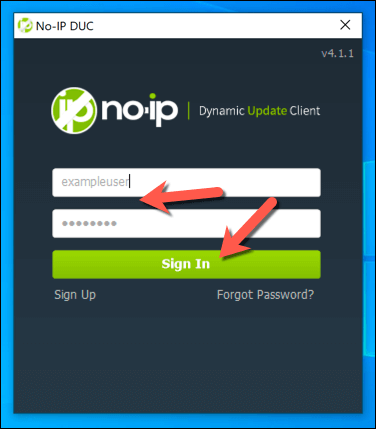

- После установки клиента динамического обновления на ваш компьютер приложение должно открыться автоматически. На этом этапе войдите в систему, используя свое имя пользователя и пароль без IP.

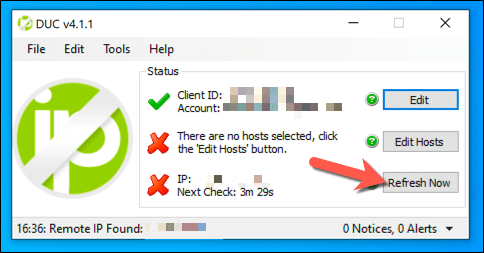

- После входа в систему вам нужно будет выбрать имена хостов для привязки к вашему общедоступному IP-адресу. Выберите соответствующее имя хоста из списка, затем нажмите Сохранить для подтверждения.

- На этом этапе у вас должна быть возможность удаленно подключиться к компьютеру, используя имя хоста Dynamic DNS и используемый порт RDP (например, example.ddns.net:3389). Клиент динамического обновления будет проверять изменения вашего общедоступного IP-адреса каждые пять минут, но если вы хотите обновить его самостоятельно, нажмите кнопку «Обновить сейчас» в окне настроек DUC.

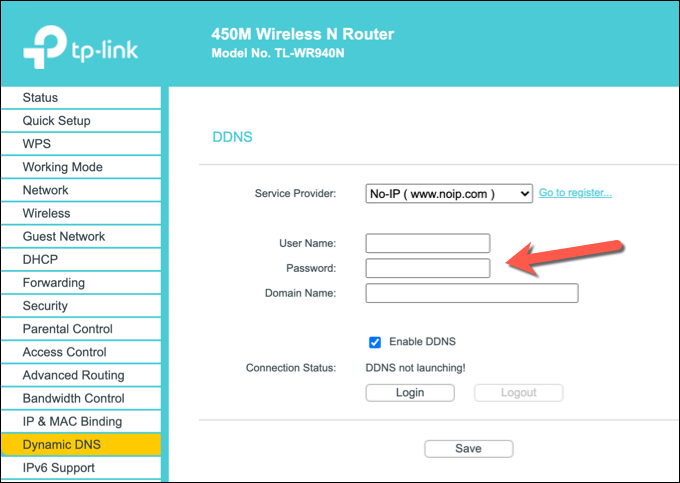

- Некоторые сетевые маршрутизаторы (например, TP-Link) поддерживают динамический DNS и позволяют автоматически обновлять общедоступный IP-адрес без установки клиента динамического обновления на ваш компьютер. Тем не менее, рекомендуется сделать это в качестве резервного варианта. Например, пользователи маршрутизатора TP-Link могут получить доступ к этим настройкам, выбрав пункт меню «Динамический DNS» на странице веб-администрирования. Для других моделей обратитесь к руководству пользователя вашего сетевого маршрутизатора для получения дополнительной информации о том, как действовать.

- После того, как вы настроили свой маршрутизатор с помощью этих шагов, вы сможете удаленно подключаться с помощью RDP. Обязательно введите правильное имя хоста динамического DNS и номер порта (например, example.ddns.net:3387) в инструменте подключения к удаленному рабочему столу для правильной аутентификации. Если ваш маршрутизатор настроен правильно и других проблем с подключением нет, вы сможете установить подключение и успешно установить подключение к удаленному рабочему столу.