Как подключиться и настроить удаленный рабочий стол на windows 7 и windows 10

Содержание:

- Как мне правильно защитить порты?

- Проброс порта mikrotik в графическом интерфейсе программы Winbox

- Проблема

- Смена стандартного RDP порта 3389 через реестр

- Как отключить порты в брандмауэре Windows 10

- Изменить номер RDP порта 3389 для удаленного рабочего стола в Windows 10 / Windows Server 2016 в Windows

- Оформление простых розничных продаж и возвратов в УТ 10.3.50.2 и некоторые особенности этого процесса

- Замена с помощью утилиты PowerShell

- Использование настроек роутера, чтобы открыть порты

- 443 HTTPS

- Безопасность при использовании технологии RDP

- Статистика

- Что такое RDP протокол

- Принцип работы протокола rdp

- Как отключить порты в брандмауэре Windows 10

- Алгоритм

- Замена старого значения порта новым

- Немного о port’ах

- Реализации сторонних разработчиков

Как мне правильно защитить порты?

По умолчанию все порты должны быть закрыты, если только вы не используете определенную службу и не должны ее открывать

Очень важно всегда иметь наименьшее количество экспортируемых локальных сервисов, так как поверхность атаки будет меньше. Брандмауэры позволят нам автоматически закрыть все порты и открывать только те, которые нам нужны

Используемое программное обеспечение, открывающее сокет TCP или UDP, важно, чтобы оно было актуальным, мало полезно закрывать все порты, кроме одного, если служба, работающая на этом порту, не обновлена и имеет недостатки безопасности. По этой причине так важно обновлять все программное обеспечение, всегда рекомендуется использовать программное обеспечение, которое все еще поддерживается, для получения различных обновлений

Если для доступа к определенной службе требуется аутентификация, необходимо, чтобы учетные данные были надежными, по возможности используйте цифровые сертификаты или ключи SSH (если вы собираетесь аутентифицироваться на сервере SSH). Например, всегда рекомендуется закрывать порт 23 Telnet, потому что это небезопасный протокол, и поэтому его лучше не использовать ни при каких обстоятельствах.

Настоятельно рекомендуется отслеживать, какие порты TCP и UDP используются, чтобы обнаруживать возможные проблемы вторжений или заражения троянами

Важно исследовать любой странный трафик или порты, которые открыты, хотя этого не должно быть. Также очень важно знать, как определенная служба (прослушивающая определенный порт) ведет себя при нормальном использовании, чтобы идентифицировать необычное поведение

Наконец, в дополнение к использованию брандмауэров для закрытия всех портов, которые мы не используем, также настоятельно рекомендуется использовать IDS / IPS для обнаружения странного поведения на сетевом уровне, и было бы даже целесообразно установить IDS самостоятельно. ПК, чтобы он обнаружил любую аномалию.

Проброс порта mikrotik в графическом интерфейсе программы Winbox

Для начинающих пользователей mikrotik наиболее простой и понятной будет настройка проброса портов, выполняемая в графическом оконном интерфейсе Winbox. Ниже приведены скриншоты winbox и дано подробное описание всех параметров NAT, необходимых для настройки проброса порта в Mikrotik.

1. Путь к настройкам NAT в Mikrotik:

Чтобы открыть таблицу правил NAT в Mikrotik пройдите в меню путь IP > Firewall > вкладка NAT.

2. Настройки вкладки General NAT:

На вкладке General указываются параметры, по которым роутер будет понимать какие сетевые пакеты необходимо обработать. В общем случае достаточно будет указать параметры: Chain, Protocol, Dst. port, In. Interface. Остальные параметры могут быть использованы для более точной настройки.

В данном примере необходимо открыть tcp-порт 3389 для протокола удаленного рабочего стола RDP на интерфейсе ether1-GW, подключенному к интернету:

- Chain: dstnat

- Protocol: 6(tcp)

- Dst. Port: 3389

- In. Interface: ether1 (интерфейс, подключенный к интернету)

Пояснение к параметрам вкладки General, при создании правила NAT:

- Chain: цепочка, определяет этап прохождения пакета; dstnat — входящий пакет, идущий в nat, srcnat — исходящий пакет, покидающий nat;

- Src. Address: ip-адрес источника (source) пакета;

- Dst. Address: ip-адрес назначения (destination) пакета;

- Protocol: протокол, доступны для выбора протоколы различных уровней OSI — канальные (l2tp), сетевые (icmp, ospf), транспортные (tcp, udp), прикладные (rdp) и другие;

- Src. Port: порт источника пакета, в настройке проброса портов используется редко т.к. порт источника как правило динамический и может иметь разные значения;

- Dst. port: порт, на который адресован пакет источника;

- Any port: означает, что указанный номер порта может быть как источником так и назначением;

- In. Interface: интерфейс, на который должен прийти пакет от источника (интерфейс, к которому подключен интернет);

- Out. Interface: интерфейс, на который ушел пакет.

3. Настройки вкладки Action NAT:

После того как во вкладке General заданы параметры, по которым роутер будет отбирать нужные пакеты, необходимо создать действие для этого правила во вкладке Action.

Для перенаправления сетевых пакетов указываем Action: dst-nat и указываем на какой локальный ip-адрес и порт будем перенаправлять сетевой трафик To Addresses и To Ports. В данном случае это адрес и порт удаленного рабочего стола.

- Action: dst-nat

- To Addresses: 192.168.0.20 (адрес локального хоста, на который перенаправляются пакеты)

- To Port: 3389 (порт локального хоста, но который перенапряются пакеты)

Пояснение к параметрам вкладки Action, при создании правила NAT:

- Action: действие, которое нужно выполнить с пакетом; dst-nat — означает, что пакет пришедший в NAT нужно направить на указанный ниже адрес и порт (проброс порта);

- To address: адрес, на который будет направлен пакет из NAT (адрес хоста, чей порт пробрасывается);

- To port: порт, на который будет направлен пакет из NAT (порт, который пробрасывается).

Проблема

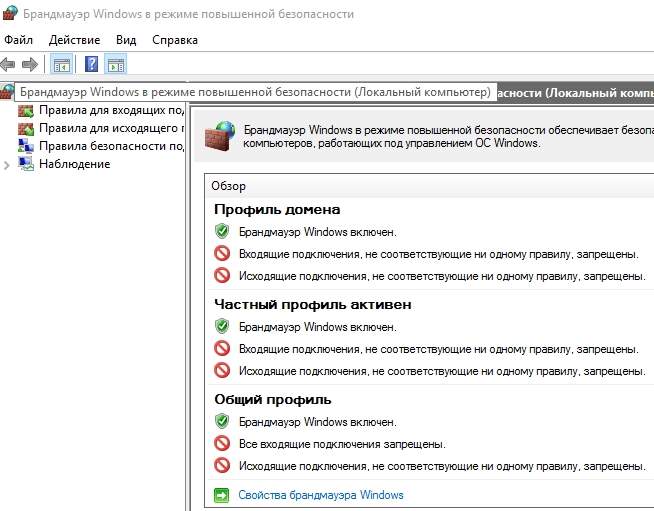

Проблема Брандмауэра Windows (Windows Firewall) заключается не в том как закрыть все порты, а в том, как открыть только необходимые. И главное, что сходу хрен поймешь, каким образом ограничить подключение к некоторым портам по IP адресам клиентов. По отдельности решить эти задачи не сложно, но чтобы было вместе — не встретил ни одного толкового руководства, поэтому и написана данная заметка. Так же, найденное решение не предполагает установки стороннего фаервола.

Недостатки Брандмауэра Windows: — Если создать запрещающее правило для всех портов, а потом разрешающие для необходимых, то они не попадают в белый список, т.к. запрещающие правила приоритетнее разрешающих. Т.е. если запрет на подключение по порту существует, то разрешение на этот порт работать уже не будет. — Нет приоритетов правил, как в нормальных фаерволах, чтобы сначала указать открытые порты, а последним задать запрещающее правило для всех остальных.

Допустим, есть VPS на винде, но у хостера нет внешнего фаервола, которым можно прикрыться. Свежеустановленная винда торчит наружу как минимум 135/tcp, 445/tcp, 49154/tcp и 3389/tcp (если включен RDP) портами даже в публичной сети (Public network), что требует исправления.

Смена стандартного RDP порта 3389 через реестр

При работе по RDP с использованием стандартного порта 3389, особенно при работе по статическому IP откуда-либо, нередки случаи взлома сессий. Хорошо, если злоумышленники просто подключатся, побалуются и выйдут, но зачастую это целенаправленные взломы с последующим шифрованием данных и вымогательством денежных средств.

Как бы там ни было, рекомендую менять стандартный порт RDP 3389 на любой другой. Помимо этого всегда использовать качественные пароли пользователя ОС Windows.

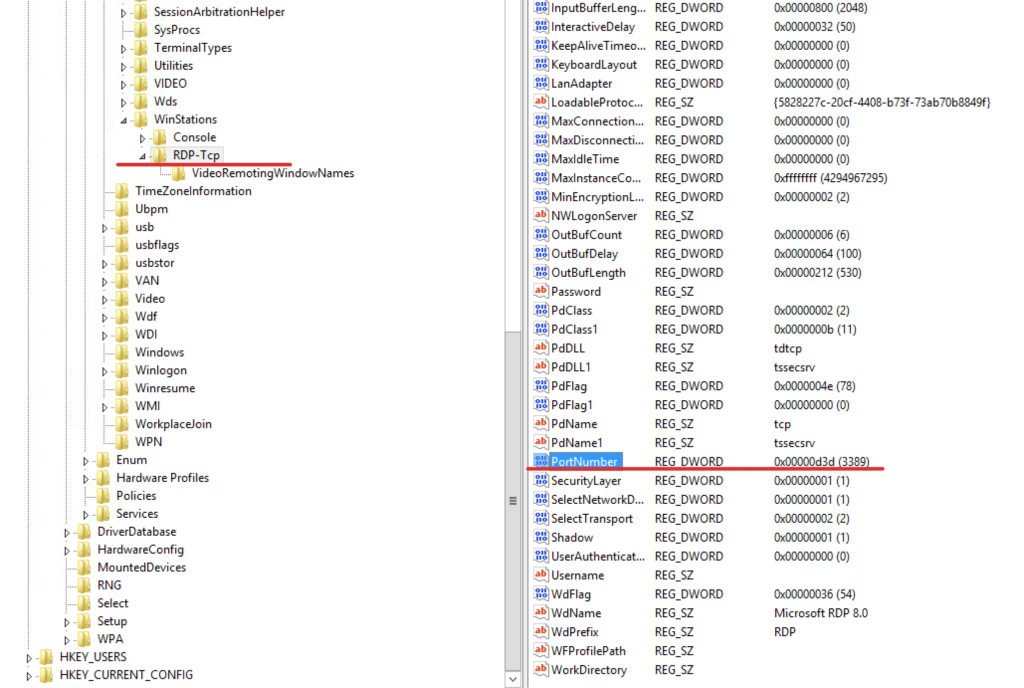

Для смены RDP порта в Windows, нам нужно будет немного поправить реестр операционной системы через встроенную утилиту regedit. Для ее вызова нажимаем пуск (для Windows 7-10) и пишем regedit. Когда утилита найдется, просто запускаем ее и переходим по следующему пути:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

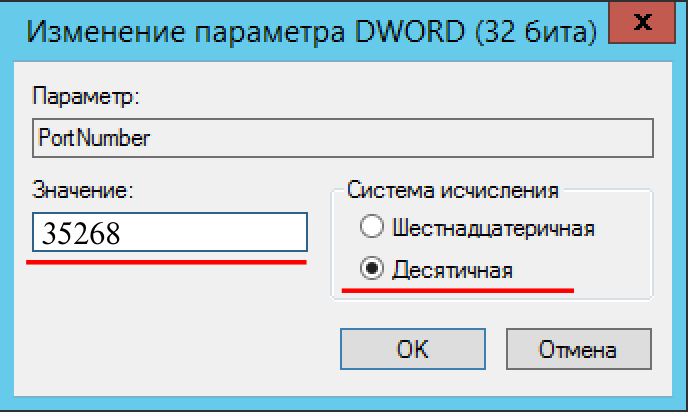

После перехода в ветку реестра RDP-Tcp и встав на нее, переходим на ключ PortNumber, щелкаем по нему 2 раза переводим численное отображение в десятичный (Decimal) формат ввода и задаем новый порт для подключения по протоколу RDP, например 35268, после чего жмем ОК.

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority). Как правило, их используют различные системные приложения ОС.

- Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

После перезагрузки RDP порт сменится на указанный вами. На этом можно было бы закончить, но помимо всего этого, нам необходимо дополнительно в Брадмауэре открыть наш порт.

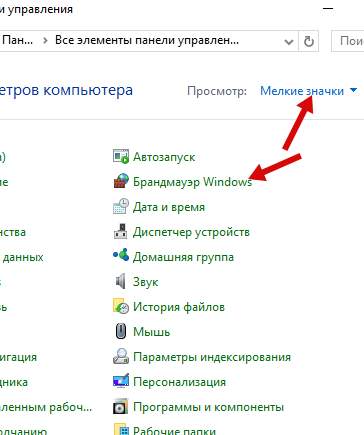

Для этого открываем «Мой компьютер» — в Windows 7, «Этот компьютер»- в Windows 10 и в адресной строке пишем «Панель управления» и переходим в нее. Отображение включаем в виде мелких значков. Находим наш Брадмауэр Windows и переходим в него.

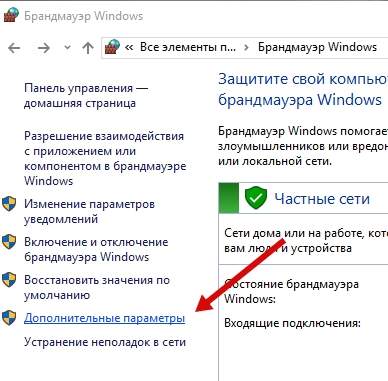

Далее в колонке слева находим раздел Дополнительные параметры и переходим в него

Откроется следующее окно, в котором нас интересует только две строчки — это Правила для входящего и исходящего подключения.

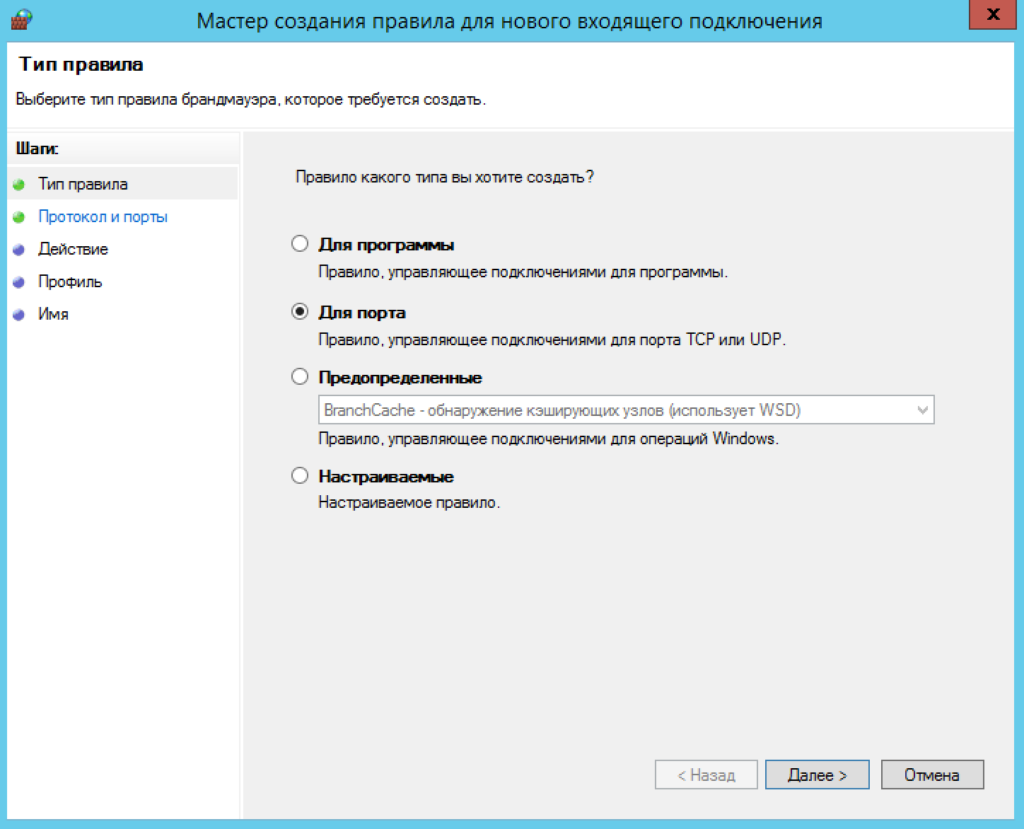

Для каждого из этих подключений нам необходимо создать правило по следующей инструкции: жмем по интересующей нас строке правой кнопкой мыши и выбираем «Создать правило«

Выбираем правило Для порта и жмем Далее

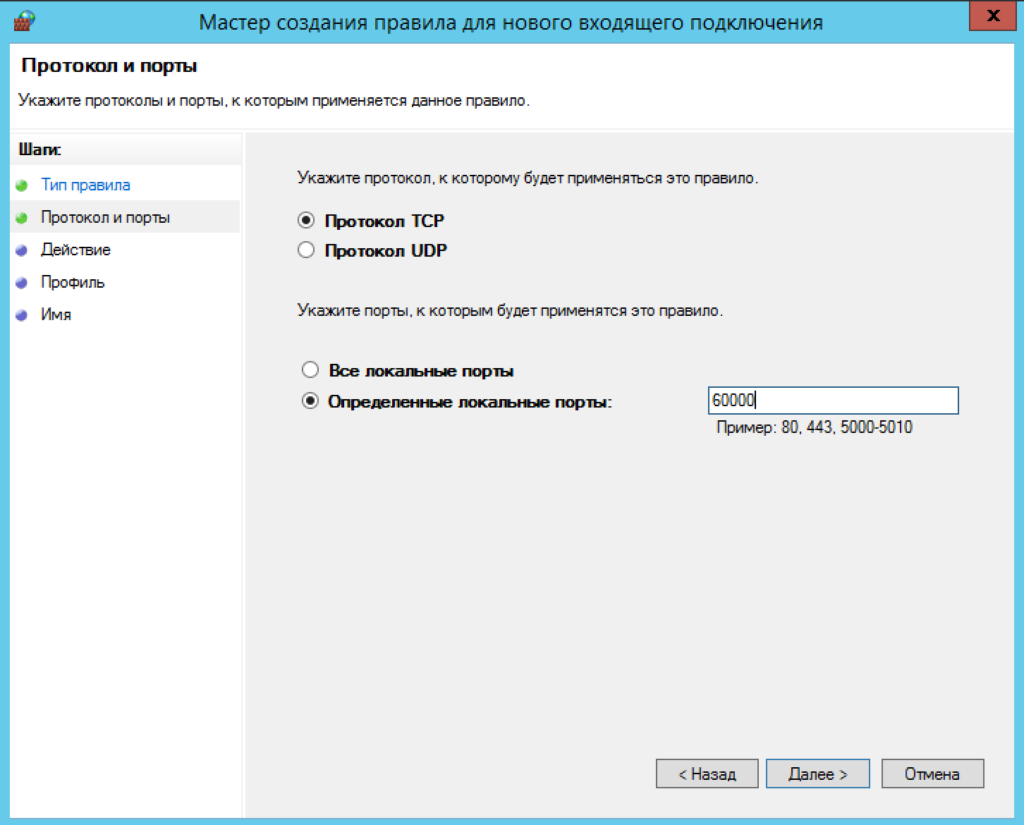

Выбираем Протокол TCP и Определенные локальные порты, указываем наш порт, например все тот же 35268

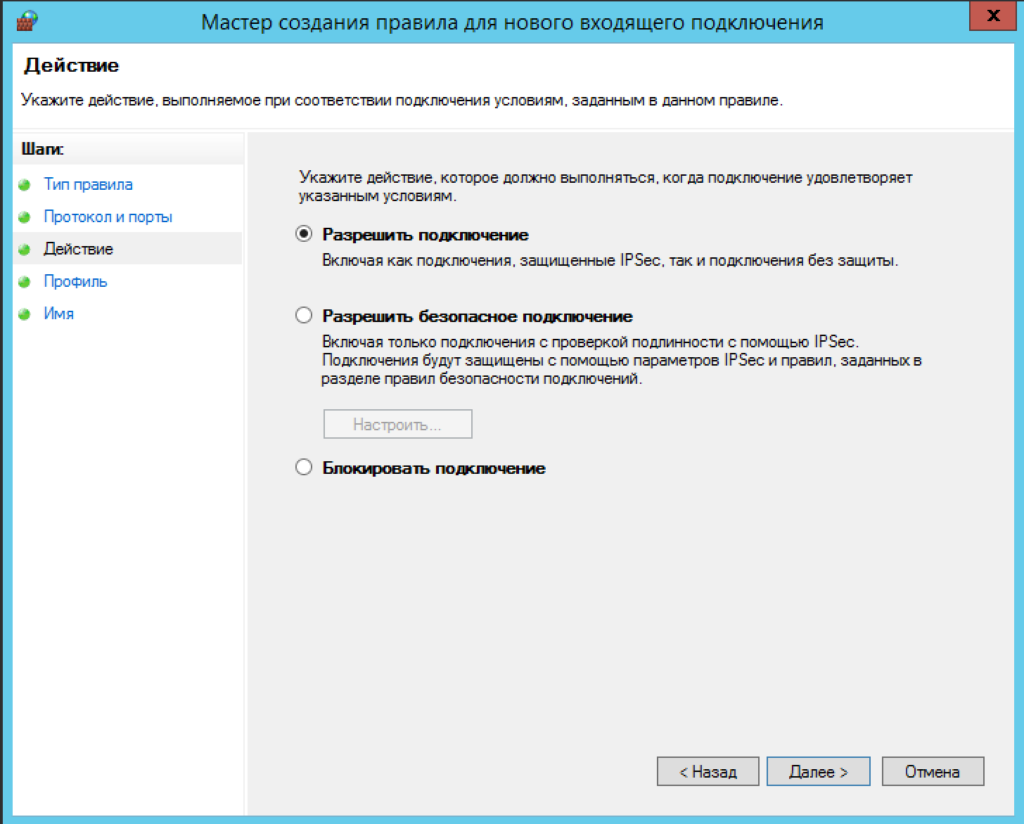

Жмем Разрешить подключение при создании обоих правил

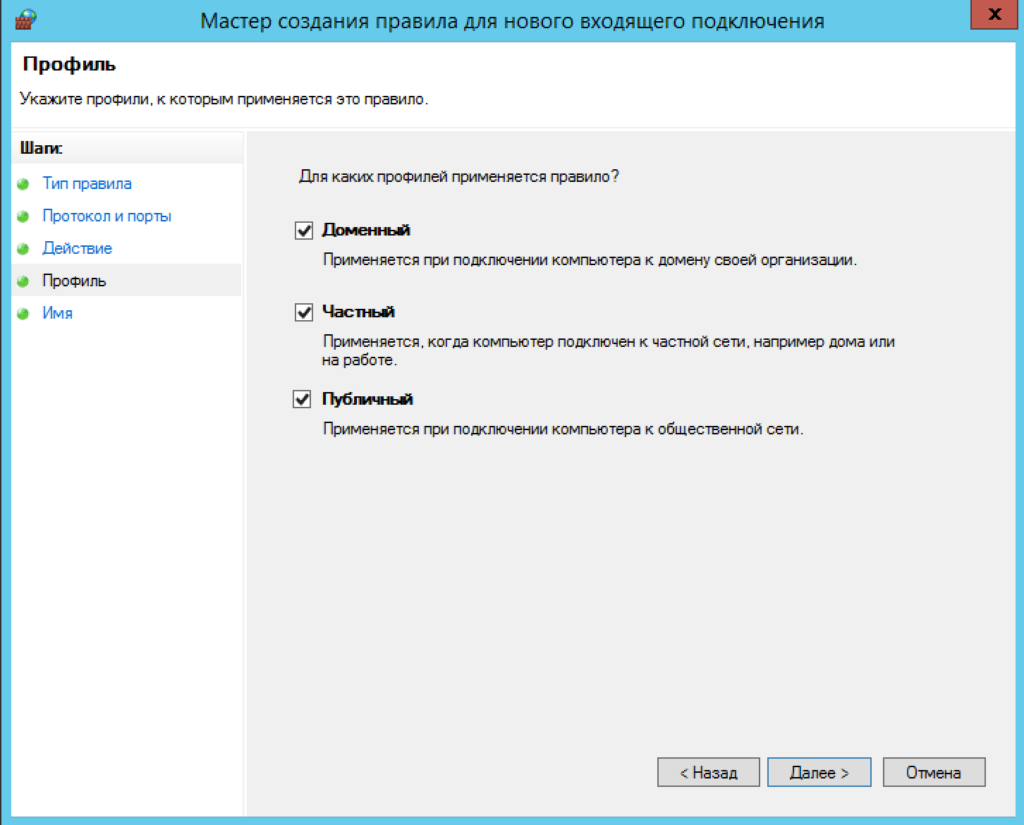

Выбираем все существующие профили и жмем Далее

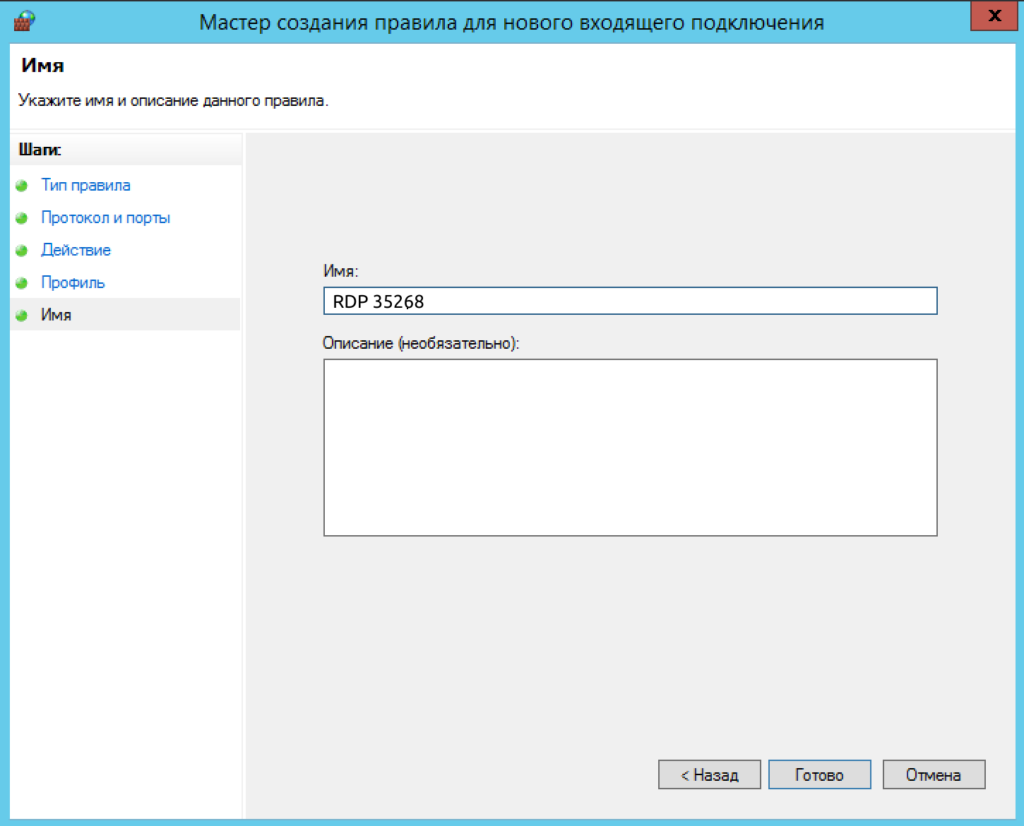

Присваиваем имя нашем правилу, например RDP 35268 и жмем Готово

После создания правил не забудьте перезагрузить ПК и пробросить выбранный вами порт на маршрутизаторе.

Отличной и безопасной вам работы 😉

5

1

Голос

Рейтинг записи

Автор статьи:

О себе:

Системное администрирование, подключение и настройка оборудования, планирование и монтаж локальных сетей, внедрение и настройка 1С Розница.

Категории

- Android

- CMS

- Games

- Linux

- Office

- Windows

- Безопасность

- Уроки web-дизайна

- Другое

- ЛВС

- Периферия

- Повседневное

- Программы

- Соцсети

Как отключить порты в брандмауэре Windows 10

Чаще всего в операционной системе десятой версии соединение не устанавливается по вине брандмауэра. В этом случае нужно поступить так:

Еще одно такое же правило нужно создать для подключения по протоколу UDP. Затем по аналогичному сценарию создайте правило для исходящего подключения. Это единственный способ решения задачи, как открыть порты в брандмауэре Windows 10.

Проброс портов при помощи антивирусных программ

Если вы создали правила для брандмауэра, но приложение все равно не настраивает сетевое подключение, то причина может скрываться в работе антивирусной программы. В этом случае действовать нужно так:

- откройте настройки своего антивируса;

- найдите раздел «Сеть»;

- откройте список контролируемых портов;

- найдите кнопку, позволяющую добавить порт;

- укажите номер порта и дайте ему название, выберите статус «Активный».

Эта процедура справедлива для решения проблемы, как открыть порт 25565 на Windows 10 с антивирусом Касперского. Если вы установили против вредоносного кода другую программу, то в ней может не отказаться нужных сетевых настроек. В такой ситуации добавьте неработающее у вас приложение в список исключений, тогда антивирус его блокировать не будет.

Изменить номер RDP порта 3389 для удаленного рабочего стола в Windows 10 / Windows Server 2016 в Windows

По умолчанию во всех операционных системах Windows для подключения по протоколу RDP (Remote Desktop Protocol / Удаленный рабочий стол) использует порт TCP 3389.

Если ваш компьютер подключен напрямую к интернету (например, VDS сервер), или вы настроили на своем пограничном маршрутизаторе перенаправление порта 3389/RDP в локальную сеть на компьютер или сервер с Windows, вы можете изменить стандартный RDP порт 3389 на любой другой. Изменив номер RDP порта для подключения, вы можете спрятать ваш RDP сервер от сканеров портов, уменьшите вероятность эксплуатации RDP уязвимостей (последняя критическая уязвимость в RDP BlueKeep описана в CVE-2019-0708), уменьшите количество попыток удалённого подбора паролей по RDP (не забывает периодически анализировать логи RDP подключений), SYN и других типов атак (особенно при отключенном NLA).

При выборе нестандартного номера порта для RDP обратите внимание, что желательно не использовать номера портов в диапазоне от 1 до 1023 (известные порты) и динамические порты из RPC диапазона (от 49152 до 65535). Попробуем изменить порт, на котором ожидает подключения служба Remote Desktop на 1350

Для этого:

Попробуем изменить порт, на котором ожидает подключения служба Remote Desktop на 1350. Для этого:

- Откройте редактор реестра и перейдите в ветку HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp;

- Найдите DWORD параметр реестра с именем PortNumber. В этом параметре указан порт, на котором ожидает подключения служба Remote Desktop;

- Измените значение этого порта. Я изменил RDP порт на 1350 в десятичном значении (Deciamal);

Полный код PowerShell скрипт для смены RDP порта, создания правила в брандмауэре и перезапуска службы RDP на новом порту может выглядеть так:

Write-host «Укажите номер нового RDP порта: » -ForegroundColor Yellow -NoNewline;$RDPPort = Read-HostSet-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-TCP» -Name PortNumber -Value $RDPPortNew-NetFirewallRule -DisplayName «New RDP Port $RDPPort» -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action AllowNew-NetFirewallRule -DisplayName «New RDP Port $RDPPort» -Direction Inbound –LocalPort $RDPPort -Protocol UDP -Action AllowRestart-Service termservice -forceWrite-host «Номер RDP порта изменен на $RDPPort » -ForegroundColor Magenta

Можно изменить номер RDP удаленно на нескольких компьютерах в домене AD (определенной OU) с помощью Invoke-Command и Get-ADComputer:

Write-host «Укажите номер нового RDP порта: » -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host$PCs = Get-ADComputer -Filter * -SearchBase «CN=DMZ,CN=Computers,DC=winitpro,DC=ru»Foreach ($PC in $PCs) Invoke-Command -ComputerName $PC.Name -ScriptBlock param ($RDPPort)Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-TCP» -Name PortNumber -Value $RDPPortNew-NetFirewallRule -DisplayName «New RDP Port $RDPPort» -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action AllowNew-NetFirewallRule -DisplayName «New RDP Port $RDPPort» -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action AllowRestart-Service termservice -force>

Это инструкция по смене стандартного RDP порта подойдёт для любой версии Windows, начиная с Windows XP (Windows Server 2003) и заканчивая Windows 10 (Windows Server 2019).

Оформление простых розничных продаж и возвратов в УТ 10.3.50.2 и некоторые особенности этого процесса

В данной короткой статье я хотел осветить наиболее простые случаи оформления розничных продаж и последующих возможных возвратов товаров в 1С УТ 10.3.50.2 с использованием фискального регистратора от фирмы Штрих М. Без сомнения тема является более глубокой т.к. есть ещё оптовые продажи, продажи в кредит, авансы. Рад буду если кто то дополнит моё повествование. Нацелено оно на старших и рядовых кассиров. Небольших торговых предприятий занимающихся розничной торговлей. Хотел бы что бы данная статья была со временем дополнена всеми нюансами оформления продаж и освещением использования всего набора инструментов онлайн касс, ОФД и ИФНС в современной торговле.

Замена с помощью утилиты PowerShell

PowerShell также позволяет внести необходимые изменения:

- запустите PowerShell от администратора;

- введите директиву: Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\Terminal*Server\WinStations\RDP-TCP\ -Name PortNumber –Value 12345. Последние цифры являются портом на который меняете старый;

- рекомендуется сделать перезагрузку;

- после того, как устройство включится, введите команду «regedit» в меню «Пуск». Пройдите в директорию: HKEY_LOCAL_MACHINE, найдите папку CurrentControlSet, затем папку Control, перейдите в Terminal Server и откройте WinStations. Кликните по файлу RDP-Tcp. Тут должно быть установлено новое значение.

- Теперь нужно открыть порт RDP на сетевом экране. Входите в Powershell, вбиваете команду: netsh advfirewall firewall add rule name=»NewRDP» dir=in action=allow protocol=TCP localport=49089. Цифры должны означать тот порт, на который перебили старый.

Использование настроек роутера, чтобы открыть порты

Если приведенные способы, как открыть порт 7777 на Windows 10 (или любой другой), не помогли, то проблема может скрываться в системе защиты подключений роутера. На уровне компьютера в этой ситуации никаких проблем не будет, но подключение к Интернету осуществить не получится.

Вам потребуется помощь представителя провайдера или документация от вашего роутера для самостоятельной настройки.

- Откройте браузер и перейдите по одному из адресов: 192.168.1.1 или 192.168.0.1.

- Авторизуйтесь при помощи логина и пароля (найдите их в сервисной документации от роутера).

- Найдите пункт настроек WAN. Выберите пункт «Переключение портов».

- Добавьте правило переключения порта. Введите в поле номер туннеля, который нужно открыть. Как и в случае с брандмауэром необходимо создать правило для обоих типов подключений – TCP и UDP.

После завершения настроек необходимо нажать «Готово», а затем перезагрузить устройство, чтобы новое правило вступило в силу.

Алгоритм может измениться, порядок действий зависит от модели вашего роутера. Пользователи Eltex будут действовать иначе, чем те, кто установил у себя TP-Link. Если у вас возникли затруднения при настройке портов роутера, стоит обратиться в техническую поддержку провайдера. Специалисты в телефонном режиме дадут вам полную консультацию.

Достаточно часто пользователям, использующим некоторые программные продукты или средства системы для доступа к собственным компьютерам или к другим возможностям установленного ПО извне посредством Интернета, приходится заниматься открытием (пробросом) специально предназначенных для этого портов. Одним из основных является порт 3389. Как открыть его, используя для этого несколько простейших методик, далее и посмотрим. Но для начала давайте выясним, для чего он вообще нужен.

443 HTTPS

Один из популярных портов и используются в защищенных каналах игр и облачных сервисах, в адресной строке обратите внимание на начало, при наличии https:// — HyperText Transfer Protocol Secure, говорит о том, что работает именно через 443 port – поддерживает шифрование, увеличивая безопасность. На вопрос, как самостоятельно открыть порт на компьютере в windows 10 – довольно просто, ниже пошаговая инструкция

2. В открывшемся окне «Брандмауэр Windows» → «Дополнительные параметры»

3. «Правила для входящих подключений» → справа «Создать правило»

4. «Тип правила» → «Для порта»

5. На этом пункте показываем, как открыть порт 443 на windows 10, при выборе Протокола указываем TCP и вписываем наш port.

Обратите внимание на блок справа, там появился вновь открытый HTTPS -443

Безопасность при использовании технологии RDP

Все соединения по RDP шифруются, тем не менее, не будет излишним проверить некоторые настройки безопасности. Большую часть настроек можно выполнить через редактор Gpedit.

- Откройте его командой и проследуйте по указанной на скриншоте цепочке настроек.

- Активируйте указанную на скриншоте политику, уровень безопасности выставьте «Согласование» или «SSL».

- Включите политику «Требовать безопасное RPC-подключение».

- Следующей активируйте указанную на скриншоте политику;

- Перейдите по указанной на изображении цепочке настроек и включите справа политику «Системная криптография: использовать FIPS-совместимые алгоритмы…».

- Измените порт RDP в Windows 10 по умолчанию, для чего, открыв редактор реестра командой , перейдите по указанной ветке и дважды кликните по параметру PortNumber. В окошке редактирования укажите свой произвольный порт, открыв его затем в брандмауэре.

- Откройте командой политики безопасности, зайдите в раздел Локальные политики → Параметры безопасности и убедитесь, что указанная на скриншоте настройка включена. Это — запрет устанавливать соединения с учетными записями без пароля.

- Зайдите в дополнительные параметры штатного брандмауэра и в правилах для входящих подключений найдите элемент «Удаленный рабочий стол — пользовательский режим (трафик TCP)». Кликните по ней два раза, переключитесь в окне свойств на вкладку «Область», активируйте радиокнопку «Указанные IP адреса», нажмите «Добавить». В открывшемся окошке укажите IP, с которого разрешено подключаться и сохраните настройки. Можно указать и диапазон IP адресов.

Приведенные здесь меры носят рекомендательный характер, но, если безопасность для вас в приоритете, есть смысл рассмотреть альтернативные способы удаленного управления, например, подключение к удаленному рабочему столу через VPN в связке с RDP, где вам не понадобится пробрасывать порты. Существует также такая технология как RDP Gateway — шлюзовой сервер, использующий RDP в связке с протоколом HTTPS. Данный способ подключения к удаленному рабочему столу в Windows 10 имеет ряд преимуществ, в частности, подключение к удаленным хостам через брандмауэры и совместное использование сети несколькими фоновыми приложениями.

Статистика

По данным Лаборатории Касперского, с начала марта 2020 года количество атак на RDP скачкообразно увеличилось. ESET в своем отчете говорит о более чем 100 тысячах новых RDP-атак в день — рост более чем в два раза по сравнению с первым кварталом.

Причина, в том числе, не только в переходе на удаленку, но и в спешке — для компаний при переезде “в карантин” главным было добиться работоспособности инфраструктуры, а ее безопасность стояла только второй задачей. Например, опрос специалистов по информационной безопасности, который провели в Positive Technologies, показал, что в связи с пандемией удаленный доступ им пришлось либо экстренно организовывать с нуля (11%), либо срочно масштабировать (41%).

Что такое RDP протокол

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2021, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

- CredSSP

- TLS 1.0

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Как отключить порты в брандмауэре Windows 10

Чаще всего в операционной системе десятой версии соединение не устанавливается по вине брандмауэра. В этом случае нужно поступить так:

Еще одно такое же правило нужно создать для подключения по протоколу UDP. Затем по аналогичному сценарию создайте правило для исходящего подключения. Это единственный способ решения задачи, как открыть порты в брандмауэре Windows 10.

Проброс портов при помощи антивирусных программ

Если вы создали правила для брандмауэра, но приложение все равно не настраивает сетевое подключение, то причина может скрываться в работе антивирусной программы. В этом случае действовать нужно так:

- откройте настройки своего антивируса;

- найдите раздел «Сеть»;

- откройте список контролируемых портов;

- найдите кнопку, позволяющую добавить порт;

- укажите номер порта и дайте ему название, выберите статус «Активный».

Эта процедура справедлива для решения проблемы, как открыть порт 25565 на Windows 10 с антивирусом Касперского. Если вы установили против вредоносного кода другую программу, то в ней может не отказаться нужных сетевых настроек. В такой ситуации добавьте неработающее у вас приложение в список исключений, тогда антивирус его блокировать не будет.

Алгоритм

Есть три типа портов, это: — Общедоступные порты, которые должны быть открыты для всего интернета. Пусть будут 80 и 443 (http и https) — Фильтруемые порты, доступные только с определенных IP адресов. Возьмем 3389 (RDP) — Все остальные, должны быть закрыты Требуется: 1. Создать правило, запрещающее всё, кроме трех вышеобозначенных портов. 2. Для общедоступных больше делать ни чего не требуется. 3. Для фильтруемого создать разрешающее правило, указав белые адреса.

Секрет в том, что при запрещении всех портов надо явно указать разрешенные. Иначе, как было сказано выше, не получится открыть нужные.

Замена старого значения порта новым

Для того, чтобы прописать другое значение необходимо сделать следующее (актуально для любой версии Виндовс, в том числе Windows Server 2008):

открываете «Пуск». В поисковой строке внизу прописываете «regedit.exe»;

откроется окошко, где нужно найти корневую директорию: HKEY_LOCAL_MACHINE. Открываете ее и ищете папку System, затем переходите по следующему пути: CurrentControlSet, открываете Control, затем — Terrminal Server и последней будет папка WinStations. Теперь кликаете по папке RDP-Tcp;

найдите пункт «PortNumber». В правой колонке увидите шестнадцатиричное значение 00000D3D, которое соответствует стандартному RDP порту 3389;

- замените его на тот порт, который следует установить. Не забудьте пометить, что необходимо использовать десятичные числа, выделив необходимый пункт;

- сохраняете проделанные шаги и перезагружаете устройство;

- открываете Пуск, заходите в панель управления;

- находите пункт «БрандмауэрWindows» и в нем «Дополнительные параметры»;

Немного о port’ах

Предлагаем небольшую таблицу с наиболее часто используемыми и вкратце их описание.

передачи данных FTP (File Transer Protocol)

передачи команд FTP

порт SSH (Secure Shell)

DNS (Domain Name System) — разрешение сетевых имён

Finger — сетевой протокол, предназначенный для предоставления информации о пользователях удалённого компьютера

HTTP (HyperText Transfer Protocol)

POP3 (Post Office Protocol 3) — приём почты

Sun RPC . Система удаленного вызова процедур.

( Network News Transfer Protocol ) — используется для отправки сообщений новостных рассылок

NTP ( Network Time Protocol ) — синхронизация времени

NetBIOS ( Network Basic Input / Output System ) — протокол для работы в локальных сетях на персональных ЭВМ типа IBM / PC

IMAP (Internet Message Access Protocol) — приём почты

SQLSRV (SQL Service)

HTTPS ( HTTP Secure ) HTTP с шифрованием по SSL или TLS

SMTPS ( SMTP Secure ) — SMTP с шифрованием по SSL или TLS

rLogin ( Remote LOGIN — удаленный вход в систему) для Linux

IMAPS ( IMAP Secure ) IMAP с шифрованием по SSL или TLS

RDP ( Remote Desktop Protocol ) удалённый рабочий стол Windows

Virtual Network Computing (VNC)

Zimbra Administration Console по протоколу HTTPS

Openfire Administration Console

Хотелось бы ответить на самый распространенный вопрос, а как узнать свой порт на windows 10? Способов предостаточно:

- в интернете очень много ресурсов, которые определят ваш IP и port;

- + → «cmd» → «ipconfig»;

- «Пуск» → «Параметры» → «Сеть и интернет» → «Состояние» → «Просмотр свойств сети» — отображаются исчерпывающие сведения вашего подключения.

На нашем сайте вы всегда найдете полезную информацию, в том числе о том:

- как раздать wifi с ноутбука windows 10;

- как получить справку в windows 10.

Реализации сторонних разработчиков

Существует множество реализаций клиентов и серверов RDP, не принадлежащих Microsoft, которые реализуют подмножества функций Microsoft. Например, клиент командной строки с открытым исходным кодом rdesktop доступен для операционных систем Linux / Unix и Microsoft Windows. Есть много GUI клиентов, как TSCLIENT и KRDC , которые построены на вершине RDesktop.

В 2009 году rdesktop был разветвлен как FreeRDP, новый проект, направленный на разбиение кода на модули, решение различных проблем и внедрение новых функций. FreeRDP поставляется с собственным клиентом командной строки xfreerdp, который поддерживает бесшовную Windows в RDP6. Примерно в 2011 году проект решил отказаться от разветвления и вместо этого переписать под лицензией Apache License , добавив дополнительные функции, такие как RemoteFX, RemoteApp и NTLMv2. Коммерческое распространение под названием Thincast было запущено в 2019 году. Летом 2020 года появился многоплатформенный клиент на основе FreeRDP, включая поддержку Vulkan / H.264. Также существует GTK-приложение под названием Remmina .

Серверы RDP с открытым исходным кодом в Unix включают FreeRDP, ogon project и xrdp . Для подключения к такому серверу можно использовать клиент подключения к удаленному рабочему столу Windows.

Собственные клиентские решения RDP, такие как rdpclient , доступны как автономное приложение или встроены в клиентское оборудование. Новая парадигма доступа, доступ на основе браузера, позволила пользователям получать доступ к рабочим столам и приложениям Windows на любых узлах RDP, таких как узлы сеансов удаленного рабочего стола Microsoft (RDS) (службы терминалов) и виртуальные рабочие столы, а также к удаленным физическим ПК.

Существует также протокол удаленного отображения VirtualBox (VRDP), используемый Oracle в реализации виртуальной машины VirtualBox . Этот протокол совместим со всеми клиентами RDP, такими как те, которые поставляются с Windows, но, в отличие от исходного RDP, может быть настроен для приема незашифрованных и незащищенных паролем соединений, что может быть полезно в безопасных и надежных сетях, таких как домашние или офисные локальные сети . По умолчанию RDP-сервер Microsoft отклоняет подключения к учетным записям пользователей с пустыми паролями (но это можно изменить с помощью редактора групповой политики ). Возможности внешней и гостевой авторизации также предоставляются VRDP. Не имеет значения, какая операционная система установлена в качестве гостевой, поскольку VRDP реализован на уровне виртуальной машины (хоста), а не в гостевой системе. Патентованный VirtualBox Extension Pack требуется.