Функция nat в роутере

Содержание:

- Еще немного про порты и другие нюансы

- Резервирование интернет-канала от двух провайдеров при помощи NAT, ip sla

- Как изменить тип NAT на PS4

- Настройка NetMap

- Functionality

- Эффекты

- Как исправить двойной NAT на Xbox

- Работа NAT

- Пример: Разрешение доступа в Интернет внутренним пользователям

- UDP hole punching[править]

- Source NAT

- Находитесь ли вы за NAT[править]

- Краткие выводы

Еще немного про порты и другие нюансы

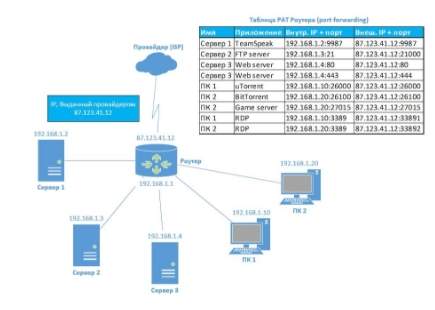

Многие программы (не только лишь все) имеют вшитые порты без возможности перенастройки, либо, к примеру, у вас есть два Веб-сервера на винде (так называемый IIS), которые работают на 80 порту каждый и вам нужно дать доступ из интернета на оба сервера.

Здесь вы откроете на роутере одному серверу порт 80, а оставшемуся вам придется выбрать другой порт (например 8080).

Итого, на роутере мы настраиваем порты таким образом:

| Имя | Приложение | Внутренний IP | Внутренний порт | Внешний IP | Внешний порт |

| Сервер 1 | Teamspeak | 192.168.1.2 | 9987* | 87.123.41.12 | 9987 |

| Сервер 2 | FTP сервер | 192.168.1.3 | 21* | 87.123.41.12 | 21000 |

| Сервер 3 | Веб-сервер | 192.168.1.4 | 80* | 87.123.41.12 | 80 |

| Сервер 3 | Веб-сервер | 192.168.1.4 | 443* | 87.123.41.12 | 444 |

| ПК 1 | uTorrent | 192.168.1.10 | 26000 | 87.123.41.12 | 26000 |

| ПК 2 | Bit-Torrent | 192.168.1.20 | 26100 | 87.123.41.12 | 26100 |

| ПК 2 | Game Server | 192.168.1.20 | 27015* | 87.123.41.12 | 27015 |

| ПК 1 | RDP | 192.168.1.10 | 3389** | 87.123.41.12 | 33891 |

| ПК 2 | RDP | 192.168.1.20 | 3389** | 87.123.41.12 | 33892 |

Где * — стандартный порт, который использует программа (т.е. вы ее установили и ничего не настраивали);

** — стандартный порт, который использует сервис и который нельзя сменить.

Наглядная схемка ниже:

Теперь я постараюсь объяснить почему я написал именно эти порты.

Резервирование интернет-канала от двух провайдеров при помощи NAT, ip sla

Дано: мы получаем для нескольких компьютеров интернет от провайдера ISP1. Он выделили нам адрес 212.192.88.150.

Выход в интернет организован с этого ip адреса через NAT.

Задача: подключить резервного провайдера — ISP2. Он выделит нам адрес 212.192.90.150.

Организовать балансировку трафика: web-трафик пускать через ISP1, прочий трафик — через ISP2.

В случае отказа одного из провайдеров — пускать весь трафик по живому каналу.

В чем сложность задачи?

clear ip nat translations?

Конфиг

1 clear ip nat translations *

Найден, оттестирован такой кусок EEM.

Не на всех версиях IOS генерируется событие.. Надо уточнить.

2 При падении интерфейса на провайдера, велики шансы, что его шлюз будет пинговаться через второго

Как изменить тип NAT на PS4

Вы не можете изменять тип NAT непосредственно на вашей консоли. Для этого вам потребуется изменить некоторые параметры вашего маршрутизатора. Эти настройки могут отличаться в зависимости от модели используемого маршрутизатора, но в большинстве случаев все действия похожи. Поэтому перед началом работы вам необходимо подготовить компьютер и руководство к вашему маршрутизатору.

Ниже приведена подробная инструкция по изменению типа NAT:

- Получите доступ к панели администратора вашего маршрутизатора через веб-браузер. Для этого введите указный в инструкции вашего маршрутизатора адрес в строку браузера. На большинстве маршрутизаторов это 192.168.1.1. Если этот адрес не подходит, вы можете посмотреть на этикетке вашего маршрутизатора или в руководстве пользователя.

- После открытия этой страницы вам нужно будет ввести имя пользователя и пароль для авторизации. Опять же, вы можете найти их на этикетке вашего маршрутизатора или в руководстве.

- В настройках маршрутизатора включите UPnP. Расположение UPnP зависит от того, какой маршрутизатор вы используете. В моем TP LINK данная функция расположена во вкладке «Переадресация».

- Существует два способа изменить свой тип NAT. Один из них заключается в том, чтобы поместить ваш IP адрес в DMZ, что может быть опасным методом. Другой – перенаправить некоторые порты. Рассмотрим каждый метод отдельно.

Изменить NAT при помощи DMZ

DMZ – это подсеть, которая находится между небезопасным интернетом и вашей надежной домашней сетью. Устройства в этой зоне имеют лучшую связь с сетями за пределами, но они становятся уязвимы для атак из интернета. Вы должны подумать дважды, прежде чем переходить к приведенным ниже шагам.

- Найдите настройку DMZ на вашем маршрутизаторе. В моем случае она находится во вкладке «Переадресация».

- Включите DMZ и введите IP-адрес вашей PS4. Затем сохраните изменения.

- Проверьте, изменился ли ваш тип NAT на вашей PS4

Изменить NAT при помощи переадресации портов на PS4:

- Перейдите в раздел настроек маршрутизатора, где вы можете перенаправлять порты. Обычно это называется «Переадресация портов» или «Виртуальные серверы».

- Добавьте следующие пользовательские порты и сохраните свои изменения:

- TCP: 80, 443, 3478, 3479, 3480

- UDP: 3478, 3479

Обратите внимание, что вы должны указать имя и назначить свой IP-адрес PS4 для каждого из этих портов. После перенаправления портов и перезагрузки консоли проверьте тип NAT на вашей PS4

Вы должны обнаружить, что теперь вы используете соединение NAT 2го типа. Также могут быть дополнительные порты, которые необходимо перенаправить для определенных игр. Для этого вы должны обратиться к онлайн-поддержки рассматриваемой игры

После перенаправления портов и перезагрузки консоли проверьте тип NAT на вашей PS4. Вы должны обнаружить, что теперь вы используете соединение NAT 2го типа. Также могут быть дополнительные порты, которые необходимо перенаправить для определенных игр. Для этого вы должны обратиться к онлайн-поддержки рассматриваемой игры.

Изменено 6 сентября пользователем Admin

NAT (происходит от английского термина Network Address Translation, который переводится как «преобразование сетевых адресов») при помощи этой функции в сетях TCP/IP преобразовываются IP-адреса транзитных пакетов. Он есть у всех роутеров, имеет название port forwarding.

Преимущество данной технологии в том, что не надо изменять конфигурацию маршрутизаторов и окончательных узлов внутренней сети. Эти технологии не применяются там, где в работе с внешними сетями задействовано много внутренних узлов.

Настройка NetMap

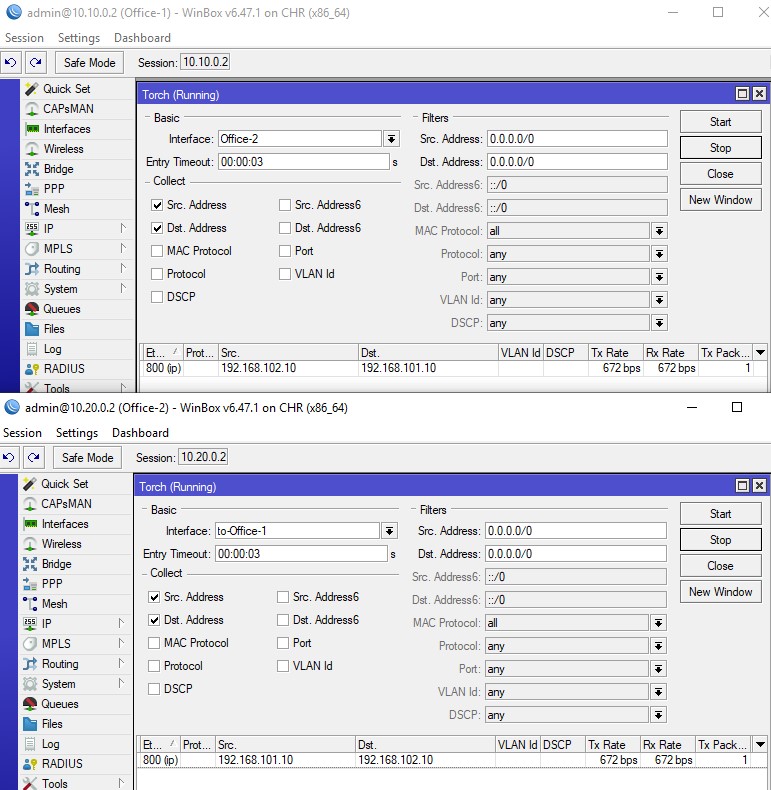

После создания VPN интерфейса, можно приступить к настройке

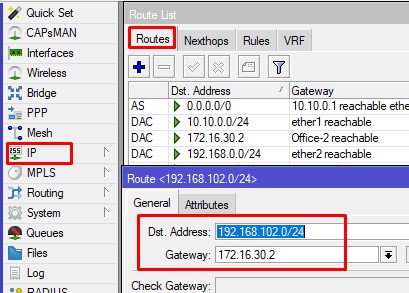

Важно заметить, что вы можете настроить на любом протоколе VPN, будь то PPTP, SSTP или даже EoIP. Создадим фейковые маршруты. Роутер первого офиса, будет думать, что второго офиса это 192.168.102.0/24

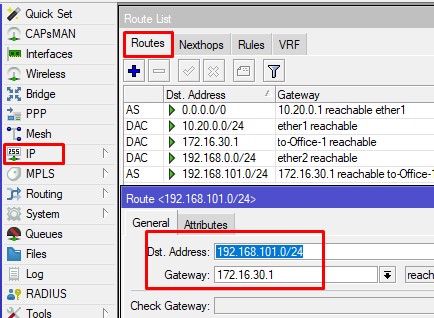

А роутер второго офиса, будет думать, что сеть первого – 192.168.101.0/24

Роутер первого офиса, будет думать, что второго офиса это 192.168.102.0/24. А роутер второго офиса, будет думать, что сеть первого – 192.168.101.0/24.

Параметры маршрутизации Office-1.

Параметры маршрутизации Office-2.

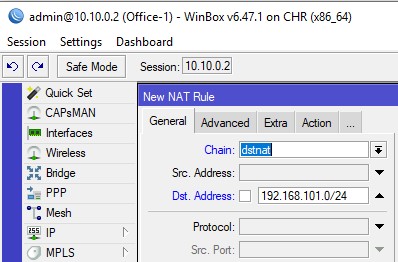

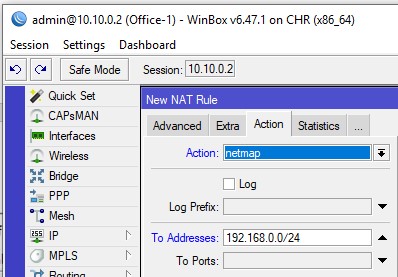

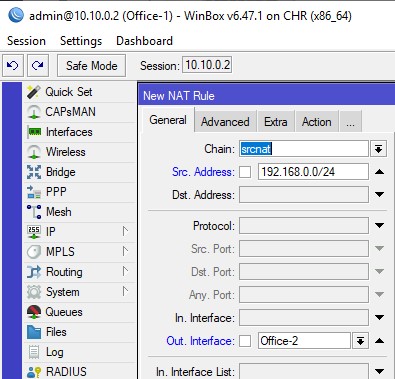

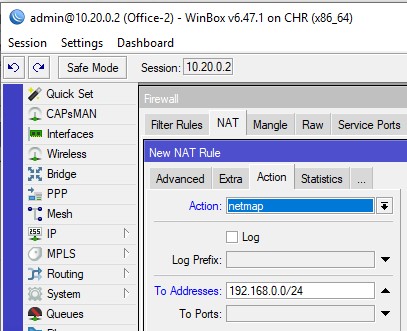

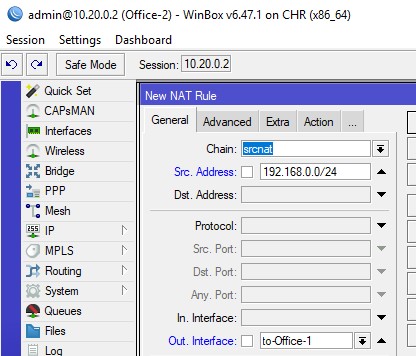

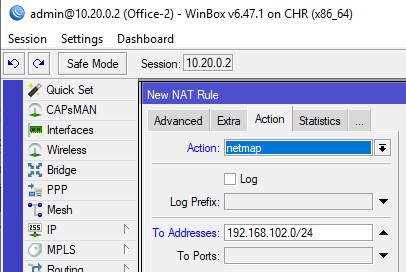

Финт ушами с маршрутизацией только начало. Далее настраиваем NAT правила (IP-Firewall-NAT).

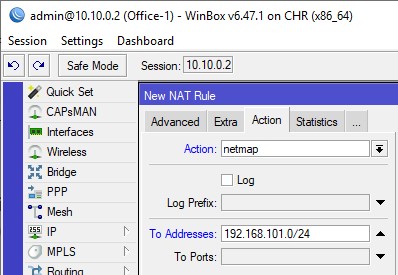

Создаем второе правило.

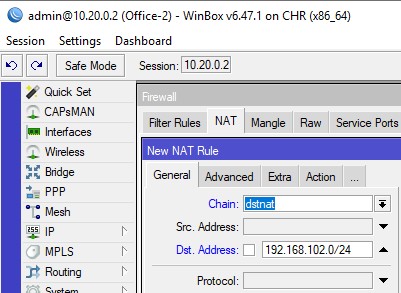

Переключимся на второй офис и сделаем обратные правила.

Аналогично второе правило.

То же самое, но в CLI

На Office-1:

На Office-2:

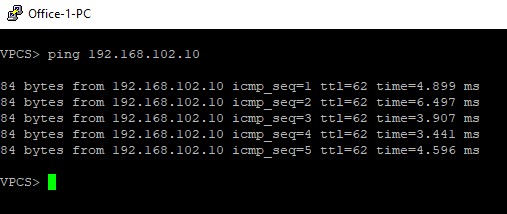

Проверим, отправив эхо-запросы с Office-1-PC.

Посмотрим, что происходит внутри туннеля.

На восприятие для первого раза сложновато. Логика, следующая:

Когда Office-1-PC отправляет пакет с src 192.168.0.10 и dst 192.168.102.10, принимая роутер на Office-1 подменяет src на 192.168.101.10 и отправляет в трубу. Когда роутер на Office-2 принимает пакет с dst 192.168.102.10/24, то подменяет на 192.168.0.10. Далее Office-2-PC отвечает на 192.168.101.10, пакет прилетает на роутер Office-2, подменяет src адрес 192.168.0.10 на 192.168.102.10, отправляет в трубу. Последний, приняв пакет с dst 192.168.101.10 подменяет на 192.168.0.10, и такая процедура создает бесконечность, благодаря Packet Flow Diagram v6. Весь секрет успеха кроется в том, что SRC проверяется в Prerouting, а DST в Postrouting.

Как вы видите, данная технология подменяет адрес сети, ориентируясь на значение маски, а все что идет после нее, оставляет неизменным. Теперь, вы понимаете, что такое и как работает NetMap и чем он отличается от DST-NAT, такой принцип не только на Микротик но и на других сетевых устройствах.

Functionality

This process was originally put into place as a method to redirect packets when individual host networks are transferred. Nowadays, it is seen as a global solution to the lack of available IPv4 addresses. It works to optimize the use of available IP addresses by allowing multiple devices to be accessible with a single public IP address. A private IP address is then used to reroute data packets within the local network.

In other words, a NAT enables a specific device, such as a router, as well as other devices, to function as a moderator between a public network, such as the Internet, and a local or private network, such as a home or office network. This allows a single IP address that is globally unique, to represent the entire private network, including all the devices connected within.

This system was incorporated to solve issues that were brought upon by the growing popularity and use of the internet. Mainly, the available IP addresses was not able to sustain the need for worldwide connection as more and more people started to use the internet. Although originally developed as a temporary solution, NAT has been widely used and applied by all network providers, hardware manufacturers, and tech companies.]

Эффекты

Хотя NAT считается полезной во многих ситуациях, она все еще имеет свои ограничения и недостатки. Некоторые из следующих «за» и «против» перечислены ниже:

Профессионалы

- Она помогает смягчить последствия истощения глобального публичного пространства IP-адресов.

- Теперь сети могут использовать частное адресное пространство RFC 1918 изнутри, сохраняя при этом доступ к Интернету.

- Это повышает уровень безопасности, скрывая схему адресации и топологию внутренней сети.

Против

- Протоколы туннелирования усложняются по мере того, как NAT изменяет значения в заголовках пакетов, что влияет на проверку целостности этих протоколов.

- Поскольку внутренние адреса скрыты за одним общедоступным адресом, внешний узел не сможет инициировать связь с внутренним узлом без специальной настройки брандмауэра для разрешения этого.

- Приложения, использующие VoIP (VoIP), видеоконференции и другие пиринговые функции, должны использовать NAT-обратный путь, чтобы они функционировали.

С течением времени, технология NAT сформировала различные производные и инновации из своей первой эволюции. Он предлагает две функции: сохранение адресов и безопасность, которые обычно реализуются в средах удаленного доступа. Перевод сетевых адресов является очень важным аспектом безопасности брандмауэра. Он ограничивает количество публичных адресов, используемых в организации, что позволяет более строго контролировать доступ к ресурсам по обе стороны брандмауэра.

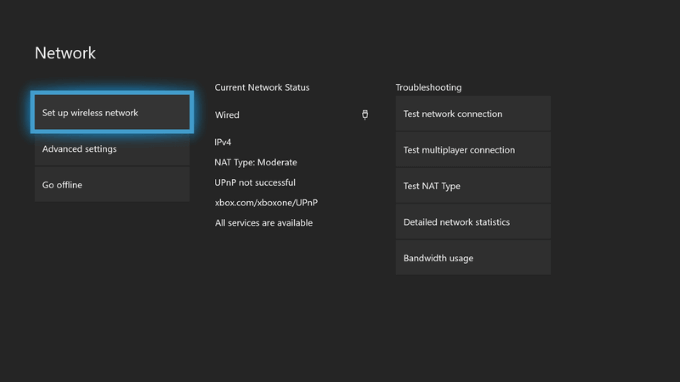

Как исправить двойной NAT на Xbox

Одно место, где двойной NAT действительно представляет проблему, – это игры. Например, многие пользователи Xbox One столкнулись с сообщением об ошибке, которое сообщает им, что в их сети обнаружен двойной NAT.

В играх вам нужен Open NAT или Nat Type 1. Это обеспечивает самый широкий диапазон совместимости и позволяет вам присоединиться к любой игре или сеансу. Если у вас есть умеренный NAT или Nat Type 2, вы можете подключиться к большинству сеансов, но у вас будет ограниченная функциональность.

Проблема заключается в NAT типа 3 или Strict NAT. Это делает практически невозможным присоединиться к чьей-либо игре. Конечно, однопользовательская игра все еще возможна, но попытка присоединиться к онлайн-матчу вызовет трудности.

Двойной NAT создаст проблемы при попытке играть в какую-либо многопользовательскую игру и даже может помешать вашему Xbox подключиться к Интернету. Когда вы получите эту ошибку, вам нужно будет устранить проблему, удалив один из маршрутизаторов или включив режим моста, как показано выше.

Другое решение – подключить Xbox напрямую к маршрутизатору с помощью кабеля Ethernet. В большинстве случаев это устраняет проблему двойного NAT – просто используйте первый маршрутизатор в сети, а не второй, в качестве точки подключения.

Все эти решения могут помочь устранить ошибку двойного NAT. В большинстве случаев вам не нужен второй маршрутизатор в вашей сети. Если ваш оригинальный маршрутизатор недостаточно силен для широковещательной передачи сети по всему дому, вы можете использовать запасной маршрутизатор в качестве расширителя WiFi.

Работа NAT

Как работает nat в режиме masquerading? Предположим, что первый компьютер решил зайти на сайт. Он отправляет пакет, в ip адресе указывается ip адрес компьютера из внутренней сети (192.168.1.2), в поле порт указывается динамический порт, выданный браузеру операционной системой (57160). И пакет предназначен для 80 порта адреса Веб-сайта.

Но, так как адреса из внутренней сети не могут использоваться в интернет, то устройству nat нужно заменить ip адрес из внутренней сети в заголовке пакета в адресе отправителя (192.168.1.1), на ip адрес из внешней сети (184.86.48.128).

Как это делает устройство nat? После того, как устройство nat получило пакет, оно записывает внутренний ip адрес и внутренний порт в таблицу и генерирует пару внешний адрес и внешний порт для замены в пакете. Так как у нас всего лишь один внешний адрес, то именно он записывается в поле внешний ip. Внешний порт генерируется случайным образом. Устройство нат сгенерировало адрес пота 48202.

На следующем этапе происходит трансляция, т.е. замена ip адреса и порта. IP адрес и порт отправителя удаляются из пакета и на их место записываются новые данные из таблицы nat. Внешний ip адрес устройства nat и внешний порт, которое устройство nat сгенерировало случайным образом.

В таком виде пакет передается на веб сервер. Когда приходит ответ от веб-сервера, там в качестве получателя, указывается ip адрес устройства nat и порт на этом устройстве.

Но в реальности эти данные предназначены не для устройства nat, а для компьютера внутренней сети. Поэтому устройство нат должно понять к какому компьютеру во внутренней сети предназначены данные. Затем изменить ip адрес и порт, передать данные нужному компьютеру. Это делается, с помощью таблицы nat.

В таблице nat ищется запись в которой внешний ip адрес и внешний порт, такие же как в поступившем пакете. Пока у нас в таблице одна запись, поэтому устройство nat берет из этой записи внутренний ip адрес интересующего нас компьютера и его порт. Устройство nat сново производит замену ip адреса и порта в пакете и в в таком виде передает пакет во внутреннюю сеть.

Что происходит если в интернет захочет зайти какой-нибудь другой компьютер, предположим, что компьютер 4 тоже хочет зайти на веб-сайт zvondozvon.ru. Устройство nat работает аналогично, извлекает ip адрес и порт, записывает их в таблицу nat. В качестве внешнего ip адреса указывается единственный внешний ip адрес устройства nat и номер внешнего порта снова генерируется случайным образом.

Адрес и порт из внутренней сети меняются на адрес и порт из внешней сети. И в таком виде пакет передается в интернет.

Когда приходит ответ от веб-сервера, снова выполняется поиск пары внешний ip адрес и внешний порт. В таблице nat ищется соответствующие им внутренний ip адрес и внутренний порт. Производится замена в заголовке пакета и пакет передается во внутреннюю сеть. Можете посмотреть видео, если что-то было не ясно.

Пример: Разрешение доступа в Интернет внутренним пользователям

Возможно, вы хотите предоставить доступ в Интернет внутренним пользователям, но у вас нет достаточного количества допустимых адресов. Если все взаимодействия с Интернет-устройствами возникают из внутренних устройств, то нужен один допустимый адрес или пул допустимых адресов.

На следующем рисунке показана схема простой сети с внутренним и внешним интерфейсами маршрутизатора:

В этом примере NAT нужен затем, чтобы разрешить определенным внутренним устройствам (первым 31 из каждой подсети) создать связь с устройствами снаружи, преобразуя их недопустимый адрес в допустимый адрес или пул адресов. Пул задан как диапазон адресов от 172.16.10.1 до 172.16.10.63.

Теперь можно приступить к настройке NAT. Для выполнение описанных выше действий используйте функцию динамического NAT. При динамической трансляции сетевых адресов таблица трансляции в маршрутизаторе исходно является пустой и начинает заполняться после того, как трафик для трансляции проходит через маршрутизатор. (В отличие от функции статического NAT, где трансляция настраивается статически и помещается в таблицу трансляции без присутствия трафика).

В этом примере можно настроить NAT для трансляции каждого внутреннего устройства на уникальный допустимый адрес или для трансляции всех внутренних устройств на один допустимый адрес. Второй метод известен как перегрузка. Пример настройки каждого метода приведен ниже.

Настройка NAT для разрешения доступа в Интернет внутренним пользователям

|

Маршрутизатор NAT |

|---|

interface ethernet 0 ip address 10.10.10.1 255.255.255.0 ip nat inside interface ethernet 1 ip address 10.10.20.1 255.255.255.0 ip nat inside interface serial 0 ip address 172.16.10.64 255.255.255.0 ip nat outside ip nat pool no-overload 172.16.10.1 172.16.10.63 prefix 24 ! ip nat inside source list 7 pool no-overload ! ! access-list 7 permit 10.10.10.0 0.0.0.31 access-list 7 permit 10.10.20.0 0.0.0.31 |

Примечание. Cisco настоятельно рекомендует не настраивать списки доступа, упоминаемые в командах NAT, с помощью команды permit any. Использование команды permit any может привести к тому, что NAT будет потреблять слишком большое количество ресурсов маршрутизатора, что вызовет проблемы с сетью.

В приведенной выше конфигурации следует отметить, что только первые 32 адреса из подсети 10.10.10.0 и первые 32 адреса из подсети 10.10.20.0 разрешены списком доступа 7 Таким образом, выполняется преобразование только этих исходных адресов. Внутренняя сеть может содержать другие устройства с другими адресами, которые не транслируются.

Последнее, что нужно сделать — это .

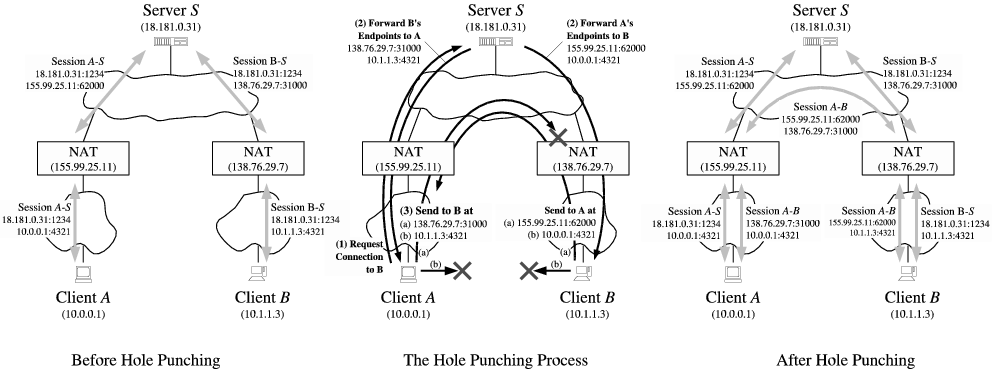

UDP hole punching[править]

Алгоритм установления UDP сессии между 2 хостами находящимися за NATправить

Hole punching предполагает, что два клиента, и , уже имеют UDP сессию с сервером . Когда клиент начинает сессию с , сервер сохраняет две пары значений для этого клиента: пару IP адрес и UDP порт, которые клиент указывает при отправке пакета в поле отправителя, чтобы говорить с , и пару IP адрес и UDP порт отправителя, которые сервер наблюдает при получении пакета. Первую пару будем называть приватным адресом, а вторую публичным. Приватный адрес сервер может получить от самого клиента в теле сообщения в поле регистрации клиента, а публичный адрес клиента он может посмотреть в поле отправителя в заголовках IP и UDP этого сообщения. Если клиент не за NAT, то его приватный и публичный адрес должны совпадать.

Предположим , что клиент хочет установить UDP сессию непосредственно с клиентом . Hole punching происходит следующим образом :

- изначально не знает , как связаться с , поэтому просит помощи у в создании UDP сессии с .

- отвечает сообщением , содержащим приватный и публичный адрес . В то же время, отправляет сообщение с запросом на соединение, содержащее приватный и публичный адрес . После того, как эти сообщения будут получены, и знают приватные и публичный адреса друг друга.

- Когда получает приватный и публиный адреса от , начинает посылать UDP пакеты по обоим адресам, и фиксирует как правильный тот адрес, с которого первым пришел ответ от . Аналогичным образом, когда получает приватный и публичный адрес , он начинает посылать UDP пакеты по обоим адресам. Порядок и время доставки этих сообщений не имеет решающего значения, так как они являются асинхронными.

Если и находятся за одним и тем же NAT-ом, то они соединятся через приватные адреса, иначе через публичные. На картинке показан пример, когда и находятся за разными NAT-ами.

Source NAT

Основное назначение Source NAT MikroTik – изменение IP-адреса и/или порта источника и выполнение обратной функции для ответа.

Самое распространенное применение – это выход множества ПК в интернет через один белый IP-адрес.

Стандартные действия для цепочки src-nat:

- src-nat – преобразование адреса и/или порта отправителя;

- masquerad – преобразование адреса отправителя на адрес исходящего интерфейса и порта на случайный порт.

Настройка MikroTik NAT для доступа в интернет

Настройка NAT для статического WAN

Если мы получаем статический IP от провайдера, то рекомендуем для настройки NAT на MikroTik использовать правило src-nat. Это позволит устройствам из LAN выходить в глобальную сеть интернет. Откроем:

IP=>Firewall=>NAT=> “+”.

- Chain: srcnat – указываем цепочку;

- Out. Interface – задаем исходящий WAN-интерфейс.

Откроем вкладку “Action”:

- Action: src-nat;

- To Addresses – Внешний IP WAN интерфейса.

Настройка NAT для динамического WAN

Если мы получаем динамический IP от провайдера, то необходимо использовать правило Masquerade.

Masquerade – это частный случай src-nat для ситуаций, когда внешний IP-адрес может динамически изменяться.

Тогда настройка NAT на MikroTik будет выглядеть следующим образом:

Использование masquerade вместо src-nat может вызвать проблемы:

- С телефонией;

- Большая нагрузка ЦП, если создано много PPPoE соединений.

- Проблемы с установкой соединения при 2 и более WAN-каналов.

Если у вас несколько внешних интерфейсов, то рекомендуется добавлять условие, выделяя трафик по адресу источника:

Где Src. Address – локальная подсеть.

NAT loopback (Hairpin NAT)

Настройка Hairpin NAT MikroTik предназначена, чтобы организовать доступ из LAN к ресурсу в LAN по внешнему IP-адресу WAN. Чтобы подробно описать данную настройку и разобраться в проблеме, рассмотрим пример:

Если хост локальной сети (Ws01) обращается к серверу, находящемуся в этой же сети по внешнему IP, то сервер, получив запрос, зная, что данное устройство находится в одной LAN с IP 192.168.12.10 отвечает ему напрямую. Хост не принимает данный ответ, так как не обращался к серверу по айпи 192.168.12.100.

Правило Hairpin NAT MikroTik для статического WAN

Чтобы избежать проблему, описанную выше, выполним настройку hairpin NAT на MikroTik. При получение статического айпи от поставщика интернет-услуг, советуем использовать правило Src-nat:

Для значений Src. Address и Dst. Address указываем локальную подсеть.

Далее открыв вкладку “Action”:

- Действие: src-nat;

- To Addresses – указываем свой WAN-IP

NAT Loopback при динамическом WAN

При получении динамического IP-адреса от провайдера, для правила NAT loopback нужно использовать masquerade:

- Выбираем цепочку srcnat;

- Для значений Src. Address и Dst. Address указываем локальную подсеть;

- Out. Interface – назначаем bridge;

Затем откроем пункт меню “Action”:

Назначим действие(Action) – маскарад.

Поставим созданное правило вторым:

Покажем пример такого правила:

На этом настройка Hairpin NAT на MikroTik выполнена. Теперь мы сможем обращаться к внутренним ресурсам сети по внешнему IP.

Находитесь ли вы за NAT[править]

IP-адрес компьютераправить

- Windows

Выберите команду главного меню Пуск > Выполнить… и наберите команду

В появившемся командном окне выполните команду

Windows IP Configuration

Ethernet adapter Local Area Connection:

IP . . . . . . . . . . . . : 192.168.0.73

Subnet Mask . . . . . . . . . . . : 255.255.224.0

Default Gateway . . . . . . . . . : 192.168.0.1

|

Первый из этих адресов — это IP-адрес вашего компьютера.

Default Gateway — адрес шлюза, он же маршрутизатор (роутер).

Subnet Mask определяет, какие адреса являются локальными (к ним компьютер будет обращаться напрямую), а какие нет (к ним обращение будет идти через маршрутизатор).

- Linux

Выполните в терминале команду:

ifconfig

Локальный ли?править

Три специальных диапазона IP-адресов зарезервированы для локальных сетей и в Интернете не используются:

10. 0. 0. 0 - 10.255.255.255 172. Х. 0. 0 - 172. Х.255.255 (где X - от 16 до 31) 192.168. X. 0 - 192.168. Х.255 (где X - от 0 до 255, обычно 0 или 1)

169.254. 0. 0 - 169.254.255.255

Если IP-адрес вашего компьютера находится в одном из этих диапазонов, то есть начинается с 10. или с 192.168. или с 172.nn. (где nn — от 16 до 31), то это локальный (внутренний) адрес и вы точно находитесь за NAT.

Внешний ли?править

Эти сайты покажут вам адрес, под которым вас видят другие компьютеры в Интернете. Если он совпадает с IP-адресом вашего компьютера, то вы точно подключены к Интернету напрямую (то есть не за NAT) и дальше вам читать не нужно.

Остальные вариантыправить

В остальных случаях возможны такие варианты:

- вы находитесь за NAT, но ваш сетевой администратор зачем-то выбрал нестандартные внутренние адреса для вашей локальной сети

- вы выходите в Интернет через прокси-сервер. Его надо настраивать в каждой программе, без этого выход в Интернет невозможен.

Подключение через прокси в этом руководстве пока не рассматривается.

Краткие выводы

Главное отличие команды ip nat outside source list (динамическое преобразование NAT) от команды ip nat outside source static (статическое преобразование NAT) состоит в том, что записи в таблице преобразования отсутствуют до тех пор, пока маршрутизатор (настроенный для NAT) не проверит критерии преобразования пакета. В вышеуказанном примере пакет с SA-адресом 172.16.88.1 (поступающий из внешнего интерфейса маршрутизатора 2514X) соответствует списку доступа 1. Эти критерии используется командой ip nat outside source list . По этой причине пакеты, исходящие из внешней сети, должны существовать прежде, чем пакеты из внутренней сети смогут взаимодействовать с интерфейсом loopback0 маршрутизатора 2514W.

Обратите внимание на два важных момента в этом примере. Во-первых, когда пакет поступает из внешней сети во внутреннюю, сначала происходит трансляция, а потом для определения места назначения проверяется таблица маршрутизации

Когда пакет поступает из внутренней сети во внешнюю, сначала для определения места назначения проверяется таблица маршрутизации, а потом происходит трансляция

Во-первых, когда пакет поступает из внешней сети во внутреннюю, сначала происходит трансляция, а потом для определения места назначения проверяется таблица маршрутизации. Когда пакет поступает из внутренней сети во внешнюю, сначала для определения места назначения проверяется таблица маршрутизации, а потом происходит трансляция.

Во-вторых, необходимо определить, какая часть IP-пакета преобразуется при использовании каждой из описанных выше команд. В следующей таблице даны рекомендации:

|

Команда |

Действие |

|---|---|

|

ip nat outside source list |

|

|

ip nat inside source list |

|

Из вышесказанного понятно, что существует несколько способов трансляции пакета. В зависимости от конкретных требований следует задать способ определения интерфейсов NAT (внутренний или внешний), а также какие маршруты должна содержать таблица маршрутизации до или после трансляции. Помните, что часть преобразуемого пакета зависит от направления передачи пакета и от настройки NAT.