Базовая настройка маршрутизатора с помощью cisco configuration professional

Содержание:

- Настройка маршрутизатора на использование поиска DNS

- Добавление статических маршрутов на Cisco 2911

- Базовые команды конфигурации

- Настройка SSH подключения

- Related Documentation

- Настройка DHCP для среднего офиса

- Configure

- Устранение неполадок

- Предварительные условия

- VLAN-ы, практика

- Как настраивать Cisco 2960

- Предварительные условия

- Настройка маршрутизатор cisco 1841

- Дополнительные сведения

- Начальная настройка коммутатора

Настройка маршрутизатора на использование поиска DNS

Можно настраивать конфигурацию маршрутизатора для использования поиска DNS, если вы хотите использовать команды ping или traceroute с именем хоста, а не IP адресом. Используйте для этого следующие команды:

| Команда | Описание |

|---|---|

| Включает преобразование имени хоста в адрес на основе DNS. Эта команда включена по умолчанию. | |

| Задает адрес одного или более сервера доменных имен. | |

| Задает список доменов, для каждого из которых выполняется попытка использования.

Примечание. Если список доменов отсутствует, используется доменное имя, заданное с помощью команды глобальной кофигурации ip domain name. При наличии списка доменов доменное имя по умолчанию не используется. |

|

| Задает доменное имя по умолчанию, которое используется ПО Cisco IOS для дополнения неполных имен хоста (имен без доменных имен в виде десятичного представления с точкой). Не включайте первую точку, которая отделяет неполное имя от доменного имени. | |

| Настраивает протокол OSPF для поиска имен DNS, которые необходимо использовать во всех выводах команды OSPF show EXEC. Эта функция упрощает идентификацию маршрутизатора, потому что маршрутизатор называется по имени, а не по идентификатору маршрутизатора или соседа. |

Здесь приведен пример конфигурации на маршрутизаторе, конфигурированном для основного поиска DNS:

| Пример основной конфигурации поиска в DNS |

|---|

Router# show running-config Building configuration... Current configuration : 470 bytes ! version 12.2 service timestamps debug datetime msec service timestamps log uptime no service password-encryption ! hostname Router ! ! ip subnet-zero ip name-server 192.168.1.100 ! ! interface Ethernet0 ip address 192.168.1.1 255.255.255.0 ! ! end |

Устранение неисправностей

Довольно редко можно увидеть одну из следующих ошибок:

Для того чтобы устранить эту проблему, выполните следующие шаги:

-

Убедитесь, что маршрутизатор может достичь сервера DNS. Отправьте на сервер DNS эхозапрос от маршрутизатора с помощью его IP-адреса и убедитесь, что для настройки IP-адреса сервера DNS на маршрутизаторе используется команда ip name-server.

-

Используйте эти шаги, чтобы проверить, перенаправляет ли маршрутизатор запросы поиска:

-

Задайте список контроля доступа (ACL), совпадающий на пакетах DNS:

-

Используйте команду debug ip packet 101.

Примечание. Убедитесь, что задан ACL. При выполнении без ACL объем выходных данных команды debug ip packet в консоли может оказаться слишком большим, что приведет к перезагрузке маршрутизатора.

-

-

Убедитесь, что на маршрутизаторе включена команда ip domain-lookup.

Добавление статических маршрутов на Cisco 2911

Так как наш роутер Cisco 2911 ничего не знает о сетях 192.168.1.0, 192.168.2.0, 192.168.3.0, то нужно задать ему статические маршруты до них, через ядро делается это следующим образом.

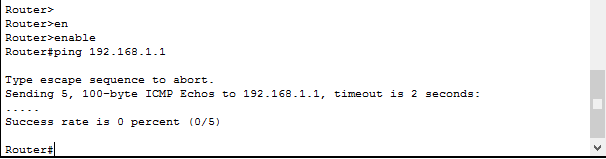

Удостоверимся что пинг не проходит до компьютера 192.168.1.1, вводим на роутере.

enable

ping 192.168.1.1

Видим ответов нет

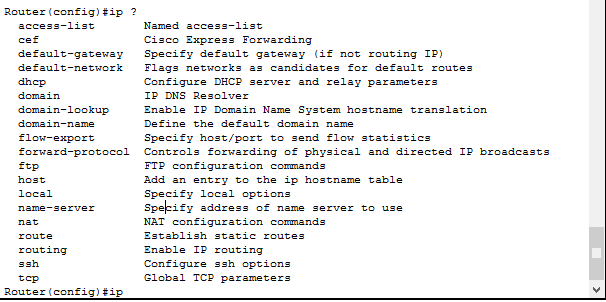

Переходим в режим конфигурирования командой

conf t

и смотрим команду ip:

Router(config)#ip ?

access-list Named access-list

cef Cisco Express Forwarding

default-gateway Specify default gateway (if not routing IP)

default-network Flags networks as candidates for default routes

dhcp Configure DHCP server and relay parameters

domain IP DNS Resolver

domain-lookup Enable IP Domain Name System hostname translation

domain-name Define the default domain name

flow-export Specify host/port to send flow statistics

forward-protocol Controls forwarding of physical and directed IP broadcasts

ftp FTP configuration commands

host Add an entry to the ip hostname table

local Specify local options

name-server Specify address of name server to use

nat NAT configuration commands

route Establish static routes

routing Enable IP routing

ssh Configure ssh options

tcp Global TCP parameters

Нам нужна команда ip route.

так как ip адрес на ядре сети (Cisco 3560) у VLAN 5 у нас 192.168.5.1 то он будет выступать для нас шлюзом. В итоге пишем.

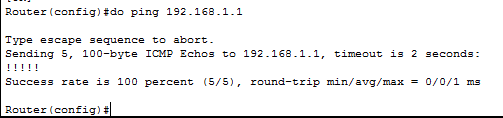

ip route 192.168.1.0 255.255.255.0 192.168.5.1 ip route 192.168.2.0 255.255.255.0 192.168.5.1 ip route 192.168.3.0 255.255.255.0 192.168.5.1

и выполнив теперь команду Ping мы видим. что пакет дошел до 192.168.1.1

Базовые команды конфигурации

| mode | Команда | Описание |

|---|---|---|

| # | erase startup-config | очистка конфигурации (возврат к заводским настройкам) |

| (config)# | no service password-recovery | отключение механизма восстановления пароля |

| (config)# | service password-encryption | хеширует все пароли в конфиге (защищает только от того чтобы никто не подглядел их из-за плеча, если конфиг окажется у злоумышленника расшифровать пароль не составит труда) |

| (config-line)# | logging synchronous | возвращает каретку в начало следующей строки, после вывода сообщения лога, вы полняется из конфига линий (line vty 0 4 или line vty 5 15) |

| (config-line)# | transport input ssh | разрешает доступ только по ssh |

| # | write erase | Очищает стартовую конфигурацию (после перезагрузки устройство загрузится с параметрами по умолчанию) |

Настройка SSH подключения

Задаем имя роутеру:

Router1(config)# hostname R1

Назначаем доменное имяЖ

R1(config)# ip domain-name name.com

Генерируем RSA ключ:

R1(config)# crypto key generate rsa

Создаем пользователя root и назначает ему пароль admin

R1(config)# username root secret admin

создаем access-list, в котором можем задать например с каких IP адресов мы можем подключиться:

R1(config)# access-list 1 permit 10.1.1.12

Настраиваем виртуальный терминал с 0 по 4 и задаем проверку пароля локально

R1(config)# line vty 0 4

R1(config)# login local

С помощью списка доступа разрешаем доступ с IP-адреса

R1(config)# access-class 1 in

И разрешаем работать по протоколы SSH

R1(config)# transport input ssh

R1(config)# transport output ssh

R1(config)# end

Related Documentation

For additional

installation and configuration information relating to the switch, see the

Cisco Catalyst 2960-L documentation on Cisco.com. For

system requirements, important notes, limitations, open and resolved bugs, and

last-minute documentation updates, see the release notes, also on Cisco.com.

For translations of the warnings that appear in this publication, see the

switch RCSI guide on Cisco.com.

When using the online

publications, see the documents that match the Cisco IOS software version

running on the switch. The software version is on the Cisco IOS label on the

switch’s rear panel.

-

Cisco Catalyst

2960-L switch, located at: -

Cisco SFP

modules documentation, including compatibility matrixes, located

at:

Настройка DHCP для среднего офиса

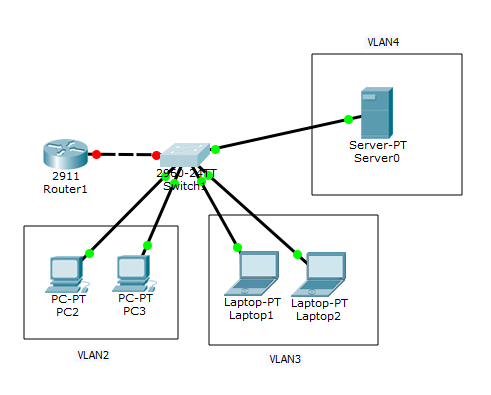

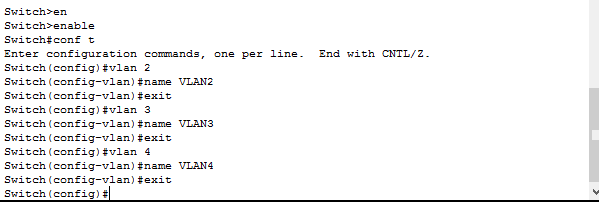

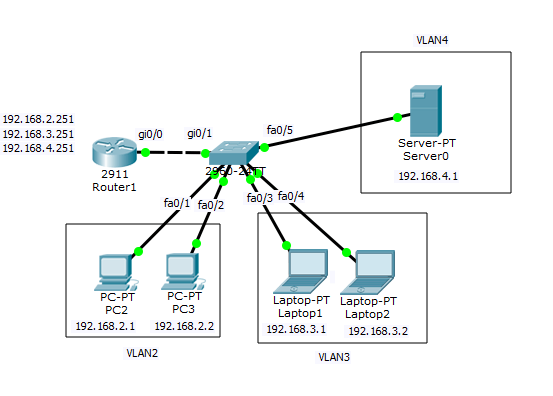

С маленьким офисом мы разобрались, теперь рассмотрим схему среднего офиса. У нас тут уже есть сигментирование в виде vlan (2,3,4). У нас в схеме есть роутер Cisco 2911, на котором будет маршрутизация локального трафика между vlan, коммутатор второго уровня Cisco 2960 на уровне доступа конечных устройств, сервер DHCP в vlan 4, с которого мы и будем получать ip адреса.

Настроим Cisco 2960

Первым делом на коммутаторе нужно создать vlan 2,3,4 и зададим им имена.

enable conf t vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit vlan 4 name VLAN4 exit

Теперь настроим порты коммутатора и добавим их в нужный vlan.

VLAN2 у меня порты fa0/1 и fa0/2

int range fa0/1-2 switchport mode access switchport access vlan 2 exit

VLAN3 у меня порты fa0/3 и fa0/4

int range fa0/3-4 witchport mode access switchport access vlan 3 exit

VLAN4 у меня порт fa0/5

int fa 0/5 switchport mode access switchport access vlan 4 exit

Теперь настроим порт gi0/1 который подключается к роутеру Cisco 2911, и режим работы у него будет trunk. разрешим через trunk все 4 vlan.

int gi0/1 switchport mode trunk switchport trunk allowed vlan 2,3,4 exit

Сохраним настройки

do wr mem

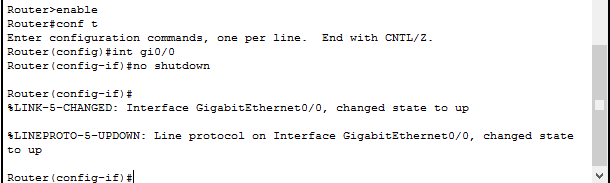

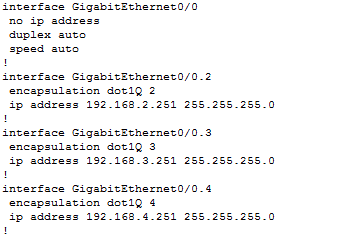

Настроим Cisco 2911

Теперь приступим к настройке Cisco 2911, на нем будет маршрутизация трафика между vlan, значит для этого мы должны создать их на нем, задать им ip адреса, которые будут выступать в роли шлюзов.Вот общая схема.

первым делом мы поднимаем порт, так как на всех роутерах Cisco они в выключенном состоянии.

enable conf t int gi0/0 no shutdown

Создаем sub интерфейс vlan2 int gi0/0.2 encapsulation dot1Q 2 ip address 192.168.2.251 255.255.255.0 exit Создаем sub интерфейс vlan3 int gi0/0.3 encapsulation dot1Q 3 ip address 192.168.3.251 255.255.255.0 exit Создаем sub интерфейс vlan4 int gi0/0.4 encapsulation dot1Q 4 ip address 192.168.4.251 255.255.255.0 exit Включаем маршрутизацию ip routing do wr mem

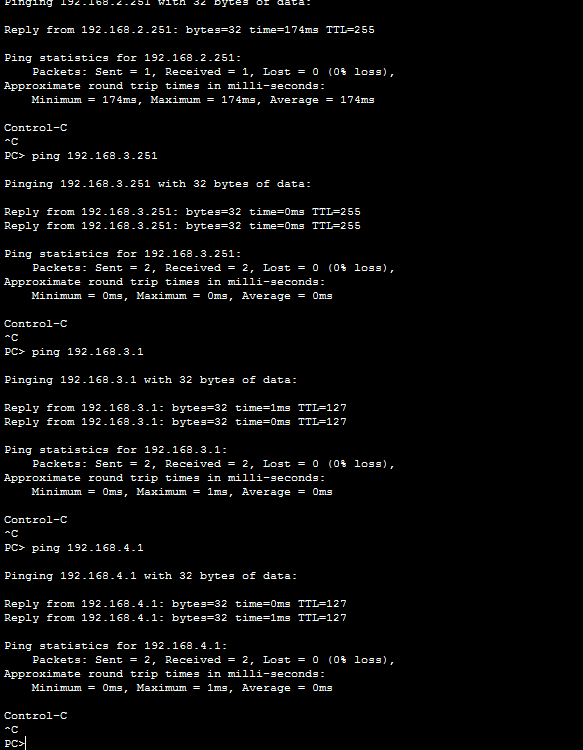

Проверим теперь с компьютера где ip адрес 192.168.2.1 пропинговать шлюз и соседей по vlan 3,4. Видим, что все отлично работает, связь проверена. Осталось теперь настроить DHCP сервер.

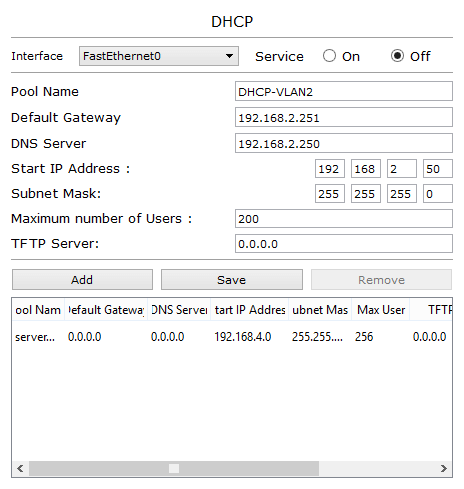

DHCP настройка

Напомню, что службой DHCP, может быть компьютер с роль на Windows Server (тут это компьютер или виртуальная машина, где есть много сетевых интерфейсов, каждый из которых подключен к нужному vlan, в который DHCP и отдает свои ip адреса), само устройство cisco, либо сторонний продукт на базе linux, вариантов много, в своей тестовой среде у меня это будет сервер в cisco packet tracer, у него есть статический ip адрес 192.168.4.1. Я создаю новый пул для VLAN2, раздавать я буду с 192.168.2.50 до 192.168.2.250, задаю шлюз по умолчанию и dns сервер.

жмем Add и добавляем наш пул. Так же создаем пул для 3 VLAN.

Теперь вспомним, что у нас DHCP сервер в другом vlan, а это значит что широковещательные запросы DHCPDISCOVER из других vlan он не видит, решить эту проблему нам поможет dhcp relay.

Configure

In this section, you are presented with the information to configure the voice VLAN features described in this document.

In the switch, the voice VLAN feature is disabled by default. When you enable the voice VLAN on the port, all untagged traffic is sent according to default CoS priority. Before you enable voice VLAN, enable the QoS on the switch by issuing the mls qos global configuration command and configure the port’s trust state to trust by issuing the mls qos trust cos interface configuration command.

By default, a switch port drops any tagged frames in hardware. In order to accept tagged frames on a switch port, one of these commands should be configured on the port:

-

switchport voice vlan dot1p

-

switchport voice vlan V_VLAN_ID

-

switchport mode trunk

Use the command in order to instruct the switch port to use the IEEE 802.1p priority tagging to forward all voice traffic with a higher priority through the native (access) VLAN.

Use the command in order to configure a specified voice VLAN, so the IP phone can send voice traffic in IEEE 802.1Q frames with a Layer 2 CoS value. The Cisco IP phone can also send untagged voice traffic or it can use its own configuration to send voice traffic to the access VLAN of the switch.

Use the command in order to extend the trust state to the device (PC) connected to the IP phone. By issuing this command, the switch will instruct the phone on how to process the data packets from the device attached to the access port on the Cisco IP phone. Packets generated by the PC use an assigned CoS value in the 802.1q header. The phone should not change (trust) the priority of frames arriving on the phone port from PC.

You must enable the CDP on the switch port to which the IP phone is connected. By default, the CDP is enabled globally on the switch interfaces. CDP is the mechanism used between the switch and Cisco IP phone in order to configure the Cisco IP phone for communication with the switch port. CDP is proprietary to Cisco Systems and other manufacturers’ phones may not be able to use this method to configure the IP phone to match the switch’s port configuration.

Note: Use the Command Lookup Tool (registered customers only) to obtain more information on the commands used in this section.

Network Diagram

This document uses this network setup:

This diagram is an example of a voice VLAN configuration on a Cisco Catalyst 2950 Switch. The switch ports FastEthernet 0/6 and 0/8 are connected with a Cisco IP phone, and the access port on both the IP phones is connected to the PC.

Устранение неполадок

Средство Output Interpreter (OIT) (только для зарегистрированных клиентов) поддерживает определенные команды show. Посредством OIT можно анализировать выходные данные команд show.

Примечание. Дополнительные сведения о командах debug см. в документе Важные сведения о командах debug.

Для устранения неполадок используются следующие параметры:

-

Выберите Help (Справка) > About this Router (Об этом маршрутизатора), чтобы просмотреть подробные сведения об аппаратном и программном обеспечении маршрутизатора.

-

Опция Help (Справка) предоставляет сведения о различных доступных параметрах в Cisco CP для конфигурации маршрутизаторов.

Как можно изменить имя пользователя и пароль для маршрутизатора?

Имя и пароль пользователя маршрутизатора можно изменить с помощью Cisco CP. Выполните следующие шаги для изменения имени пользователя и пароля:

-

Создайте новую учетную запись временного пользователя, затем войдите в нее.

-

Измените имя пользователя и пароль учетной записи основного пользователя (т. е. учетной записи пользователя маршрутизатора, в которой следует изменить имя пользователя и пароль) в программе Cisco CP.

-

Выйдите из временной учетной записи и войдите в основную.

-

Удалите учетную запись временного пользователя после изменения пароля для основной учетной записи.

Проблема

Вы могли получить следующую внутреннюю ошибку при использовании Internet Explorer 8 для настройки маршрутизатора серии 2800 с помощью Cisco CP:

Internal error: [FaultEvent fault=[RPC Fault faultString="Send failed" faultCode="Client.Error.MessageSend" faultDetail="Channel.Connect.Failed error NetConnection.Call.Failed: HTTP: Status 200: url: 'http://localhost:8600/messagebroker/amf'"] messageId="A08846FF-E7C6-F578-7C38-61C6E94899C7" type="fault" bubbles=false cancelable=true eventPhase=2]

Понижение версии Java не устраняет эту неполадку.

Решение

Эта ошибка может возникнуть из-за проблемы совместимости браузеров. Internet Explorer 8 изменяет многие базовые аспекты разработки приложений для IE. Cisco рекомендует понизить Internet Explorer до версии 7. Необходимо также удалить и повторно установить Cisco CP.

Проблема

При загрузке установочного файла приложения и попытке установить Cisco CP может наблюдаться следующая ошибка:

Решение

Попробуйте решить эту проблему следующим способом.

-

Удалите все экземпляры Cisco CP с ПК и выполните загрузку и установку заново.

-

Если предыдущий шаг не помог, попытайтесь загрузить другую версию Cisco CP.

-

Примечание. Для связи с Центром технической поддержки Cisco требуются действующие учетные данные пользователя Cisco.

Как получить доступ к техническим журналам Cisco CP?

Нажмите Start> Programs> Cisco Systems> Cisco Configuration Professional> Collect Data for Tech Support (Пуск > Программы > Cisco Systems> Cisco Configuration Professional> Collect Data for Tech Support (Сбор данных для технической поддержки). Cisco CP автоматически архивирует журналы в файле zip-архива с именем _ccptech.zip. Выполните поиск этого файла в локальной файловой системе, если он не сохранен на рабочем столе. Эти технические журналы можно отправить в Центр технической поддержки Cisco для дальнейшего устранения неполадок.

Примечание. Закройте все экземпляры Cisco CP, чтобы избавиться от любых других проблем с архивацией журналов.

Обнаружение маршрутизатора занимает больше времени, чем обычно. Как решить этот вопрос?

Проблема

Как только Cisco CP запущен и сообщество настроено, обнаружение маршрутизатора занимает больше времени, чем обычно. Вот журналы Cisco CP, которые описывают истекшее время:

Эта проблема происходит со всеми маршрутизаторами, независимо от их модели и платформы. Кроме того, на маршрутизаторах нет никаких проблем с памятью или ЦП.

Решение

Проверьте режим аутентификации. Если аутентификация не происходит локально, то проверьте, существует ли проблема с сервером аутентификации. Устраните проблему с сервером аутентификации для решения этого вопроса.

Мне не удается просмотреть страницу конфигурации IPS на Cisco CP. Как решить этот вопрос?

Проблема

Когда определенная функция в окне конфигурации не показывает ничего, кроме пустой страницы, возможны проблемы с несовместимостью.

Решение

Проверьте следующие элементы для решения этого вопроса:

-

Проверьте, поддерживается ли конкретная функция и включена ли она на вашей модели маршрутизатора.

-

Проверьте, поддерживает ли ваша версия маршрутизатора эту функцию. Проблемы несовместимости версий маршрутизатора могут быть решены с обновлением версии.

-

Проверьте, имеется ли проблема с текущим лицензированием.

Предварительные условия

Используемые компоненты

Приводимая в настоящем документе информация относится к коммутаторам Cisco Catalyst серии 3750.

Данные сведения были получены в результате тестирования приборов в специфической лабораторной среде. В качестве начальной конфигурации для всех описанных в документе устройств использовались стандартные (заводские) настройки. В условиях реально действующей сети при использовании каждой команды необходимо четко понимать, какие последствия может иметь применение той или иной команды.

Условные обозначения

Более подробную информацию о применяемых в документе обозначениях см. в статье Cisco Technical Tips Conventions (Условные обозначения, используемые в технической документации Cisco).

VLAN-ы, практика

Предполагается, что у вас уже есть доступ к веб интерфейсу или консоли телнета коммутатора. Настройка через графическую консоль осуществляется по разному, в зависимости от версии операционной системы. Но принцип всегда один и тот же. Здесь будет показан частный случай настройки VLAN через веб-интерфейс операционной системы IOS 12.1.

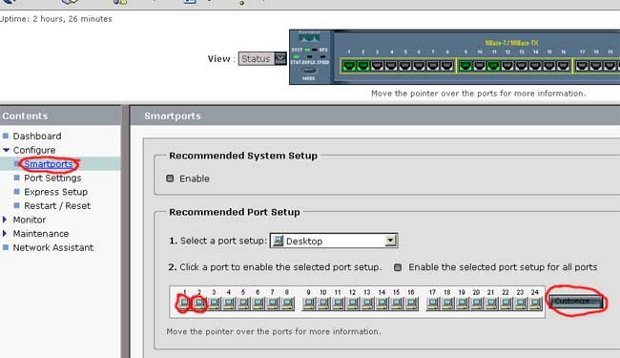

Настройка VLAN через веб-интерфейс

Внимание! При установке порта, через который вы управляете коммутатором, в не интерфейсный vlan (по умолчанию это vlan 1), соединение с коммутатором будет прервано. После входа на веб-интерфейс, нажмите на Smartports в меню интерфейса

Затем выберите порты, которые будут использоваться в работе и нажмите кнопку Customize, как показано на рисунке:

Настройка VLAN через консоль

- Войдите в привилегированный режим командой enable.

- Войдите в базу данных vlan-ов: vlan database.

- Командой ? вы можете посмотреть, какие команды можно делать в базе данных vlan-ов.

- Командой vlan 200 вы создадите и активизируете новый vlan. 200 — это номер vlan-а. Здесь может быть любая цифра от 1 до 1005.

- show покажет вам имеющиеся vlan-ы и информацию о них.

- Команда no делает обратное действие команды, идущей после неё. Например, no vlan 200 удалит vlan с идентификационным номером 200.

- Теперь пишем команду exit и выходим и базы данных vlan-ов. Теперь нам надо добавить нужный нам порт в нужный нам vlan.

- Для этого войдите в режим конфигурации, командой configure. На вопрос, что конфигурировать, ответьте terminal.

- Затем выберите нужный вам порт командой interface FastEthernet 0/17, где 17 — это номер порта.

- Вы попадаете в режим конфигурации порта. Так же, что бы посмотреть свои возможности, наберите команду ?.

- Для пролистывания вывода на строку нажимайте любую кнопку, на экран — пробел, прервать вывод списка информации на монитор — Ctrl + z или Ctrl + c.

- Затем командой switchport access vlan 200 устанавливаем порт в нужный нам vlan. 200 — номер vlan-а.

- После выхода из режима конфигурации, командой show vlan просмотрите результат проделанных действий.

Теперь можете подключить в соответствующие порты персональные компьютеры, и командой ping убедится, что они находятся поштучно в разных сетях, так, как вы настроили vlan.

Как настраивать Cisco 2960

С настройками сетевых коммутаторов Cisco сталкивается большинство сетевых инженеров. Рассмотрим более подробно начальную настройку на примере коммутатора Cisco 2960.

Рис.1. Коммутатор Cisco Catalyst 2960-X 48 GigE PoE 740W, 2 x 10G SFP+, LAN Base

Для подключения коммутатора к компьютеру для первичной настройки понадобится консольный кабель из комплекта коммутатора. Кабель может быть как с портом, так и с современным USB-портом. Кабель выбирается в зависимости от наличия требуемого порта на управляющем компьютере. Вместо USB-кабеля возможно использование USB-COM переходника.

Рис. 2 Кабель с портом для подсоединения коммутатора CISCO к компьютеру

Рис. 3 Переходник USB для подключения коммутатора CISCO к компьютеру

В последнее время Cisco комплектует коммутаторы кабелями MiniUSB-USB для прямого подключения через порт MiniUSB к современным компьютерам. В таком случае необходимо использовать Cisco USB Console Driver. Для работы на компьютере под управлением Windows можно использовать любую терминальную программу (Hyperterminal, PuTTY и т.п.).

Предварительные условия

Требования

Убедитесь, что вы обеспечили выполнение следующих требований, прежде чем попробовать эту конфигурацию.

-

Сведения о режиме магистрального соединения IEEE 802.1Q

-

Сведения по конфигурации коммутаторов серии Catalyst 3560 и Catalyst 6500/6000 с использованием интерфейса командной строки (CLI).

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения.

-

Коммутатор Catalyst 3560 с программным обеспечением Cisco IOS версии 12.2(25)SEA

-

Коммутатор Catalyst 6509 с программным обеспечением Cisco IOS версии 12.1(26)E1

Конфигурацию коммутатора Catalyst 3560, содержащуюся в этом документе, также можно использовать для коммутатора серии Catalyst 3550/3750 с программным обеспечением Cisco IOS. Конфигурацию коммутатора Catalyst 6500/6000, содержащуюся в этом документе, также можно использовать для коммутатора серии Catalyst 4500/4000 с программным обеспечением Cisco IOS.

Примечание. См. в этом документе информацию для изучения методов режима магистрального соединения, поддерживающихся различными коммутаторами Catalyst.

Системные требования для реализации магистрального соединения на коммутаторах Catalyst

Данные для документа были получены в специально созданных лабораторных условиях. При написании данного документа использовались только устройства с пустой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд.

Примечание. В данном документе рассматриваются только примеры файлов конфигурации для коммутаторов, а также результаты выполнения соответствующих команд show. Дополнительные сведения о настройке магистрали 802.1Q между коммутаторами Catalyst см. в следующем документе:

-

документа Настройка сетей VLAN — коммутаторы серий Catalyst 3560

-

документа Настройка коммутационных портов LAN для уровня 2 — коммутаторы серий Catalyst 6500 с программным обеспечением Cisco IOS

-

документа Настройка интерфейсов Ethernet уровня 2 — коммутаторы серий Catalyst 4500 с программным обеспечением Cisco IOS

Теоретические сведения

Режим магистрального соединения IEEE 802.1Q использует внутреннюю систему тегов. Устройство магистрального соединения устанавливает тег размером 4 байта, чтобы найти магистрали VLAN, которым принадлежит кадр, а затем перерассчитывает контрольную последовательность кадров (FCS). Дополнительные сведения см. в следующих документах:

-

Раздел документа Магистральное соединение между коммутаторами серий Catalyst 4500/4000, 5500/5000 и 6500/6000, использующих инкапсуляцию 802.1Q, с ПО Cisco CatOS

Примечание. Здесь содержатся несколько важных замечаний, которые следует иметь в виду во время настройки:

-

Любой интерфейс Ethernet на коммутаторе серии Catalyst 3550/3560/3750 может поддерживать инкапсуляцию 802.1Q и ISL. По умолчанию интерфейс Ethernet на коммутаторе Catalyst 3550 является портом уровня 2 (L2).

-

Любой порт Ethernet на коммутаторе серии Catalyst 6500/6000 поддерживает инкапсуляцию 802.1Q или ISL.

-

По умолчанию коммутатор серии Catalyst 4500 с программным обеспечением Cisco IOS поддерживает режимы магистрального соединения ISL и 802.1Q. Поддерживаются все интерфейсы, за исключением блокирующих портов Gigabit на модулях WS-X4418-GB и WS-X4412-2GB-T. Эти порты не поддерживают ISL и поддерживают только магистральное соединение 802.1q. Порты 3-18 являются блокирующими портами Gigabit в модуле WS-X4418-GB. Порты 1-12 являются блокирующими портами Gigabit в модуле WS-X4412-2GB-T.

Примечание. Порт является блокирующим, если соединение на задней панели перегружено (превышение подписки).

-

Главное различие между платформами Catalyst 6500/6000 и Catalyst 4500 состоит в конфигурации интерфейса по умолчанию. Коммутатор Catalyst 6500/6000 с ПО Cisco IOS обладает интерфейсами в режиме завершения работы, являющимися маршрутизируемыми портами по умолчанию уровня 3 (L3). У коммутатора Catalyst 4500/4000 с программным обеспечением Cisco IOS включены все интерфейсы. Эти интерфейсы являются коммутационными портами по умолчанию уровня 2 (L2).

-

При использовании инкапсуляции 802.1Q в интерфейсе магистрального соединения на коммутаторах Catalyst 3750 кадры с недопустимо маленькой величиной прослеживаются в выходных данных команды show interface, так как допустимые инкапсулированные пакеты 802.1Q размером 61-64 байта с q-тегом коммутатор Catalyst 3750 считает неполномерными кадрами, даже если такие пакеты пересылаются правильно. Для получения более подробной информации см. идентификатор ошибки CSCec14238 Cisco (только для зарегистрированных клиентов).

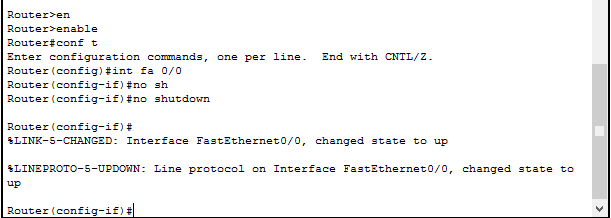

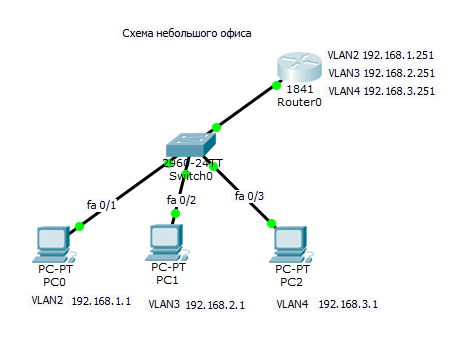

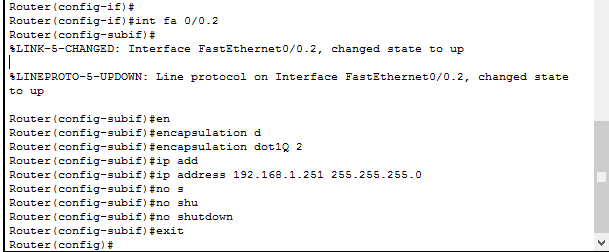

Настройка маршрутизатор cisco 1841

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

enable conf t int fa 0/0 no shutdown

exit

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Порт стал зеленым

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

int fa 0/0.2

указываем что он относится и случает пакеты vlan 2

encapsulation dot1Q 2

настраиваем ip адрес

ip address 192.168.1.251 255.255.255.0

включаем порт

no shutdown exit

и сохраняем настройки командой

do wr mem

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3 encapsulation dot1Q 3 ip address 192.168.2.251 255.255.255.0 no shutdown exit int fa 0/0.4 encapsulation dot1Q 4 ip address 192.168.3.251 255.255.255.0 no shutdown exit

ip routing do wr mem

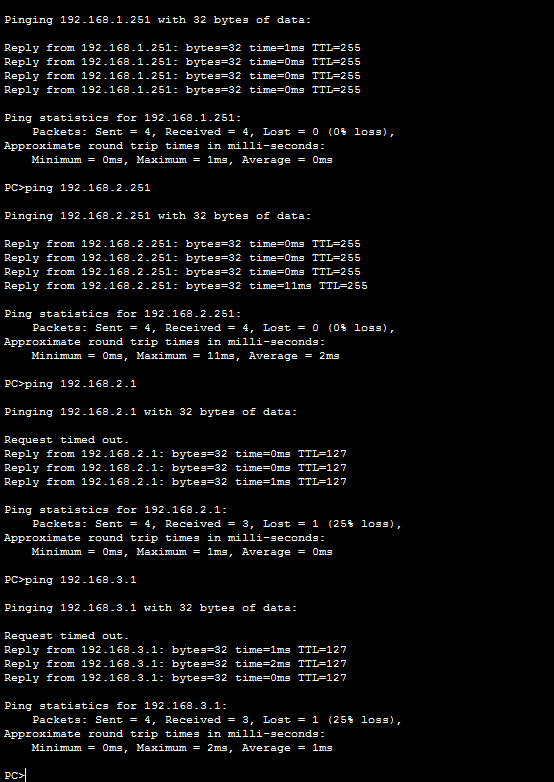

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.

Дополнительные сведения

- Настройка магистралей VLAN на портах Fast Ethernet Gigabit Ethernet – коммутатор Catalyst 5000

- Настройка портов LAN для коммутирования уровня 2 – коммутатор Catalyst 6500 с программным обеспечением Cisco IOS

- Настройка VTP в коммутаторах Catalyst

- Использование режима PortFast и других команд для устранения задержек соединения во время запуска рабочей станции

- Коммутаторы серии Catalyst 3560: руководство по настройке

- Коммутаторы серии Catalyst 4500: руководство по настройке

- Коммутаторы серии Catalyst 6500: руководство по настройке

- Страницы поддержки продуктов для LAN

- Страница поддержки коммутационных решений для LAN

- Cisco Systems – техническая поддержка и документация

Начальная настройка коммутатора

Выполните следующие, чтобы выполнить начальную настройку коммутатора. Дополнительные сведения о процедуре настройки см. в разделе Руководство по началу работы с коммутаторами Catalyst Express 500.

-

Убедитесь, что к коммутатору не подключены другие устройства.

-

Включите коммутатор.

-

Подождите, пока индикатор SETUP не начнет мигать зеленым цветом.

-

Нажмите кнопку Setup (Настройка). Индикатор порта коммутатора начинает мигать зеленым цветом.

-

Когда светодиод порта коммутатора замигает зеленым светом, подключите компьютер к этому порту.

Сетевой адаптер этого ПК должен быть настроен на получение IP-адреса через DHCP. Индикаторы ПК и порта коммутатора мигают зеленым цветом, пока коммутатор настраивает соединение (это занимает около минуты).

-

Откройте веб-браузер. Выполните эти шаги, если браузер не откроет графический интерфейс пользователя автоматически:

-

Выполните команду ipconfig, чтобы просмотреть динамическое назначение адресов.

Коммутатор задает свой адрес управления как шлюз по умолчанию для сетевой платы компьютера.

Примечание. В программном обеспечении Cisco IOS выпуска серии FY в качестве IP-адреса управления используется 10.0.0.1. В программном обеспечении Cisco IOS выпуска серии SEG используется IP-адрес 169.254.0.1.

-

В браузере перейдите к данному IP-адресу. Например, http://169.254.0.1.

-

-

Введите настройки сети и дополнительные настройки (при необходимости). Нажмите Submit (Отправить), чтобы сохранить изменения и завершить настройку основных параметров.

-

Для того чтобы продолжить настройку коммутатора, введите заданное имя пользователя и пароль.

-

В диалоговом окне Smartports:

-

Нажмите кнопки Yes и Submit, чтобы принять предопределенные роли портов. Появится окно Smartports. В нем можно изменить предопределенные роли или задать новые роли портов.

-

Нажмите кнопку No и Submit, чтобы задать роли Smartports самостоятельно.

-

-

Перезапустите коммутатор, не выключая питание.

Коммутатор автоматически перезагрузится через 60 секунд. Счетчик показывает время, которое осталось до перезагрузки.

-

Закройте веб-браузер и перенастройте сетевой адаптер на использование IP-адреса из подсети, в которой находится новый управляющий адрес коммутатора.

-

Когда коммутатор снова загрузится, откройте веб-обозреватель и перейдите по адресу http://<CE500_Management_IP_Address>. Например, http://172.16.100.100.

Примечание. Посла завершения начальной настройки коммутатором можно будет управлять через любой порт коммутатора, который настроен в той же сети VLAN, как и IP-адрес управления.