Что такое vlan?

Содержание:

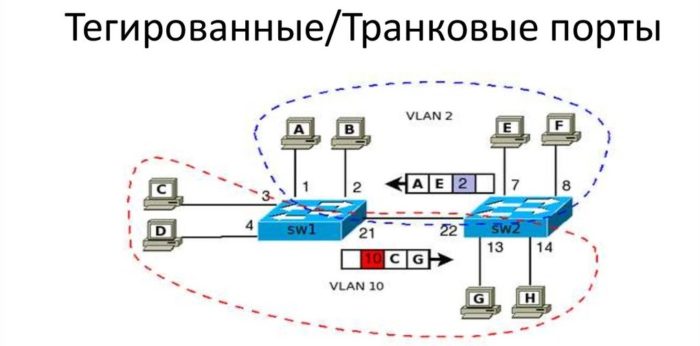

Trunk порты

Для того чтобы передать через порт трафик нескольких VLAN, порт переводится в режим trunk.

Режимы интерфейса (режим по умолчанию зависит от модели коммутатора):

- auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.

- desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

- trunk — Порт постоянно находится в состоянии trunk, даже если порт на другом конце не поддерживает этот режим.

- nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

По умолчанию в транке разрешены все VLAN. Для того чтобы через соответствующий VLAN в транке передавались данные, как минимум, необходимо чтобы VLAN был активным. Активным VLAN становится тогда, когда он создан на коммутаторе и в нём есть хотя бы один порт в состоянии up/up.

VLAN можно создать на коммутаторе с помощью команды vlan. Кроме того, VLAN автоматически создается на коммутаторе в момент добавления в него интерфейсов в режиме access.

Перейдем к демонстрационной схеме. Предположим, что вланы на всех коммутаторах уже созданы (можно использовать протокол VTP).

Настройка статического транка

Создание статического транка:

На некоторых моделях коммутаторов (на которых поддерживается ISL) после попытки перевести интерфейс в режим статического транка, может появится такая ошибка:

Это происходит из-за того, что динамическое определение инкапсуляции (ISL или 802.1Q) работает только с динамическими режимами транка. И для того, чтобы настроить статический транк, необходимо инкапсуляцию также настроить статически.

Для таких коммутаторов необходимо явно указать тип инкапсуляции для интерфейса:

И после этого снова повторить команду настройки статического транка (switchport mode trunk).

Динамическое создание транков (DTP)

Dynamic Trunk Protocol (DTP) — проприетарный протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для поднятия транка и какой протокол использовать (802.1Q или ISL). Включен по умолчанию.

Режимы DTP на интерфейсе:

auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

Перевести интерфейс в режим auto:

Перевести интерфейс в режим desirable:

Перевести интерфейс в режим nonegotiate:

Проверить текущий режим DTP:

Версия Cisco

Cisco под “trunk’ом” понимает канал типа “точка-точка” (канал связи, напрямую соединяющий два устройства), который соединяет коммутатор и другое сетевое устройство, например еще один коммутатор или маршрутизатор. Его задача – передавать трафик нескольких VLAN через один канал и обеспечивать им доступ ко всей сети. В простонародии называется «транком», что логично.

Начнем с того, что такое VLAN?

VLAN расшифровывается как Virtual local area network или виртуальная локальная сеть. Это технология, которая позволяет разделить одну физическую сеть на несколько логических, работающих независимо друг от друга. Например, есть на предприятии отдел кадров, бухгалтерия и IT-отдел. У них есть свои коммутаторы, которые соединены через центральный коммутатор в единую сеть, и вот сети этих отделов и нужно отделить друг от друга. Тогда-то на помощь и приходит технология VLAN.

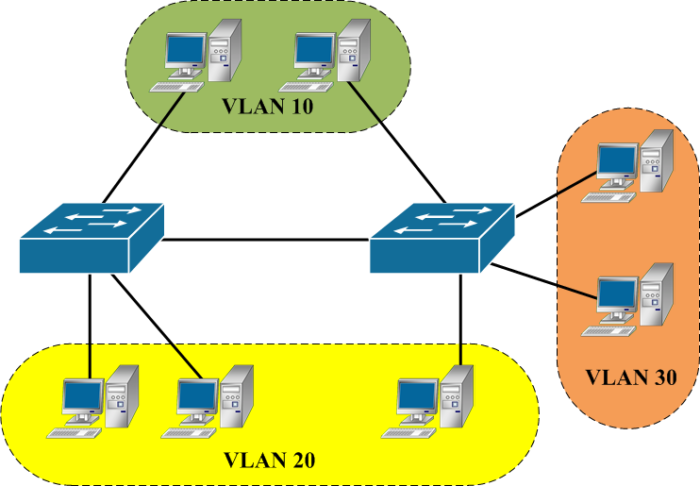

Так выглядит сеть, разделенная на VLAN’ы (виртуальные сети).

Часто для обозначения VLAN’а используют разные цвета.

Так порты, обозначенные зеленым цветом, входят в один VLAN, а порты, обозначенные красным цветом, в другой. Тогда компьютеры, которые находятся в одном VLAN’е, могут взаимодействовать только друг с другом, а с компьютерами, входящими в другой VLAN, не могут.

Перемены в таблице коммутации в VLAN

При создании VLAN’ов в таблицу коммутации у коммутаторов добавляется еще одно поле, в котором указываются идентификаторы VLAN. Упрощенно это выглядит так:

Тут мы видим, что порты 1 и 2 принадлежат VLAN’у 2, а порты 3 и 4 – VLAN’у 10.

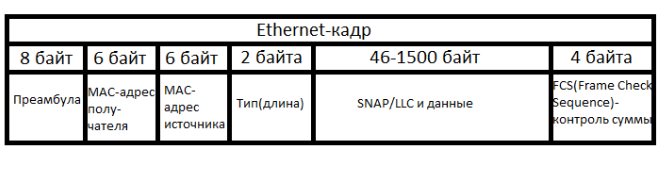

Идем дальше. На канальном уровне данные передаются в виде кадров (фреймов). При передаче кадров от одного коммутатора к другому нужна информация о том, к какому VLAN’у принадлежит тот или иной кадр. Эту информацию добавляют в передаваемый кадр. На данный момент для этой цели используют открытый стандарт IEEE 802.1Q. Пошаговая эволюция кадра в VLAN

- Компьютер генерирует и отправляет обычный кадр (фрейм, он же пакет канального уровня, т.е. уровня коммутаторов), ничего не добавляя. Этот кадр выглядит так:

- Коммутатор получает кадр. В соответствии с таблицей коммутации, он понимает, с какого компьютера пришел кадр, и к какому VLAN’у принадлежит этот компьютер. Тогда коммутатор сам добавляет в кадр служебную информацию, так называемый тег. Тег – это поле после MAC-адреса отправителя, в котором содержится, грубо говоря, номер VLAN’а. Так выглядит кадр с тегом:

Затем коммутатор отправляет этот кадр на другой коммутатор.

-

Коммутатор, который принимает кадр, извлекает из него информацию о VLAN, то есть понимает, на какой компьютер нужно передать этот кадр, удаляет всю служебную информацию из кадра и передает его на компьютер получателя.

-

На компьютер получателя приходит кадр уже без служебной информации.

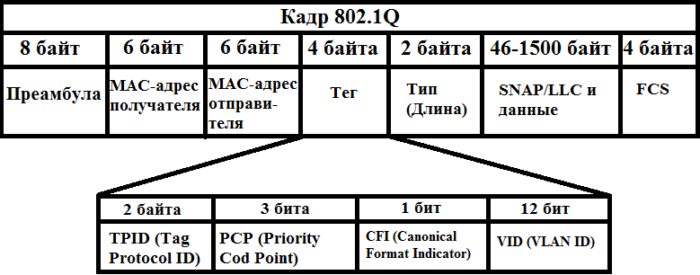

Теперь возвращаемся к нашему “trunk’у”. Порты коммутатора, поддерживающие VLAN можно разделить на две группы:

- Тегированные порты (или trunk-порты у Cisco)

- Нетегированные порты (или access порты)

Нас интересуют тегированные порты или trunk-порты. Они как раз и служат для того, чтобы через один порт можно было передавать данные, принадлежащие к разным VLAN и получать данные нескольких VLAN на один порт (мы помним, что обычно порты из разных VLAN друг друга не видят).

На этом рисунке тегированными являются порты номер 21 и 22, которые соединяют два коммутатора. Через них и будут проходить кадры, например, от компьютера Е к компьютеру А, которые находятся в одном VLAN’е, по схеме, которая описана выше.

Так вот, канал связи между этими портами у Cisco как раз и называется “trunk’ом”.

Перейдем к настройке VLAN на оборудовании Mikrotik

Предположим, что нам нужно разделить одну большую сеть на 3 виртуальных.Для примера будем использовать RB750UP. Структура будущей сети выглядит следующим образом:

Подключаемся через WinBox к оборудованию.

- Заходим в раздел Interfaces;

- Переходим на вкладку VLAN;

- Нажимаем на значок «+»;

- В появившемся окне присваиваем имя vlan5 интерфейсу в поле Name;

- Прописываем VLAN ID, которое равно 5;

- Выбираем интерфейс, для которого создается Vlan (в нашем случае это Ether5);

Видим, что интерфейс добавился:

Также он отображается в окне Interfaces и структурно находится под интерфейсом, на который добавлен, название vlan5 смещается чуть-чуть вправо относительно основного списка интерфейсов

Аналогично добавляем vlan4 на ether4 и vlan3 на ether3

Следующее, что нам нужно сделать – это добавить IP адрес для созданных виртуальных сетей:

- Переходим в раздел IP > Addresses;

- Добавляем адрес как обычно, только в поле интерфейс выбираем наш vlan5;

Добавляем IP адреса на vlan4 и vlan3.

В результате у нас должно получиться следующее:

VLAN в коммутации

Virtual LAN или VLAN – технология логической группировки сетевых узлов и ресурсов в виртуальные сети. VLAN позволяют сегментировать единый широковещательный домен на более мелкие. При получении ethernet-фрейма коммутатор тэгирует (энкапсулирует) фрейм соответствующим идентификатором vlan. Любой порт коммутатора может принадлежать только одному VLAN, при этом трафик разных VLAN изолирован друг от друга. Наиболее распространенный протокол энкапсуляции vlan — IEEE 802.1q.

Перед тем как отправить тегированный фрейм с порта, коммутатор очищает фрейм от тэга. Такие порты называются порты в режиме доступа (access) в терминологии Cisco.

Для передачи тегированных фреймов между коммутаторами используются порты в режиме транк (trunk). Поскольку фреймы передаются с тегами, соседние коммутаторы разбирают фреймы в соответствующие VLANы и сегментация сохраняется.

Транк порты позволяют передавать также один нетегированный vlan — его называют Native. Любой нетегированный фрейм полученный по транк-порту трактуется как native vlan.

VLAN-ID может принимать значения 1-4096. Номера 1002-1005 зарезервированы под fddi и token-ring.

Команды настройки Vlan на коммутаторе с cisco IOS

Создание необходимых VLAN’ов

en ! Переход в привилегированный режим conf t ! Переход в режим конфигурирования vtp mode transparent ! Переключение VTP в прозрачный режим vlan 5,15,20-25 ! Создание VLAN с номерами 5,15,20-25

Создание интерфейса управления

int vlan 5 ! Создание менеджмент-интерфейса на Vlan 5 ip address 1.1.1.10 255.255.255.0 ! Задание ip адреса и маски no shut ! Включение интерфейса

ip default-gateway 1.1.1.1 ! Задание шлюза

Настройка портов доступа

int fa 0/10 ! Переход к настройкам порта FastEthernet с номером 10 switchport mode access ! Переключение порта в режим access switchport access vlan 15 ! Переключение порта в VLAN номер 15

Настройка магистральных портов

int gi 0/1 ! Переход к настрокам порта GigabitEthernet 0/1 switchport trunk encapsulation dot1q ! включение энкапсуляции 802.1q switchport mode trunk ! Переключение порта в режим trunk switch trunk allow vlan 5,20-25 ! Задание списка допустимых VLAN в транке

1.2. Конфигурация VLAN

- Создание и удаление VLAN

- Назначение и удаление имени VLAN

- Назначение портов коммутатора для VLAN

- Выбор типа порта коммутатора

- Настройка порта в режиме Trunk

- Настройка порта в режиме Access

- Настройка порта в режиме Hybrid

- Включение/выключение vlan ingress rules глобально

- Настройка private vlan

- Настройка ассоциаций private vlan

1. Создание и удаление VLAN

|

Команда |

Описание |

|---|---|

|

vlan <Vlan-id> no vlan <Vlan-id> ! В режиме глобальной конфигурации |

Cоздание VLAN, вход в режим конфигурирования VLAN Удаление VLAN |

2. Назначение и удаление имени VLAN

|

Команда |

Описание |

|---|---|

|

name <Vlan-name> no name <Vlan-name> ! В режиме конфигурации VLAN |

Назначение имени VLAN Удаление имени VLAN |

3. Назначение портов коммутатора для VLAN

|

Команда |

Описание |

|---|---|

|

switchport interface <interface-list> no switchport interface <interface-list> ! В режиме конфигурации VLAN |

Добавление портов коммутатора во VLAN Удаление портов коммутатора из VLAN |

4. Выбор типа порта коммутатора

|

Команда |

Описание |

|---|---|

|

switchport mode <trunk|access|hybrid> ! В режиме конфигурации порта |

Установка текущего порта в режим Trunk, Access или Hybrid |

5. Настройка порта в режиме Trunk

|

Команда |

Описание |

|---|---|

|

switchport trunk allowed vlan {WORD|all|add WORD|except WORD| remove WORD} no switchport trunk allowed vlan ! В режиме конфигурации порта |

Добавление VLAN в Trunk Вернуть значение по-умолчанию |

|

switchport trunk native vlan <vlan-id> no switchport trunk native vlan ! В режиме конфигурации порта |

установка PVID для интерфейса возвращение значений по-умолчанию |

6. Настройка порта в режиме Access

|

Команда |

Описание |

|---|---|

|

switchport access vlan <Vlan-id> no switchport access vlan <Vlan-id> ! В режиме конфигурации порта |

Добавление текущего порта в определенный VLAN. Вернуть значение по-умолчанию |

7. Настройка порта в режиме Hybrid

|

Команда |

Описание |

|---|---|

|

switchport hybrid allowed vlan <WORD| all| add WORD><tag|untag> no switchport hybrid allowed vlan ! В режиме конфигурации порта |

Создание/удаление VLAN, вход в режим конфигурирования VLAN |

|

switchport hybrid native vlan <vlan-id> no switchport hybrid native vlan ! В режиме конфигурации порта |

установка PVID для интерфейса возвращение значений по-умолчанию |

8. Включение/выключение vlan ingress rules глобально

|

Команда |

Описание |

|---|---|

|

vlan ingress enable <Vlan-id> no ingress disable <Vlan-id> ! В режиме конфигурации порта |

Включение VLAN ingress rules выключение VLAN ingress rules |

9. Настройка private vlan

|

Команда |

Описание |

|---|---|

|

private-vlan {primary| isolated|community} no private vlan ! В режиме конфигурации VLAN |

Настройка текущего vlan в качестве Private VLAN. Возвращение настроек по-умолчанию |

10. Настройка ассоциаций private vlan

|

Команда |

Описание |

|---|---|

|

private vlan association <secondary-vlan-list> no private vlan association <Vlan-id> ! В режиме конфигурации VLAN |

Выбрать vlan для ассоциации с private vlan Удалить ассоциацию |

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

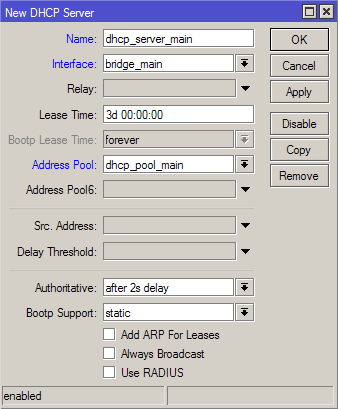

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP — DHCP server;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

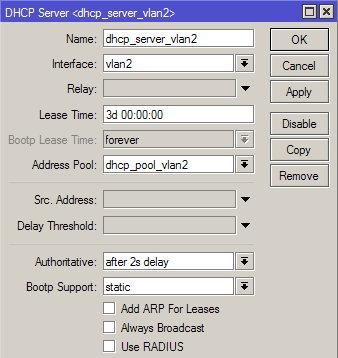

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

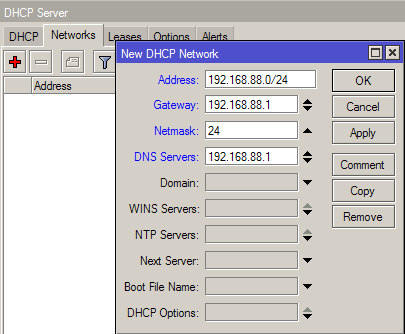

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

Добавляем гостевую сеть:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

[править] Настройка VLAN на маршрутизаторах Cisco

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

|

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

1.1. Общие сведения о технологии VLAN

VLAN (Virtual Local Area Network) — это технология, позволяющая объединять устройства в сети в сегменты на основе функций, приложений или требований управления. Виртуальные сегменты могут формироваться в независимости от физического расположения устройств. VLAN имеют те же свойства, что и физические LAN, за исключением того, что VLAN представляет собой логическое объединение, а не физическое. Поэтому во VLAN можно объединять устройства, независимо от того, где они находятся физически, а широковещательный, многоадресный и одноадресный трафик в одном VLAN отделен от других VLAN.

Стандарт IEEE 802.1Q определяет процедуру передачи трафика VLAN.

Основная идея технологии VLAN заключается в том, что большая локальная сеть может быть динамически разделена на отдельные широковещательные области, удовлетворяющие различным требованиям, каждый VLAN представляет собой отдельный широковещательный домен.

Рисунок 19.1 — логическое разделение сети на VLAN

Благодаря этим функциям технология VLAN предоставляет следующие возможности:

— Повышение производительности сети;- Сохранение сетевых ресурсов;- Оптимизация сетевого управления;- Снижение стоимости сети;- Повышение безопасности сети;

Ethernet-порт коммутатора может работать в трех режимах: Access, Trunk и Hybrid, каждый режим имеет различный метод обработки при передаче кадров с тэгом или без.Порт в режиме Access относится только к одному VLAN, обычно используется для подключения конечных устройств, таких как персональный компьютер или WI-FI маршрутизатор в квартире или офисе.Порт в режиме Trunk относится к нескольким VLAN и может принимать и отправлять кадры одновременно в нескольких VLAN. Обычно используется для соединения коммутаторов.Порт в режиме Hybrid, также как и Trunk, относится к нескольким VLAN и может принимать и отправлять кадры одновременно в нескольких VLAN. Может использоваться как для подключения персональных компьютеров, так и для соединения коммутаторов.Ethernet-порты в режимах Hybrid и Trunk могут принимать данные одним, но отправляют разными способами: Hybrid порт может отправлять пакеты в нескольких VLAN в нетэгированном виде, в то время как Trunk может отправлять трафик в нескольких VLAN только с тэгом, за исключением nativeVLAN.

Каковы преимущества voice VLAN?

Существует три основных преимущества использования voice VLAN.

Во-первых, это гарантирует, что вашим VoIP-устройствам (голос по Интернет-телефону) не придется напрямую взаимодействовать со всеми широковещательными сообщениями и другим трафиком из VLAN для передачи данных. Он может использоваться для гарантии QoS в IP-сетях, когда несколько VLAN настроены и транкинговы на восходящих каналах с 802.1Q на сетевом коммутаторе.

Во-вторых, голосовая сеть VLAN в некоторых случаях может упростить настройку сети. Гораздо проще маркировать пакеты для QoS, чем указывать различные диапазоны портов TCP и UDP. Аналогично, TFTP и специальные службы DHCP для телефонов VoIP легче настраивать, когда все телефоны VoIP находятся в одной подсети.

В-третьих, голосовая сеть VLAN может использоваться для определения приоритетности различных голосовых услуг, поскольку она поддерживает приоритет класса обслуживания 802.1p (CoS) или приоритет DSCP (Differentiated Services Code Point).

Немного теории

VLAN – виртуальная локальная сеть, которая реализуется на роутерах и свитчах на втором уровне модели OSI путем расширения стандартного кадра Ethernet 4-ех байтовым полем. 3 бита выделены под Priority, 1 под CFI и 12 бит на VID.

VID – это VLAN ID, идентификатор который может принимать до 4096 значений. В отличие от устройств компании, чье название начинается с Cisco, на Mikrotik можно задавать любое значение от 0 до 4095. Т.е. эта та штука, которая делит одну плоскую широковещательную сеть на разные.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Порты – существует 2 вида в понятии Mikrotik. Tagged и Untagged. Или проще говоря Tagged – транковые или же uplink, смотрящие на роутеры и свитчи. Untagged – порты доступа (принтеры, компьютеры, серверы) т.е. оконечные устройства.

Ранее я говорил, что есть два вида реализации на трех типах устройств. Первая – программная реализация она везде одинакова и настраивается в bridge, вторая – аппаратная. В первом случае, обработка трафика идет через центральный процессор, во втором – обработкой трафика занимается свитч чип. Но в свитчах 3XX серии настройка именно через меню Bridge.

Из-за того, что чипов много и разных, существуют 3 подхода к реализации:

- Роутеры и SOHO устройства – это устройства на чипах Atheros 8227, Atheros 8327 и не только, в которых аппаратная реализация находится в меню Switch. Подробнее можно ознакомиться

- CRS1XX/2XX серии – устройства с 24-мя портами на борту, в которых аппаратная реализация находится в меню Ознакомиться с функциями чипа можно

- CRS3XX серии – устройства с мощным чипом коммутации, в котором аппаратная реализация находится в bridge. Ознакомиться с функциями чипа можно

Вышесказанное может сбить с толку. В первом и втором типе, порты нужно добавлять в Bridge, а настраивать в меню Switch. Но если у вас один порт, который используется для tagged трафика, то добавлять не нужно, просто вешаете на него VLAN-ы. Здесь подразумевается, что это устройство скорее всего роутер. Но если вы добавили все порты в Bridge, и настраиваете в меню Bridge, то вы отключите HW Offload и задействуется ЦП. В третьем типе, все настраивается в Bridge и это будет аппаратная реализация.

Всегда следите за аппаратной разгрузкой, если вы включили функционал, который не поддерживается чипом, разгрузка выключится и трафик побежит через процессор.

В данной инструкции мы остановимся на свитчах третьей серии и будем настраивать Mikrotik VLAN через Bridge для нескольких сценариях:

- Только VLAN100 и все порты подключены в него;

- Только VLAN200 и все порты подключены в него;

- На коммутаторе VLAN100 и VLAN200;

- Управления VLAN99 и VLAN.