Configuring vlan trunk protocol (vtp)

Содержание:

- Введение

- Введение

- Введение

- Предварительные условия

- flowcontrol

- spanning-tree mst

- VLAN Configuration Guidelines and Restrictions

- spanning-tree vlan

- Устранение неполадок

- encapsulation dot1q

- Creating Cisco Trunks

- Allen White

- Cisco Switch Port Commands

- Дополнительные сведения

- Версия Cisco

- Creating and Managing Cisco VLANS

- Command Modes

- clear mac-address-table

- Command Modes

- Проверка

- VLAN Default Configuration

- Дополнительные сведения

Введение

В этом документе приведен пример конфигурации Fast EtherChannel (FEC) и транкинга IEEE 802.1Q между коммутаторами Cisco Catalyst Layer 2 (L2) с фиксированной конфигурацией и маршрутизатором Cisco. К числу коммутаторов Catalyst L2 с фиксированной конфигурацией относятся коммутаторы 2900/3500XL, 2940, 2950/2955 и 2970. В данном документе речь идёт о маршрутизаторе Cisco 7200. Но можно использовать любой другой маршрутизатор, который поддерживает EtherChannel и транкинг 802.1Q, чтобы получить аналогичные результаты. Список маршрутизаторов, поддерживающих транкинг EtherChannel и 802.1Q, приведен в разделе этого документа.

Введение

В данном документе представлены примеры настройки канала InterSwitch (ISL) и транкинга 802.1Q между коммутатором Catalyst 3512-XL и маршрутизатором Cisco 2600; отображены результаты выполнения каждой команды. Чтобы получить такие же результаты в сценариях, представленных в данном документе, можно использовать маршрутизаторы Cisco 3600, 4500/4700 или семейства Cisco 2600 с интерфейсами FastEthernet, а также любые коммутаторы Catalyst 2900XL, 3500XL, 2940, 2950 или 2970.

С помощью транкинга осуществляется передача данных между двумя устройствами из нескольких сетей VLAN через двухточечное соединение. Транкинг Ethernet может быть реализован двумя способами:

-

ISL (собственный протокол Cisco, не поддерживается коммутаторами серий 2940 и 2950)

-

802.1Q (стандарт IEEE)

Мы создадим магистраль, которая будет передавать трафик из двух VLAN (VLAN1 и VLAN2) через один канал между коммутатором Catalyst 3500 и маршрутизатором Cisco 2600.

Для создания маршрутизации между сетями VLAN1 и VLAN2 используется маршрутизатор Cisco 2600. Коммутаторы Catalyst 2900XL/3500XL/2940/2950/2970 — это коммутаторы уровня 2 (L2), не способные осуществлять маршрутизацию и коммуникацию между VLAN. Для получения дополнительных подробностей относительно маршрутизации внутри VLAN см. документ Обзор маршрутизации между виртуальными локальными сетями в руководстве по настройке служб коммутаторов Cisco IOS, издание 12.1.

Для создания примеров в этом документе использовались следующие коммутаторы в лабораторной среде с чистыми конфигурациями:

-

Коммутатор Catalyst 3512XL с запущенной Cisco IOS 12.0(5.x)XU

-

Маршрутизатор Cisco 2621 с запущенной Cisco IOS 12.1(3)T

-

Маршрутизатор Cisco 2621 с запущенной Cisco IOS 12.1(1)T

Описываемые настройки были реализованы в изолированной . Перед использованием любой настройки и команды необходимо изучить их потенциальное воздействие на сеть. Для приведения каждого устройства к единой конфигурации по умолчанию настройки на всех устройствах были очищены при помощи команды «write erase».

Введение

Этот документ предлагает пример конфигурации режима магистрального соединения IEEE 802.1Q (dot1q) между коммутатором Cisco Catalyst 3550/3560/3750, поддерживающим программное обеспечение Cisco IOS,и коммутатором серии Catalyst 6500/6000 или Catalyst 4500/4000, поддерживающим программное обеспечение Cisco IOS. С помощью магистрального соединения осуществляется трафик между двумя устройствами из нескольких сетей VLAN через двухточечное соединение.

Существуют два способа применения режима магистрального соединения Ethernet.

-

Протокол сетевого соединения между коммутаторами (ISL) – собственный протокол Cisco

-

802.1Q – стандарт IEEE

Предварительные условия

Требования

Перед использованием этой конфигурации ознакомьтесь со следующими требованиями.

-

Функции транкинга FEC и 802.1Q доступны в коммутаторах Catalyst L2 с фиксированной конфигурацией и программным обеспечением Cisco IOS версии 12.0(5.2)WC(1) и более поздних версий. Коммутаторы Catalyst 2940 и 2955/2950 не поддерживают транкинг с протоколом ISL (Inter-Switch Link) из-за ограниченных возможностей оборудования.

-

Маршрутизаторы Cisco поддерживают EtherChannel и возможности транкинга 802.1Q в ПО Cisco IOS версии 12.0(T) и выше. Однако не все маршрутизаторы поддерживают обе функции. Используйте данную таблицу для определения платформ маршрутизаторов, на которых поддерживаются FEC и функции транкинга 802.1Q.

Платформа маршрутизаторов

EtherChannel

Инкапсуляция IEEE 802.1Q

Маршрутизатор Cisco 1710

Нет

Да

Маршрутизатор Cisco 1751

Нет

Да

Cisco серии 2600

Нет1

Да

Cisco серии 3600

Нет1

Да

Cisco серии 3700

Нет1

Да

Cisco серии 4000-M (4000-M, 4500-M, 4700-M)

Нет

Да

Cisco серии 7000 (RSP2 7000, RSP 7000CI)

Да

Да

Cisco 7100

Нет

Да

Cisco серии 7200

Да

Да

Cisco серии 7500 (RSP1, RSP2, RSP4)

Да

Да

1 Исключение в поддержке EtherChannel для маршрутизаторов Cisco 2600, 3600 и 3700 возникает в случае, если вы установили сетевой модуль NM-16ESW или NM-36ESW (Ethernet Switch Network Module). Каждый из этих модулей поддерживает не более шести каналов EtherChannels, до восьми портов в группе.

2 RSP = Route Switch Processor (процессор маршрутизирующего коммутатора)

Используемые компоненты

При разработке и тестировании этой конфигурации использовались следующие версии программного и аппаратного обеспечения.

-

Коммутатор Catalyst 2950 с программным обеспечением Cisco IOS версии 12.1(9)EA1d

-

Маршрутизатор Cisco 7200 с ПО Cisco IOS версии 12.2(3).

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в данном документе, были запущены с конфигурацией по умолчанию. При работе в действующей сети необходимо понимать последствия выполнения любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе Технические рекомендации Cisco. Условные обозначения.

flowcontrol

To configure a port to send or receive pause frames, use the flowcontrol command in interface configuration mode. To return to the default settings, use the no form of this command.

flowcontrol{send|receive} {desired | off|on}

no flowcontrol{send|receive} {desired|off|on}

Command Default

Flow control is disabled.

Flow-control defaults depend upon port speed. The defaults are as follows:

•Gigabit Ethernet ports default to off for receive and desired for send.

•Fast Ethernet ports default to off for receive and on for send.

•On the 24-port 100BASE-FX and 48-port 10/100 BASE-TX RJ-45 modules, the default is off for receive and off for send.

•You cannot configure how WS-X6502-10GE 10-Gigabit Ethernet ports respond to pause frames. WS-X6502-10GE 10-Gigabit Ethernet ports are permanently configured to respond to pause frames.

spanning-tree mst

To set the path cost and port-priority parameters for any Multiple Spanning Tree (MST) instance (including the Common and Internal Spanning Tree with instance ID 0), use the spanning-tree mst command in interface configuration mode. To return to the default settings, use the no form of this command.

spanning-tree mstinstance-id {{costcost | port-prioritypriority} | pre-standard}

no spanning-tree mstinstance-id {{cost | port-priority} | pre-standard}

Command Default

The defaults are as follows:

•cost depends on the port speed; the faster interface speeds indicate smaller costs. MST always uses long path costs.

•priority is 128.

VLAN Configuration Guidelines and Restrictions

When creating and modifying VLANs in your network, follow these guidelines and restrictions:

•Supervisor engine redundancy does not support nondefault VLAN data file names or locations. Do not enter the vtp file file_name command on a switch that has a redundant supervisor engine.

•Before installing a redundant supervisor engine, enter the no vtp file command to return to the default configuration.

•RPR+ redundancy (see ) does not support a configuration entered in VLAN database mode. Use global configuration mode with RPR+ redundancy.

•You can configure extended-range VLANs only in global configuration mode. You cannot configure extended-range VLANs in VLAN database mode. See the .

•Before you can create a VLAN, the switch must be in VTP server mode or VTP transparent mode. For information on configuring VTP, see

•The VLAN configuration is stored in the vlan.dat file, which is stored in nonvolatile memory. You can cause inconsistency in the VLAN database if you manually delete the vlan.dat file. If you want to modify the VLAN configuration or VTP, use the commands described in this guide and in the Cisco IOS Software Releases 12.2SX Command References publication.

•To do a complete backup of your configuration, include the vlan.dat file in the backup.

•The Cisco IOS end command is not supported in VLAN database mode.

•You cannot enter Ctrl-Z to exit VLAN database mode.

•Cisco IOS Software Release 12.2SX does not support Token Ring or FDDI media. The switch does not forward FDDI, FDDI-Net, TrCRF, or TrBRF traffic, but it can propagate the VLAN configuration through VTP.

•In VTP server mode, you can configure FDDI and Token Ring VLANs from the switch.

•You must configure a TrBRF before you configure the TrCRF (the parent TrBRF VLAN you specify must exist).

•In a Token Ring environment, the logical interfaces (the connection between the TrBRF and the TrCRF) of the TrBRF are placed in a blocked state if either of these conditions exists:

–The TrBRF is running the IBM STP, and the TrCRF is in SRT mode.

–The TrBRF is running the IEEE STP, and the TrCRF is in SRB mode.

spanning-tree vlan

To configure Spanning Tree Protocol (STP) on a per-virtual LAN (VLAN) basis, use the spanning—tree vlan command in global configuration mode. To return to the default settings, use the no form of this command.

spanning-tree vlan vlan-idforward—timeseconds | hello—timeseconds | max—ageseconds | prioritypriority | protocolprotocol | [root {primary | secondary} [diameternet-diameterhello—timeseconds]]]]

no spanning-tree vlanvlan-idforward—time | hello—time | max—age | priority | protocol | root

Command Default

The defaults are:

•forward-time—15 seconds

•hello-time—2 seconds

•max-age—20 seconds

•priority—The default with IEEE STP enabled is 32768; the default with STP enabled is 128.

•protocol—IEEE

•root—No STP root

When you issue the no spanning-tree vlan xx root command the following parameters are reset to their defaults:

•priority—The default with IEEE STP enabled is 32768; the default with STP enabled is 128.

•hello-time—2 seconds

•forward-time—15 seconds

•max-age—20 seconds

Устранение неполадок

Проблема 1

Отображается следующее сообщение об ошибке. %PM-SP-3-ERR_INCOMP_PORT: <mod/port> is set to inactive because <mod/port> is a trunk port

Объяснение. Из-за ограничений аппаратного обеспечения модули коммутаторов Catalyst 6500/6000 10/100-Mbps ограничивают конфигурацию изолированного или общего порта VLAN, если порт в специализированной интегральной схеме одного COIL является магистралью, назначением SPAN или случайным портом PVLAN. (Специализированная интегральная схема COIL контролирует 12 портов на большинстве модулей и 48 портов на модуле Catalyst 6548.) В раздела данного документа представлены сведения об ограничении портов на модулях коммутаторов Catalyst 6500/6000 10/100-Mbps.

Процедура разрешения. Если нет поддержки на порте PVLAN, выберите порт в другой ASIC на данном или на другом модуле. Чтобы возобновить деятельность портов, удалите конфигурацию изолированного или общего порта VLAN и выполните команды shutdown и no shutdown.

Примечание. В ПО Cisco IOS версии 12.2(17a)SX и более поздних ограничение 12 портов не применяется к коммутирующим модулям WS-X6548-RJ-45, WS-X6548-RJ-21 и WS-X6524-100FX-MM Ethernet. Дополнительные сведения об ограничениях конфигураций сетей PVLAN с помощью других функций см. в разделе документа Конфигурация частных сетей VLAN.

Проблема 2

В процессе конфигурации PVLAN может отобразится одно из следующих сообщений.

Объяснение. Из-за ограничений аппаратного обеспечения модули коммутаторов Catalyst 6500/6000 10/100-Mbps ограничивают конфигурацию изолированного или общего порта VLAN, если порт в специализированной интегральной схеме одного COIL является магистралью, назначением SPAN или случайным портом PVLAN. (Специализированная интегральная схема COIL контролирует 12 портов на большинстве модулей и 48 портов на модуле Catalyst 6548.) В раздела данного документа представлены сведения об ограничении портов на модулях коммутаторов Catalyst 6500/6000 10/100-Mbps.

Процедура разрешения. Выполните команду show pvlan capability (CatOS), которая указывает преобразование порта в порт PVLAN. Если нет поддержки для PVLAN на определенном порте, выберите порт в другой ASIC на данном или на другом модуле.

Примечание. В ПО Cisco IOS версии 12.2(17a)SX и более поздних ограничение 12 портов не применяется к коммутирующим модулям WS-X6548-RJ-45, WS-X6548-RJ-21 и WS-X6524-100FX-MM Ethernet. Дополнительные сведения об ограничениях конфигураций сетей PVLAN с помощью других функций см. в разделе документа Конфигурация частных сетей VLAN.

Проблема 3

Не удается настроить PVLAN на некоторых платформах.

Решение. Проверьте, чтобы платформа поддерживала сети PVLAN. Чтобы определить, поддерживает ли платформа или версия ПО сети PVLAN перед началом конфигурации, см. раздел Матрица поддержки коммутаторов Catalyst на частных сетях VLAN.

Проблема 4

На MSFC коммутатора Catalyst 6500/6000 невозможно выполнить запрос ICMP-эхо на устройство, которое соединено с изолированным портом на данном коммутаторе.

Решение. На модуле управления проверьте, чтобы данный порт на MSFC (15/1 или 16/1) является случайным.

Также настройте интерфейс VLAN на MSFC, как указано в разделе данного документа.

Проблема 5

С помощью команды no shutdown невозможно активировать интерфейс VLAN для изолированных или общих сетей VLAN.

Решение. Из-за сущности сетей PVLAN невозможно активировать интерфейс VLAN для изолированных или общих сетей VLAN. Можно активировать только тот интерфейс VLAN, который относится к первичной VLAN.

Проблема 6

На устройствах Catalyst 6500/6000 с MSFC/MSFC2 записи ARP, полученные на интерфейсах PVLAN уровня 3 не устаревают.

Решение. Записи ARP, полученные на интерфейсах частных VLAN уровня 3, являются фиксированными и не устаревают. С помощью подключения нового оборудования с помощью IP-адреса создается сообщение. Запись ARP не создается. Таким образом, необходимо удалить ARP-записи порта PVLAN при изменении MAC-адреса. Чтобы добавить или удалить ARP-записи PVLAN вручную, выполните следующие команды.

Второй способ – выполнить команду no ip sticky-arp в ПО Cisco IOS версии 12.1(11b)E и более поздних.

encapsulation dot1q

To enable IEEE 802.1Q encapsulation of traffic on a specified subinterface in a VLAN, use the encapsulation dot1qcommand in interface range configuration mode or subinterface configuration mode. To disable IEEE 802.1Q encapsulation, use the no form of this command.

Interface Range Configuration Mode

encapsulation dot1q vlan-id second-dot1q {any | vlan-id} [native]

no encapsulation dot1q

Subinterface Configuration Mode

encapsulation dot1q vlan-id second-dot1q {any |vlan-id | vlan-id-vlan-id[,vlan-id-vlan-id]}

no encapsulation dot1q vlan-id second-dot1q {any | vlan-id | vlan-id-vlan-id[,vlan-id-vlan-id]}

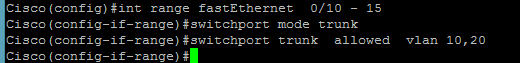

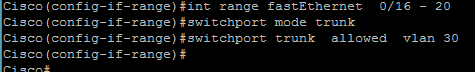

Creating Cisco Trunks

In this section we select ports, then we select what VLAN traffic is allowed across these trunks. First we select our ports, we can either select a range or individual ports. To select non concurrent ports use comma “,” between ports as opposed to a hyphen as I use here. Here we select port 10-15 and allow VLAN 10 and 20 to flow, we then allow port 16-20 for VLAN. We set the encapsulation as DOT1q.

int range fastEthernet 0/10 - 15 switchport encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 10,20

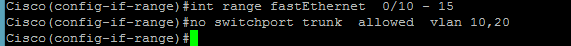

If we wanted to remove vlans from cisco trunks then we issue the following command, here we remove VLANs 20 and 30 from ports 10 to 15.

int range fastEthernet 0/10 - 15 no switchport trunk allowed vlan 10,20

For more indepth Cisco Vlan information check out http://www.cisco.com/en/US/docs/switches/lan/catalyst2950/software/release/12.1_9_ea1/configuration/guide/swvlan.html

Tags: Cisco, ports, trunks, vlan

Allen White

Allen is an IT Consultant and holds the following accreditations. MCSA, MCSE, MCTS, MCITP, CCA, CCSP, VCP 4,5, 6 and HP ASE, AIS — Network Infrastructure.

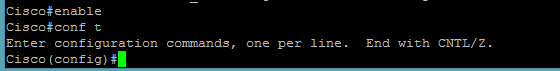

Cisco Switch Port Commands

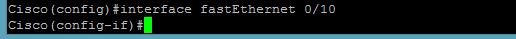

To manage your Cisco switch you need to understand how you access ports and how you can enable and disable them. Most switches have Fast Ethernet and Gigabit capability, newer switches have the capability of fiber and faster. Bare in mind when trying to access a port you need to take into account the type of port you are trying to access. To start accessing ports we need to start by being in enable mode. From your switch enter the following.

enable

We then need to enter the configure terminal command.

conf t

Your switch will look something like this, we now have access to the commands required to manage Cisco ports.

To access ports we use the Interface command, we then add on the port type which in the case is either Fast Ethernet or Gigabit. Here we will be accessing port 10. To access port 10 if it is Fast Ethernet we issue the command below.

interface fastEthernet 0/10

You will now be in the interface context as seen here.

If port 10 was gigabit we would of issued this command.

interface gigabitEthernet 0/10

Now that we are in the port we would like to configure we can issue the following commands.

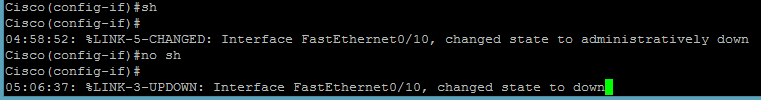

To shut down the port issue the below command.

sh

To enable the port again issue the command below.

no sh

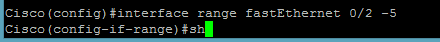

We can also enable or disable a range of ports with the following command, here we select port 2-5 then shut them down.

interface range fastEthernet 0/2 -5

To go back to the previous context we issue the exit command. Now that you can access your ports and enable and disable as required we are now ready to create and manage Cisco VLANS.

Дополнительные сведения

- Настройка магистралей VLAN на портах Fast Ethernet Gigabit Ethernet – коммутатор Catalyst 5000

- Настройка портов LAN для коммутирования уровня 2 – коммутатор Catalyst 6500 с программным обеспечением Cisco IOS

- Настройка VTP в коммутаторах Catalyst

- Использование режима PortFast и других команд для устранения задержек соединения во время запуска рабочей станции

- Коммутаторы серии Catalyst 3560: руководство по настройке

- Коммутаторы серии Catalyst 4500: руководство по настройке

- Коммутаторы серии Catalyst 6500: руководство по настройке

- Страницы поддержки продуктов для LAN

- Страница поддержки коммутационных решений для LAN

- Cisco Systems – техническая поддержка и документация

Версия Cisco

Cisco под “trunk’ом” понимает канал типа “точка-точка” (канал связи, напрямую соединяющий два устройства), который соединяет коммутатор и другое сетевое устройство, например еще один коммутатор или маршрутизатор. Его задача – передавать трафик нескольких VLAN через один канал и обеспечивать им доступ ко всей сети. В простонародии называется «транком», что логично.

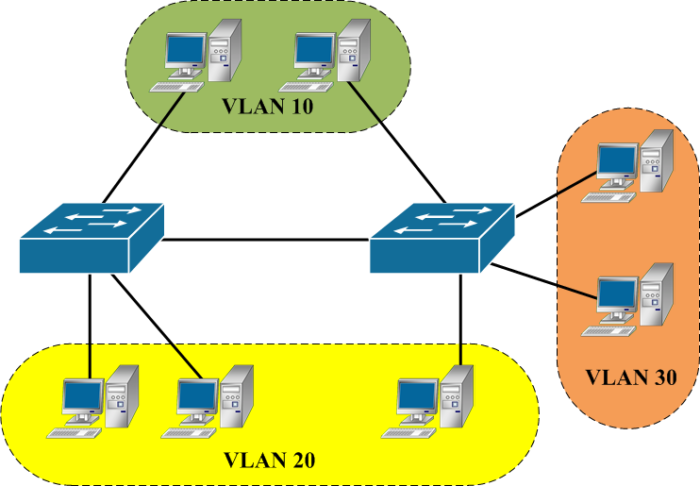

Начнем с того, что такое VLAN?

VLAN расшифровывается как Virtual local area network или виртуальная локальная сеть. Это технология, которая позволяет разделить одну физическую сеть на несколько логических, работающих независимо друг от друга. Например, есть на предприятии отдел кадров, бухгалтерия и IT-отдел. У них есть свои коммутаторы, которые соединены через центральный коммутатор в единую сеть, и вот сети этих отделов и нужно отделить друг от друга. Тогда-то на помощь и приходит технология VLAN.

Так выглядит сеть, разделенная на VLAN’ы (виртуальные сети).

Часто для обозначения VLAN’а используют разные цвета.

Так порты, обозначенные зеленым цветом, входят в один VLAN, а порты, обозначенные красным цветом, в другой. Тогда компьютеры, которые находятся в одном VLAN’е, могут взаимодействовать только друг с другом, а с компьютерами, входящими в другой VLAN, не могут.

Перемены в таблице коммутации в VLAN

При создании VLAN’ов в таблицу коммутации у коммутаторов добавляется еще одно поле, в котором указываются идентификаторы VLAN. Упрощенно это выглядит так:

Тут мы видим, что порты 1 и 2 принадлежат VLAN’у 2, а порты 3 и 4 – VLAN’у 10.

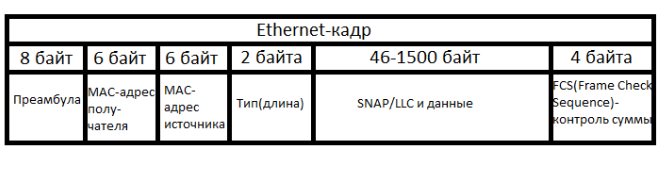

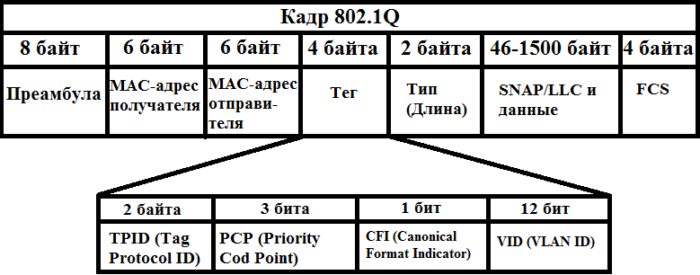

Идем дальше. На канальном уровне данные передаются в виде кадров (фреймов). При передаче кадров от одного коммутатора к другому нужна информация о том, к какому VLAN’у принадлежит тот или иной кадр. Эту информацию добавляют в передаваемый кадр. На данный момент для этой цели используют открытый стандарт IEEE 802.1Q. Пошаговая эволюция кадра в VLAN

- Компьютер генерирует и отправляет обычный кадр (фрейм, он же пакет канального уровня, т.е. уровня коммутаторов), ничего не добавляя. Этот кадр выглядит так:

- Коммутатор получает кадр. В соответствии с таблицей коммутации, он понимает, с какого компьютера пришел кадр, и к какому VLAN’у принадлежит этот компьютер. Тогда коммутатор сам добавляет в кадр служебную информацию, так называемый тег. Тег – это поле после MAC-адреса отправителя, в котором содержится, грубо говоря, номер VLAN’а. Так выглядит кадр с тегом:

Затем коммутатор отправляет этот кадр на другой коммутатор.

-

Коммутатор, который принимает кадр, извлекает из него информацию о VLAN, то есть понимает, на какой компьютер нужно передать этот кадр, удаляет всю служебную информацию из кадра и передает его на компьютер получателя.

-

На компьютер получателя приходит кадр уже без служебной информации.

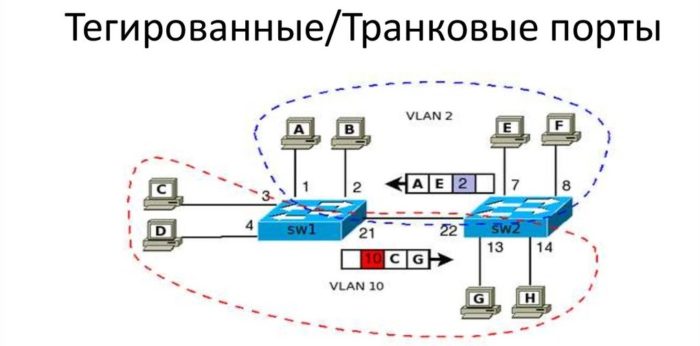

Теперь возвращаемся к нашему “trunk’у”. Порты коммутатора, поддерживающие VLAN можно разделить на две группы:

- Тегированные порты (или trunk-порты у Cisco)

- Нетегированные порты (или access порты)

Нас интересуют тегированные порты или trunk-порты. Они как раз и служат для того, чтобы через один порт можно было передавать данные, принадлежащие к разным VLAN и получать данные нескольких VLAN на один порт (мы помним, что обычно порты из разных VLAN друг друга не видят).

На этом рисунке тегированными являются порты номер 21 и 22, которые соединяют два коммутатора. Через них и будут проходить кадры, например, от компьютера Е к компьютеру А, которые находятся в одном VLAN’е, по схеме, которая описана выше.

Так вот, канал связи между этими портами у Cisco как раз и называется “trunk’ом”.

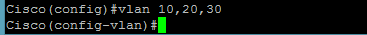

Creating and Managing Cisco VLANS

Creating VLANS on is very simple, as long as you are in configure terminal you issue the commands as seen below, here we create VLAN 10,20 and 30.

vlan 10,20,30

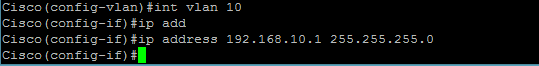

If we want to assign IP addresses to our VLANS we first need to be in the actual VLAN context, here we configure VLAN 10`s ip address.First we enter vlan 10

int vlan 10

Then we allocate it the address 192.168.10.1 specifying the correct subnet. This is called Cisco VLAN Routing.

IP Address 192.168.10.1 255.255.255.0

To remove the vlan we would use the no command, for example

no vlan 10

To enable routing between our VLANs we would need to enable IP routing.

ip routing

You can now create VLANs and allocate ip address to VLANs for whatever VLANs you create, IP routing is enabled so traffic will flow. We can now create trunk ports to allow VLAN traffic to flow through our ports

Command Modes

Global configuration (config)

Usage Guidelines

When you set the max—age seconds parameter, if a bridge does not hear bridge protocol data units (BPDUs) from the root bridge within the specified interval, it assumes that the network has changed and recomputes the spanning-tree topology.

Valid values for protocol are dec (Digital STP), ibm (IBM STP), ieee (IEEE Ethernet STP), and vlan—bridge (VLAN Bridge STP).

The spanning—tree root primary command alters this switch’s bridge priority to 8192. If you enter the spanning—tree root primary command and the switch does not become the root switch, then the bridge priority is changed to 100 less than the bridge priority of the current bridge. If the switch still does not become the root, an error results.

The spanning—tree root secondary command alters this switch’s bridge priority to 16384. If the root switch should fail, this switch becomes the next root switch.

Use the spanning—tree root commands on backbone switches only.

The spanning-tree etherchannel guard misconfig command detects two types of errors: misconfiguration and misconnection errors. A misconfiguration error is an error between the port-channel and an individual port. A misconnection error is an error between a switch that is channeling more ports and a switch that is not using enough Spanning Tree Protocol (STP) Bridge Protocol Data Units (BPDUs) to detect the error. In this case, the switch will only error disable an EtherChannel if the switch is a nonroot switch.

Examples

The following example shows how to enable spanning tree on VLAN 200:

The following example shows how to configure the switch as the root switch for VLAN 10 with a network diameter of 4:

The following example shows how to configure the switch as the secondary root switch for VLAN 10 with a network diameter of 4:

clear mac-address-table

To remove a specified address (or set of addresses) from the MAC address table, use the clear mac-address-table command inprivileged EXEC mode.

Using Cisco 2600 Series, Cisco 3600 Series, and Cisco 3700 Series Routers

clear mac-address-tabledynamic | secure | static] [addressmac-address] [interfacetypeslotport

Using Catalyst Switches

clear mac-address-tabledynamic | restrictedstatic | permanent] [addressmac-address] [interfacetypemoduleport

clear mac-address-table notification mac-move countervlan

Clearing a Dynamic Address using a Supervisor 720

clear mac-address-table dynamicaddressmac-address | interfaceinterface-type interface-number | vlan vlan-id

Clearing a Dynamic Address using a a Supervisor Engine 2

clear mac-address-table dynamicaddressmac-address | interfaceinterface-type interface-number | protocol {assigned | ip | ipx | other ] [vlan vlan-id

Command Default

Using Cisco 2600 Series, Cisco 3600 Series, and Cisco 3700 Series Routers

All MAC addresses on the router being configured are cleared.

Using Catalyst Switches

The dynamic addresses are cleared.

Clearing a Dynamic Address

This command has no defaults in this mode.

Command Modes

MST configuration mode (config-mst)

Usage Guidelines

The vlans vlan-range is entered as a single value or a range.

The mapping is incremental, not absolute. When you enter a range of VLANs, this range is added or removed to the existing instances.

Any unmapped VLAN is mapped to the CIST instance.

Examples

The following example shows how to map a range of VLANs to instance 2:

The following example shows how to map a VLAN to instance 5:

The following example shows how to move a range of VLANs from instance 2 to the CIST instance:

The following example shows how to move all the VLANs that are mapped to instance 2 back to the CIST instance:

Проверка

Используйте этот раздел для того, чтобы подтвердить, что ваша конфигурация работает правильно.

Средство Интерпретатор выходных данных (только для зарегистрированных клиентов) (OIT) поддерживает некоторые команды show. Используйте OIT для просмотра аналитики выходных данных команды show.

CatOS

-

show pvlan – отображает конфигурацию PVLAN. Проверьте связь изолированных и первичных сетей VLAN друг с другом. А также проверьте отображение портов хоста.

-

show pvlan mapping – отображает сопоставление PVLAN с конфигурацией на случайных портах.

Программное обеспечение Cisco IOS

-

show vlan private-vlan – отображает сведения о PVLAN со связанными портами.

-

show interface mod/port switchport – отображает сведения об интерфейсах. Проверьте правильность работы рабочего режима, а также рабочие параметры PVLAN.

-

show interfaces private-vlan mapping – отображает настроенное сопоставление сетей PVLAN.

Процедура проверки

Выполните следующие шаги:

-

Проверьте конфигурацию PVLAN на коммутаторах.

Проверьте связь/сопоставление первичных и вторичных сетей PVLAN друг с другом. А также проверьте включение необходимых портов.

-

Проверьте правильность конфигурации случайного порта.

Следующие выходные данные указывают, что рабочий режим портов – promiscuous, рабочие сети VLAN – 100 и 101.

-

Запустите пакет запроса ICMP-эхо из порта хоста на случайный порт.

Помните, что так как оба устройства находятся в первичной VLAN, они могут быть в одной сети.

-

Выполните запрос ICMP-эхо между портами хоста.

В следующем промере host_port_2 (10.1.1.99) отправляет запрос ICMP-эхо на host_port (10.1.1.100). Выполнение данного запроса не удалось. Однако выполнение запроса ICMP-эхо из другого порта хоста на случайный порт прошло успешно.

VLAN Default Configuration

Tables through show the default configurations for the different VLAN media types.

Table 17-2 Ethernet VLAN Defaults and Ranges

Parameter

Default

Range

VLAN ID

1

1-4094

VLAN name

«default» for VLAN 1″VLANvlan_ID» for other Ethernet VLANs

—

802.10 SAID

10vlan_ID

100001-104094

MTU size

1500

1500-18190

Translational bridge 1

0-1005

Translational bridge 2

0-1005

VLAN state

active

active, suspend

Pruning eligibility

VLANs 2-1001 are pruning eligible; VLANs 1006-4094 are not pruning eligible.

—

Table 17-3 FDDI VLAN Defaults and Ranges

Parameter

Default

Range

VLAN ID

1002

1-1005

VLAN name

«fddi-default»

—

802.10 SAID

101002

1-4294967294

MTU size

1500

1500-18190

Ring number

1-4095

Parent VLAN

0-1005

Translational bridge 1

0-1005

Translational bridge 2

0-1005

VLAN state

active

active, suspend

Table 17-4 Token Ring (TrCRF) VLAN Defaults and Ranges

Parameter

Default

Range

VLAN ID

1003

1-1005

VLAN name

«token-ring-default»

—

802.10 SAID

101003

1-4294967294

Ring Number

1-4095

MTU size

VTPv1 default 1500VTPv2 default 4472

1500-18190

Translational bridge 1

0-1005

Translational bridge 2

0-1005

VLAN state

active

active, suspend

Bridge mode

srb

srb, srt

ARE max hops

7

0-13

STE max hops

7

0-13

Backup CRF

disabled

disable; enable

Table 17-5 FDDI-Net VLAN Defaults and Ranges

Parameter

Default

Range

VLAN ID

1004

1-1005

VLAN name

«fddinet-default»

—

802.10 SAID

101004

1-4294967294

MTU size

1500

1500-18190

Bridge number

1

0-15

STP type

ieee

auto, ibm, ieee

VLAN state

active

active, suspend

Table 17-6 Token Ring (TrBRF) VLAN Defaults and Ranges

Parameter

Default

Range

VLAN ID

1005

1-1005

VLAN name

«trnet-default»

—

802.10 SAID

101005

1-4294967294

MTU size

VTPv1 1500; VTPv2 4472

1500-18190

Bridge number

1

0-15

STP type

ibm

auto, ibm, ieee

VLAN state

active

active, suspend

Дополнительные сведения

- Настройка транкинга 802.1q между Catalyst 3550/3750 и коммутаторами Catalyst

- Создание и обслуживание виртуальных локальных сетей на коммутаторах Catalyst 2900XL и 3500XL

- Использование команды PortFast и других команд для установки задержек связности во время запуска рабочей станции

- Справочник по командам Cisco IOS для настольного коммутатора Catalyst 2900XL/3500XL

- Справочник по командам для коммутатора Catalyst 2940

- Справочник по командам для коммутаторов Catalyst 2950 и Catalyst 2955

- Справочник по командам для коммутатора Catalyst 2970

- XC: руководство по настройке служб коммутации Cisco IOS

- XR: справочник по командам служб коммутации Cisco IOS

- Техническая поддержка — Cisco Systems