Как взломать соседский wifi, все возможные методы в одной статье

Содержание:

- Брутфорс

- Утилита c миллионом паролей wi-fi

- Для Windows

- Риски использования чужого Wi-Fi

- Взломать Wi-Fi: программы и приложения

- Какая техника взлома WiFi самая быстрая?

- Что делать, если ваш wi-fi взломали

- Способы защиты Wi-Fi сети от взлома

- Как узнать пароль от «вай-фая» на телефоне от чужой сети

- Взлом «админки» роутера / Habr

- Способ для телефона – WIBR

- WPS Connect

- Какие бывают уровни защиты Wi-Fi

- Что Вам Понадобится Для Взлома

- Вай фай рыбалка (фишинг)

- Признаки взлома Wi-Fi

Брутфорс

https://youtube.com/watch?v=USkRpiI7Pjc

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Утилита c миллионом паролей wi-fi

Есть другой метод взломать чужой вай фай, для этого необходимо просто скачать утилиту, благодаря которой, вам не понадобится ничего взламывать, нужно будет просто подобрать ближайшую точку с интернетом.

Wi-fi map — Подходит для любого гаджета. Идея приложения заключается в обмене вай фай паролями по всему миру. Утилита выдаст на вашем гаджете пароли к ближайшим интернет wi fi сетям, но только при условии если кто-то раньше подключался здесь и внес в Wi-fi map пароль, логин.

WiFi You – В этом приложении уже около 20 миллионов точек доступа по всему миру.

Swift WiFi – Похожая утилита на Wi-fi map, принцип тот же. Установите приложение, и ваш гаджет автоматически выполнит подключение к ближайшей беспроводной сети которая есть в базе программы

Для Windows

Не люблю Windows, но у обычного человека дома стоит именно она. Я все еще настаиваю ознакомиться с той статьей, которая была предложена в начала и изучить основные методики взлома. Тем же, кому лень учиться, предлагаю следующие программы, но успех здесь будет без теоретической подготовки навряд ли.

Упомянутый Aircrack-ng тоже можно скачать для винды, отдельно его вставлять сюда не буду. А вот и его графический интерфейс:

Dumpper

Самое популярное приложение у скрипт-киди. По сути отображает интерфейс, имеет возможность тестирования WPS по умолчанию. Никакой магии здесь нет, уровень для новичков. Эти же новички нередко и расстраиваются от ее использования, и прекращают изучение истинных способов – программа работает лишь для небольшой подборки роутеров, да и то на которых владелец ничего не менял. Так что взломать все не получится только с ее помощью.

Сама программа Dumpper содержит пароли, но в комплекте обычно еще идет утилита JumpStart, которое делает непосредственно подключение по предложенному программой паролем. Чтобы стало понятно, посмотрите видео по подробной процедуре взлома:

CommView for WI-FI

Классическая программа для перехвата пакетов, деаутентификации юзеров сети, применяемая для дальнейшей расшифровки хэндшейка. Приятный графический интерфейс. На видео ниже показано ее взаимодействие с Aircrack-ng:

https://youtube.com/watch?v=wqomNNNEbgY

Elcomsoft Wireless Security Auditor

Платная программа для аудита безопасности Wi-Fi. Тоже своеобразный комбайн, альтернатива Аиркрэку, но только под Windows. Применяется для взлома паролей на всех векторах. Умеет делать почти все то же самое. Но – ПЛАТНАЯ. Знающие найдут способ познакомиться с этой программой, а вот другим предлагаю просто посмотреть на функционал этого взломщика вафли на ПК:

Риски использования чужого Wi-Fi

Если пользователь ПК сумел подобрать пароль к чужому интернету, следует соблюдать осторожность. В жилых секторах при создании подключения применяется домашняя сеть, это дает полный доступ и связь между всеми гаджетами внутри нее

Поэтому если кто-то обнаружит подключение, то сможет легко зайти на устройство «взломщика» и нанести вред файлам: фото, видео и т. д.

Таким же путем можно получить более важную информацию, например, пароли от соцсетей или электронных кошельков, если ими пользовались с устройства. Но что вероятнее всего, после обнаружения, «воришку» просто «забанят» по MAC-адресу. Шанс воспользоваться таковым станет невозможным.

Взломать Wi-Fi: программы и приложения

На сегодняшний день некогда популярный «джейлбрейк», или взлом, как один из видов полезной хакерской деятельности практически исчезает. Ранее владельцы айфонов с нетерпением ожидали появление программы взлома следующей версии с целью расширения возможностей своих мобильных телефонов.

Обычно используется такой хакерский «законный» взлом для активного тестирования и поиска «дыр» в операционной программной прошивке. К 2018 году разработчиками Apple практически полностью прекращена регулярная оплата хакерам за обнаружение новых «прорех» в софте. Фирма не нуждается больше в подобных услугах, полностью закрыв все изъяны в iOS.

Выполнить доступ к ближайшему «вай-фаю» с айфона, а, другими словами, взломать шифр от чужой «вай-фай»-сети довольно легко. Надо зайти в Play market и найти там нужное приложение с помощью поисковика айфона в Google Play.

Для начала в поисковике браузера, установленного на айфоне, надо ввести – ios haimawan. Далее выбрать верхнюю релевантную ссылку, правда, написанную на китайском языке. В появившемся диалоговом окне принимаем условия, нажав на оранжевую командную кнопку. Оказываемся на сайте mios.haimawan.com.

На следующем шаге, чтобы успешно взломать Wi-Fi, теперь уже в поисковой строке этого портала, вводится сочетание – wifi map pro. На экране айфона отобразится пиктограмма нужного приложения. Нажав на синюю кнопку, справа от него, подтверждаем загрузку программы на свой мобильный телефон. В следующем появившемся маленьком окне щелкаем по кнопке «Установить».

Именно устройства iPhone дают возможность владельцу практически применять большое количество классических pentest-приложений, чтобы взломать чужой Wi-Fi. Бесплатная версия программки Wi-Fi map pro позволяет находить и взламывать точки доступа в радиусе до полутора километра.

https://youtube.com/watch?v=lmF51R0EnGU

Pirni

Эта программка является специальным перехватчиком интернет-трафика с полным анализом передаваемых и получаемых пакетов. К примеру, в виде атаки на таблицу ARP с нескольких хостов происходит сбор перехватываемого трафика с последующим анализом посредством специальных фильтров. Программа Pirni для мобильной платформы iPhone разработана в версии Open Source, а также дополнительно распространяется еще как платная графическая утилита PirniPro. Этой утилитой пользоваться легко.

Aircrack

Эта программка для поиска пароля от «вай-фай» работает по принципу мониторинга информации. Она анализирует и перехватывает трафик, проходящий через Wi-Fi.

NetworkList

Данное приложение позволяет узнать пароль от чужой сети «вай-фай». Но работать оно будет только в том случае, если уже было подключение на своем iPhone к этой сети, но пользователь не может вспомнить пароль. Эта программка сохраняет все вводимые ранее пароли в скрытой папке.

Какая техника взлома WiFi самая быстрая?

Раньше я бы ответил: WPS. Если на точке доступа включен Wi-Fi Protected Setup, то с большой вероятностью она вскрывается перебором известных пинов или более изящной атакой PixieDust. Список пинов для перебора берется из дефолтных конфигов производителя, который определяется по MAC-адресу. Делать исчерпывающий перебор всех вариантов (брутфорс) чаще всего бессмысленно, так как после N неудачных попыток авторизации по WPS роутер надолго блокирует дальнейшие.

Успешный подбор WPS PIN с помощью WiFi-Autopwner

В любом случае атака на WPS занимала до пяти минут и казалась скоростной по сравнению с ожиданием захвата хендшейка WPA, который потом еще надо мучительно долго брутить. Однако сейчас появился новый тип атаки — PMKID (Pairwise Master Key Identifier). На уязвимых роутерах она позволяет захватить хендшейк за считаные секунды, и даже при отсутствии подключенных к нему клиентов! С ней не надо никого ждать и деаутентифицировать, достаточно одной (даже безуспешной) попытки авторизации с вашей стороны.

Поэтому оптимальный алгоритм взлома (аудита) следующий: определяем, включен ли на целевой точке доступа режим WPS. Если да, запускаем PixieDust. Безуспешно? Тогда перебор известных пинов. Не получилось? Проверяем, не включено ли шифрование WEP, которое тоже обходится влет. Если нет, то выполняем атаку PMKID на WPA(2). Если уж и так не получилось, тогда вспоминаем классику и ждем хендшейка (чтобы не палиться) или активно кикаем клиентов, чтобы наловить их сессии авторизации.

Я узнал WPS PIN, что дальше?

Дальше с его помощью можно подключиться к роутеру и узнать пароль, каким бы длинным и сложным он ни был. Вообще WPS — это огромная дыра в безопасности. На своем оборудовании я всегда его отключаю, а потом еще проверяю WiFi-сканером, действительно ли WPS выключен.

Я перехватил хендшейк. Что с ним делать?

Четырехстороннее рукопожатие записывается скриптом Wifite2 в файл с расширением .cap.

Захват классического хендшейка WPA

TCPdump, Wireshark, Nmap и другие программы используют формат .pcap. Хендшейк PMKID будет иметь формат .16800.

По умолчанию Wifite использует для подбора паролей Aircrack-ng. Он отправляет команду вида

aircrack-ng yourhandshake.cap -w /yourwordlist.txt

| 1 | aircrack-ng yourhandshake.cap-wyourwordlist.txt |

В простейших вариантах этого достаточно, однако чаще приходится конвертировать хендшейки с помощью hcxtools, чтобы скормить одной из продвинутых утилит для перебора паролей. Например, John the Ripper или hashcat.

Мне больше нравится hashcat. Для работы с ней нужно конвертировать .cap в формат .hccapx. Сделать это можно также онлайн или локально утилитой cap2hccapx. В последнем случае придется скачать исходник и скомпилировать его.

wget https://raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c

gcc -o cap2hccapx-converter cap2hccapx.c

|

1 |

wget https//raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c gcc-ocap2hccapx-converter cap2hccapx.c |

Полученный исполняемый файл cap2hccapx-converter удобнее закинуть в /bin, чтобы затем обращаться к нему откуда угодно.

<span class=”pln”>mv cap2hccapx</span><span class=”pun”>-</span><span class=”pln”>converter </span><span class=”pun”>/</span><span class=”pln”>bin</span>

| 1 | <span class=”pln”>mv cap2hccapx<span><span class=”pun”>-<span><span class=”pln”>converter<span><span class=”pun”><span><span class=”pln”>bin<span> |

Успешный взлом пароля WiFi в hashcat по хендшейку WPA2

Точно так же брутятся хеши PMKID. Просто нужно явно указать hashcat тип хендшейка и словарь.

hashcat64 -m 2500 -w3 Beeline.hccapx “wordlist\wpadict.txt” # Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx

hashcat64 -m 16800 -w 3 RT-WiFi.16800 “wordlist\rockyou.txt” # Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt

|

1 |

hashcat64-m2500-w3 Beeline.hccapx”wordlist\wpadict.txt”# Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx hashcat64-m16800-w3RT-WiFi.16800″wordlist\rockyou.txt”# Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt |

Брут PMKID в hashcat

Что делать, если ваш wi-fi взломали

1 Измените пароль веб-интерфейса на сложный

Всегда есть вероятность, что взлом вашей беспроводной сети начался с получения доступа к настройкам через веб-интерфейс. Такое может произойти в нескольких случаях:

- если в настройках НЕ запрещён вход в веб-интерфейс из Интернета;

- если злоумышленники сначала получили ключ безопасности, а затем, уже находясь в локальной сети, подобрали пароль к веб-интерфейсу.

Если злоумышленники владеют паролем от веб-интерфейса, то изменение других настроек без изменения самого пароля веб-интерфейса не имеет никакого смысла. Если вам не требуется администрировать роутер удалённо, отключите возможность удалённого входа.

2 Установите тип безопасности WPA2-PSK (WPA2 Personal Key) и тип шифрования данных AES.

Система безопасности WPA2 надёжнее, чем WPA и намного надёжнее, чем WEP. Тип шифрования AES позволяет передавать данные на более высокой скорости.

Вот так выглядит настройка в роутерах TP-Link:

А так — в роутерах D-Link:

3 Смените ключ безопасности сети на сложный (на предыдущей картинке это Network Key).

4 Сделайте вашу беспроводную сеть скрытой. Зайдите в настройки роутера и выключите вещание SSID в эфир.

В роутерах TP-Link нужно снять галку Enable SSID Broadcast:

В роутерах D-link нужно установить галку Enable Hidden Wireless:

5 Измените имя вашей беспроводной сети.

После выключения вещания SSID измените сам SSID. Теперь для подключения к вашей Wi-Fi сети понадобится знать не только ключ безопасности, который играет роль пароля, но и само имя сети, которое будет играть роль логина. Логин = скрытый SSID Пароль = ключ безопасности 6 Включить фильтрацию MAC-адресов Подключаться к сети смогут только те компьютеры, чьи MAC-адреса будут внесены в белый список. Внесите в список разрешённых устройств MAC-адреса ваших устройств: ноутбуков, смартфонов, планшетов.

6 Отключите WPS.

Как уже неоднократно упоминалось, технология Wi-Fi Protected Setup имеет уязвимость. И если она включена на вашем роутере, злоумышленнику будет проще его взломать.

Отключение WPS в устройствах D-Link:

В устройствах TP-Link WDS может называться QSS:

Способы защиты Wi-Fi сети от взлома

Защитить свой интернет от желающих взломать его возможно, если установить надежный пароль. Напомним, большинство программ для взлома использует методы перебора, поэтому код с цифрами и буквами длиной более 10 символов считается надежным

Ключи типа 11111аааааа во внимание не берутся

При создании точки доступа предпочтительны новые типы шифрования данных, так как старые WEP и TKIP дешифруются как раз при помощи перехвата пакетов. Использовать нужно новые технологии WEP2 или другие в зависимости от типа роутера. Если модем старый, и нет возможности применения иного шифрования данных, необходимо установить надежный пароль и поставить максимальное количество пользователей. Если известно, что дома Wi-Fi применяют только ноутбук и два телефона, значит, ставится число пользователей «три». Больше к сетевому каналу никто не подключится.

Как узнать пароль от «вай-фая» на телефоне от чужой сети

При помощи специального софта есть возможность запросто узнать пароль от чужого маршрутизатора и «вай-фай» сети. Для этого применяются методы взлома и по понятным причинам, без ведома хозяина, это противоправные действия. Но вопрос не в этике или моральных принципах: сделать это вполне реально, причем не особо утруждаясь. Таких приложений великое множество в Google Play, несмотря на кажущуюся незаконность подобных действий.

WiFi unlocker

Лучшее, по мнению пользователей, приложение для этих целей. Оно доступно на разных языках, есть и полностью русскоязычная версия. Как указано в описании к приложению, принцип его действия заключается в восстановлении заводских кодов, что позволяет подобрать ключи безопасности к «вай-фай». Но если отбросить все сантименты, unlocker — банальный взломщик паролей, делает он это просто виртуозно в радиусе километра. Wifi Unlocker имеет простой и удобный интерфейс, эффективно функционирующий генератор, но если сталкивается с серьезной защитой, потребуется несколько попыток для подключения.

Для подсоединения к закрытым «вай-фай» сетям нужно открыть Wifi Unlocker простым касанием по иконке. Выбрать из списка нужное имя сети и нажать на него.

В перечне беспроводных сетей указывается mac-адрес устройства и уровень шифрования. Программа быстро подберет ключ доступа, на это потребуется несколько минут. При наличии слабых паролей – несколько секунд. После сканирования выбранного подключения ПО выдаст Пин-код:

Применяя этот ключ, пользователь способен подсоединиться к чужой беспроводной сети «вай-фай».

После успешного подключения данные сохраняются в памяти программы. И при следующей попытке связаться с глобальной сетью нет нужды еще раз проходить весь этап. Достаточно просто выбрать «знакомую»:

Пользоваться ею возможно не только для взлома. Unlocker — продвинутый менеджер соединений, многофункциональный, при этом использует немного ресурсов.

WiFi hack password

Hack Wifi Password — это приложение, работающее по тому же принципу, что и Wifi Unlocker, но сильно уступающее ему по эффективности. Знающие пользователи называют его посредственным взломщиком «вай-фай» сетей, редко справляющимся с поставленной задачей. Для этого он слишком устаревший, способный путем простого перебора вычислить пароль на доступ к беспроводной сети. Hack Wifi Password при подборе кодов использует наиболее известные: password, pass, 123456, или 1234 и так далее. Запустить приложение и выбрать необходимую беспроводную сеть «вай-фай»:

Далее запустится процесс подбора пароля:

Если взлом прошел успешно, пользователь будет подключен к данной сети.

Работает Hack Wifi Password без лоска, но достаточно просто, пытаясь «отгадать» пароль к сети «вай-фай» путем сопоставления наиболее популярных ключей доступа, как говорится, методом тыка. Для этих целей его база данных располагает полутысячей часто использующихся паролей к Wi-Fi. Приложение сработает лишь тогда, если один из паролей значится в списке, если же его там нет, оно окажется совершенно бесполезным, безрезультатно потратится масса времени.

https://youtube.com/watch?v=mIlWRoU5tIk

Взлом «админки» роутера / Habr

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset. И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если вы пингвин

у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам). Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

Открываем терминал. Вводим:

Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги: Ну вот так как-то:

Второй вариант: Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом? Нас встречает форма на сайте:

Такой метод авторизации — http-post-form

, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные. В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium). Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс… для чего увидим позже… Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log

.

Вводим ложные логин и пароль…

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд. Переходим во вкладочку HEADERS

ищем строку:

Отрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA

и изменяем режим отображения на VIEV SOURCE

.

Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

Выбираем:

и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

Вводим команду:

Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует. 374

162.4k 374

374

162.4k 374

Способ для телефона – WIBR

Как вы поняли, утилита из BackTrack 5 Live CD подбирает пароль тупым брутфорсом, то есть перебором всех возможных вариантов.

Поэтому она и работает настолько долго. Программа WIBR для мобильных устройств действует по тому же принципу.

В большинстве случаев она будет работать быстрее, чем BackTrack 5 потому что сейчас смартфоны мощнее большинства компьютеров.

У них больше оперативной памяти. Все упирается именно в это.

Бывают случаи, когда лучше все-таки воспользоваться компьютером. В общем, смотрите по объему ОЗУ.

А чтобы воспользоваться WIBR,

сделайте вот что:

- После этого нажмите кнопку «Добавить сеть» в главном меню. Выберете ее из списка доступных подключений.

Рис. 4. Кнопка добавления сети в WIBR

Вы увидите, как начинается подбор пароля. На экране будет указано, сколько вариантов уже было введено, какой из них пробуется сейчас и сколько еще осталось (это число постоянно меняется, так что ориентироваться на него не стоит). Чтобы прекратить процесс, нажмите кнопку «Пауза». Потом можно будет продолжить.

Рис. 5. Процесс подбора в WIBR

Если удастся подключиться, то есть ключ будет выбран удачно, появится сообщение «Тест ПРОЙДЕН»

Обратите внимание на строку «Текущий пароль». Это и будет ключ, который вам нужен для подключения

Рис. 6. Результат процесса WIBR

В общем, чтобы воспользоваться WIBR, вам необходимо просто установить программу, выбрать точку доступа и ждать.

Вполне возможно, на весь процесс тоже понадобится 10 часов или больше. Нельзя исключать такой вариант.

Поэтому WIBR, как и другими программами, лучше пользоваться на мощных смартфонах и планшетах. Такие есть у Xiaomi и других китайских фирм.

Некоторые гики даже решают купить отдельный мощный телефон на AliExpress по невысокой цене, чтобы ломать пароли или выполнять другие «тяжелые» задачи.

Но это, разумеется, необязательно.

Переходим к следующему способу.

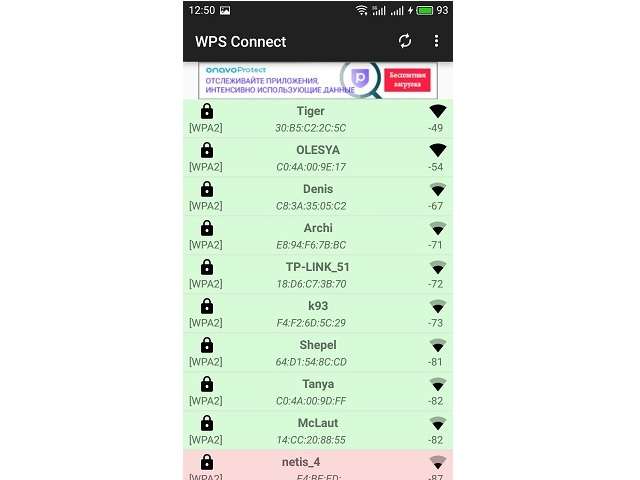

WPS Connect

Обратите внимание

Приложение является одним из наиболее популярных и результативных методов разблокировки Wi-Fi.

К сожалению, данная программа работает только с сетями, защищенными по стандарту WPS (Wi-Fi Protected Setup). Скачав ее с Google Play, выполните следующую последовательность действий для проверки работоспособности взлома:

- Выполните запуск утилиты, нажав на соответствующую иконку.

- Нажмите на кнопку в правом верхнем углу, чтобы обновить список видимых сетей.

Выберите нужную точку Wi-Fi и проверьте доступные для нее пароли.

После того как необходимый код будет найден, произведите подключение.

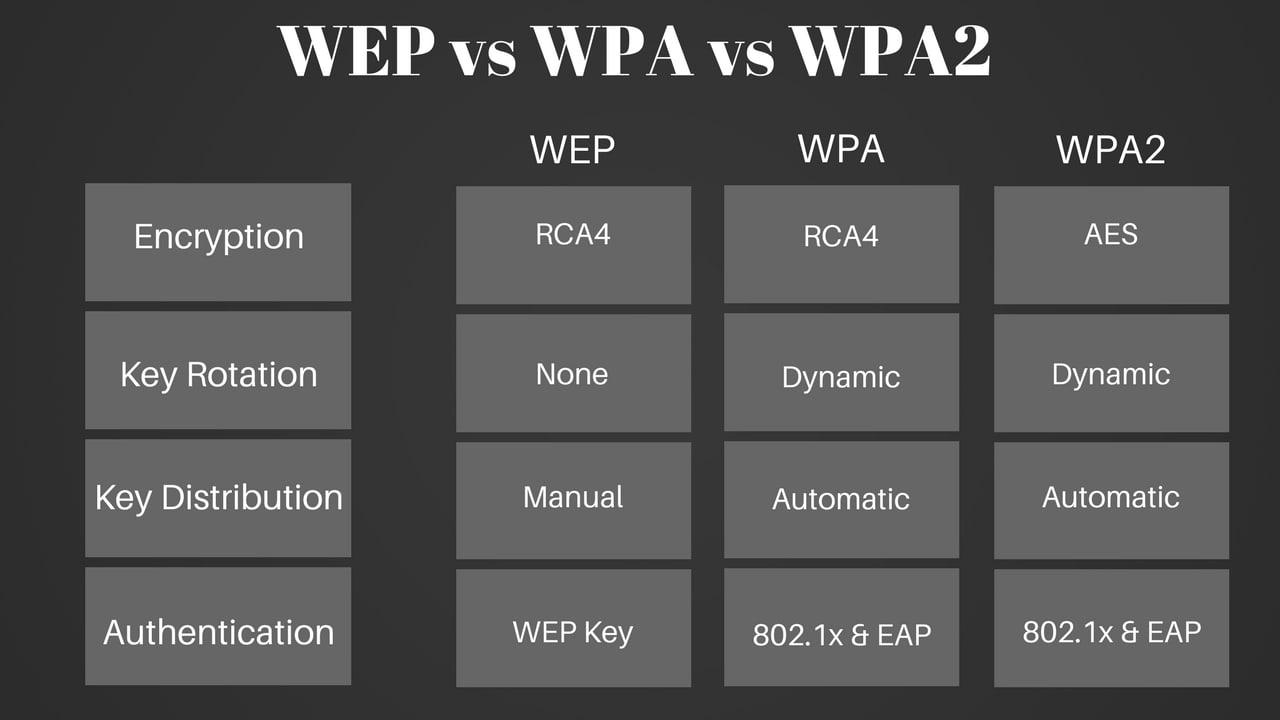

Какие бывают уровни защиты Wi-Fi

Как известно, беспроводная сеть бывает заблокированной, а бывает открытой. К открытому типу могут подключиться любые пользователи, достаточно будет только в настройках выбрать эту сеть как основную и подключиться к ней.

Но бывают и закрытые сети, которые блокируют вход «незваных» гостей. Связано это с тем, что иногда хозяина сетей хотят защитить свои данные, ведь часто по открытому вай-фаю происходит утечка данных, которая также может привести к тотальным последствиям. На закрытой же сети таких утечек практически не бывает, но как же взломать такую сеть, если утечка информации невозможна, да и она заблокирована – просит какой-то определённый пароль?

Как раз за пароль и отвечает за уровень защиты Вай-Фай. Как известно, если сеть защищена, то потребуется определенный пароль. Но от пароля и шифрования зависит не только то, как пользователь будет вводить его, но и сложность входа системы. На самом деле существует всего три типа шифрования:

- WPA;

- WPA2;

- WEP.

Стоит отметить, что каждый тип шифрования имеет как и свои плюсы, так и свои минусы. Стоит разобрать каждый подробнее.

Защита WPA/WPA2

Это две сети наиболее является надежными и современными. Первый тип – это WPA. Он отличается от своего собрата тем, что появился первым, то есть он достаточно надежен и совместим с другими системами, обеспечивает надежное шифрование. Злоумышленникам сложно получить доступ к такой сети, так как на ней, как правило, устанавливаются достаточно сложные настройки, которые практически невозможно угадать, а даже если и получиться, то система несколько раз проверит состояние, нежели разрешить вход.

Второй – это WPA2. Это доработанная версия своего брата. Поддерживает разные типы шифрования и на данный момент считается лучшим вариантом, если обстоит проблема с тем, что необходимо подключить сеть. Имеет 2 вида:

- Personal;

- Enterprise.

Стоит отметить, что большинство пользователей выбирают первый вариант защиты, так как для него необходимо задать только пароль и использовать его в том случае, когда необходимо подключаться к сети. Пароль сохраняется в устройстве, а если что, то его можно посмотреть, сменить. Достаточно популярный вариант, которые пользователи любят, часто настраивают и пользуются.

Для дома подойдёт именно он.

Второй вариант- это достаточно сложный метод, который позволяет обеспечить такой безопасное подключение, что ни один злоумышленник не сможет его разблокировать. Связно это прежде всего с тем, что такие пароли устанавливают именно в офисах, где утечка информации может привести к взлому всей системы в целом. Это не нужно допускать, поэтому данный тип также любыми офисными экспертами, банками.

Выбрав способ аутентификации, можно настроить его таким способом, который легче всего. Стоит отметить, что если человек попытается взломать Вай-Фай вида Enterprise, то у него вряд ли что-то получится. Система достаточно надежна и требует огромного вмешательства.

Защита WEP

Это самый устаревший и небезопасный метод шифрования, который н только просто взломать, но и на нем часто происходит утечка важной информации. Достаточно просто с таким типом узнать скрытую и личную информацию об обладателе

Это самый первый метод, который был предложен. Стоит отметить, что этот режим уже давно не пользуется популярностью. Связано это как раз с тем, что появились более безопасный и высокотехнологичные методы защиты.

Конечно, он имеет место быть, потому что устанавливать его достаточно просто, не нужно создавать определенные настройки, но если пользователь хочет защитить не только свои данные, но и свою сеть, то он должен выбирать один из двух вышеперечисленных. Они обеспечат надежное и современное шифрование.

Что Вам Понадобится Для Взлома

Для демонстрации атаки WPS Pixie-Dust мы выбрали фреймворк по аудиту беспроводных сетей под названием Airgeddon. Интегрирование большого количества инструментов для взлома в одно место хорошо подходит для начинающих, Airgeddon позволит вам выбрать и настроить вашу беспроводную карту, найти и загрузить привязку данных из ближайших сетей, атаковать выбранные сети – и все это в одном фреймворке.

При использовании Airgeddon’а есть некоторые нюансы: в промежутке между модулями разведки и атаки от вас требуется готовность открыть несколько окон терминала в GUI рабочего стола. Если вы используете SSH, чтобы получить доступ к вашему Kali устройству, то скорее всего вам понадобится выбрать уязвимые сети, используя команду wash, встроенную в Reaver, и вручную загрузить данные в Bully.

В отличии от Reaver и Bully, с которыми разные беспроводные карты работают по-разному (с чем-то лучше, с чем-то хуже), Airggedon позволяет вам загружать цельные данные между двумя скриптами и помогает найти то самое местечко для вашей беспроводной карты, учитывая используемый модуль атаки и цель, которую вы атакуете.

Для использования модуля Bully в Airgeddon требуется работать с Kali Linux или с другого поддерживающего дистрибутива. Перед началом убедитесь, что ваш Kali Linux полностью обновлен, так как вам потребуется установка нескольких пакетов для работы.

Вам также потребуется беспроводной сетевой адаптер пригодный для пакет-инъекций и для режим беспроводного мониторинга. Мы рекомендуем Panda PAU09.

И наконец, убедитесь, что у вас есть разрешение от владельца сети, на которой вы собираетесь испытывать фреймворк. Этот инструмент может работать очень быстро, так что если сеть просматривается, то вы оставите следы в логах.

Вай фай рыбалка (фишинг)

Этот метод обмана ради получения пароля используют нечасто. Суть заключается в посещении фишинговой страницы (страница двойник), пользователь, зайдя на эту страницу, ведет свой password и login. Так легко и просто взломщик узнает ваши данные. Для получения секретных данных о сети Wi Fi взломщики часто прибегают к помощи утилиты WiFiPhisher.

В использовании WiFiPhisher просто, необходимо:

- Делаем настройку HTTP, HTTPS.

- Сканируем wlan0 и wlan1, пока не подключится.

- Выслеживание DHCP и вывод IP address.

- Выбираем вайфай точку.

- Делаем копию точки доступа, прописываем аналогичное название сети. Реальная точка доступа будет хуже работать, из-за этого пользователь подключится к вашему клону.

- Браузер попросит пользователя ввести login, password. Таким образом секретные данные попадают в руки взломщика.

Признаки взлома Wi-Fi

Следующие тревожные звоночки могут означать, что ваш вай фай взломан.

1. Периодически падает скорость доступа в Интернет

Если снизилась скорость загрузки страниц в браузере или онлайн видео периодически тормозит.

2. Все устройства (ноутбук, смартфон, планшет) отключены от Wi-Fi сети, но на роутере активно мигает индикатор Wi-Fi

Прежде, чем верить данному признаку, убедитесь, что на всех устройствах точно выключен Wi-Fi.

3. В настройках роутера отображается неизвестный клиент DHCP

Зайдите в настройки роутера и проверьте, нет ли в списке неизвестных вам клиентов DHCP:

Читайте полную статью: Как узнать, кто подключён к моему Wi-Fi?

Редкие признаки того, что ваш вай-фай взломали

4.Невозможно зайти в настройки роутера

Есть доля вероятности, что кто-то сменил пароль.

5. Невозможно подсоединиться к беспроводной сети

Кто-то изменил SSID или ключ безопасности беспроводной сети.

Однако, всё же такие варианты возможны, если целью злоумышленника было просто создать неудобства владельцу точки доступа или роутера.