Как отключить uac на windows 7, 8, 10 — инструкция от averina.com

Содержание:

Насколько загромождена вкладка «Сведения» в диспетчере задач?

Спасибо, что нашли время, чтобы прочитать самый длинный урок, который я написал! Когда я наконец-то закончил писать, я обнаружил, что вкладка « Детали » была загромождена различными колонками, которые я продолжал добавлять и скрывать. Мы знаем, что обширная подробная информация, доступная на этой вкладке, неоценима для опытных пользователей и агентов технической поддержки, но есть ли кто-нибудь, у кого на самом деле открыто хотя бы половина из 46 столбцов на вкладке « Сведения » диспетчера задач ? Если вы там, сообщите нам, и, возможно, мы все сможем найти новые способы использования этой вкладки для максимальной эффективности.

What is UAC?

If you’ve ever used a Windows device, you’ll have encountered the User Account Control or UAC prompt. At its essence, it is a request from the OS to the user for them to confirm if a given app should be allowed to have certain permissions on the device.

UAC was initially rolled out as part of Windows Vista in an effort to restrict system-wide changes to a minimum, and to allow only admin accounts to give and take away these permissions. Usually, software won’t be needing access to your system paths, because of this, Windows only allows them to do this in user context. This has the benefit of bolstering security compared to systems such as Windows XP.

In Windows Vista onwards any software that wants to write to any system path will immediately fail to execute. If a program needs this in order to function, which can happen when getting a new update, then a UAC prompt will pop up and ask the user if that software should be allowed to make the changes it wants to.

The introduction of the UAC prompt revolutionized parts of Windows security and data management. In a world without the UAC prompt, there could be a piece of software capable of writing anywhere on the device unchecked. That software would then be able to go on and damage and corrupt any files or data that the malicious agent that made it would want. It could stop other software on the device from working at the click of a button, as well as download and remove any other software from the device. In essence, it would enable malicious software to take complete control over a device. Previously, personal user data was also quite disorganized, belonging to a variety of sub-directories rather than the cohesive system it has today.

Выбор типа оптимизации

На данный момент существует пять видов «Универсальных кампаний» в зависимости от оптимизации. Выбирать вид нужно, основываясь на маркетинговых целях, которые вы преследуете.

- СPI — кампании с оптимизацией на установку. В этом случае алгоритм ориентируется только на максимальное количество установок. Такой подход, к счастью, уходит в прошлое, а рекламодатели работают на более глубокие показатели. Например, как часто пользователь использует приложение.

Такие кампании работают, если ваш продукт только появился на рынке, вам нужно наработать большую базу пользователей, понять, как они будут действовать внутри приложения. - CPA (Install + Event) — кампании с оптимизацией на установку и дальнейшее событие. При выборе такого типа оптимизации алгоритм будет подбирать для вашего приложения ту аудиторию, которая с большей вероятностью не только установит его, но и сделает целевое действие, например, платёж.

Такой подход хорошо работает, если рекламодателю нужен не только объём, но и качество трафика, а также показатель retention. Есть достаточно большое количество пользователей, и рекламодатель хочет более тесного взаимодействия с новой аудиторией. - CPA (Event) — кампании с оптимизацией на событие. В этом случае оптимизатор может давать в несколько раз меньше установок (по сравнению в предыдущими видами оптимизации), зато конверсия в действие будет гораздо выше.

Подходит для разных сфер бизнеса, где действия внутри приложения очень важны и приносят большую прибыль. Например, если вы продаёте высокомаржинальные, но дорогостоящие продукты для вас нет смысла привлекать нецелевую аудиторию и платить за установки, которые не дают продажи. - ROAS (beta) — кампании с оптимизацией на возврат инвестиций. Этот вид оптимизации пока находится в бета-версии и доступен только по запросу.

- LTV (beta) — кампании с оптимизацией на привлечение определённого типа пользователей согласно их «ценности». Доступен только через персонального менеджера Google.

Последние два типа кампаний можно условно объединить в UAC Value — кампании с автоматизированной оптимизацией по ценности клиента. Такая оптимизация позволит рекламодателям действительно качественно, глубоко и детально прорабатывать каждый сегмент аудитории приложения.

При запуске кампаний нужно чётко понимать LTV каждого пользователя для бизнеса, делить их на сегменты по степени значимости и обращаться к каждой группе с уникальным предложением.

Сейчас мы в Artics Internet Solutions чаще используем кампании вида CPA (Install + Event), так как они позволяют получать высокие количественные и качественные показатели: большой объём установок по приемлемой цене и с показателями лояльности пользователей, близким к показателям установок с органического трафика.

Отдельно напрашивается вопрос о возможности работать с ремаркетингом, но, к сожалению, внутри UAC для любого вида оптимизации этой функции пока нет, но она должна появиться в 2018 году.

Запрос высоты

Программа может запрашивать повышение несколькими способами. Один из способов для разработчиков программ — добавить в XML-документ раздел requiredPrivileges, известный как манифест , который затем встраивается в приложение. Манифест может указывать зависимости, визуальные стили, а теперь и соответствующий контекст безопасности:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0">

<v3:trustInfo xmlns:v3="urn:schemas-microsoft-com:asm.v3">

<v3:security>

<v3:requestedPrivileges>

<v3:requestedExecutionLevel level="highestAvailable"/>

</v3:requestedPrivileges>

</v3:security>

</v3:trustInfo>

</assembly>

Установка атрибута level для requiredExecutionLevel на «asInvoker» заставит приложение работать с токеном, который его запустил, «highAvailable» представит запрос UAC для администраторов и запустится с обычными ограниченными привилегиями для стандартных пользователей, а «requireAdministrator» потребует повышения прав. . Как в режиме highAvailable, так и в режиме requireAdministrator, отсутствие подтверждения приводит к тому, что программа не запускается.

Исполняемый файл, помеченный как » » в своем манифесте, не может быть запущен из процесса без повышенных прав с использованием . Вместо этого будет возвращен. или должен использоваться вместо него. Если не указан, то диалоговое окно будет отображаться как мигающий элемент на панели задач.

Не рекомендуется проверять манифест исполняемого файла, чтобы определить, требует ли он повышения прав, поскольку повышение прав может потребоваться по другим причинам (установка исполняемых файлов, совместимость приложений). Однако можно программно определить, требуется ли для исполняемого файла повышение прав, используя и задав для параметра значение . Если требуется отметка, то будет возвращено. Если повышение не требуется, будет возвращен успешный код возврата, после чего можно будет использовать его для вновь созданного приостановленного процесса. Однако это не позволит обнаружить, что исполняемый файл требует повышения прав, если он уже выполняется в процессе с повышенными правами.

Новый процесс с повышенными привилегиями может быть порожден из приложения .NET с помощью команды » «. Пример с использованием C # :

System.Diagnostics.Process proc = new System.Diagnostics.Process(); proc.StartInfo.FileName = "C:\\Windows\\system32\\notepad.exe"; proc.StartInfo.Verb = "runas"; // Elevate the application proc.StartInfo.UseShellExecute = true; proc.Start();

В «» родном приложении Win32 этот же глагол можно добавить к оператору or call:

ShellExecute(hwnd, "runas", "C:\\Windows\\Notepad.exe", , , SW_SHOWNORMAL);

В отсутствие конкретной директивы, указывающей, какие привилегии запрашивает приложение, UAC будет применять эвристику , чтобы определить, нужны ли приложению права администратора. Например, если UAC обнаруживает, что приложение является программой установки, по таким подсказкам, как имя файла, поля управления версиями или наличие определенных последовательностей байтов в исполняемом файле, при отсутствии манифеста предполагается, что приложению требуется администратор. привилегии.

Почему стоит отключить User Account Control?

- Во-первых, он всем надоедает. Бесконечно вылезают окна с вопросом, хотим ли мы запустить то или иное приложение, а бывают даже такие ситуации, когда для запуска софта приходится кликать по одинаковым окнам несколько раз, что жутко бесит. Мало того, при включенном UAC программы выполняются с ограниченным доступом и если нам по мере использования понадобятся права администратора, то софтину придется перезапускать.

- Во-вторых, он бесполезен, хотя бы потому, что когда вылезает окно с запросом, пользователи в автоматическом режиме нажимают \”ДА\”, даже не читая, что там написано. Эти тупые окна до того всем надоели, что никто уже в принципе не смотрит на эти предупреждения. Это происходит интуитивно на подсознательном уровне и даже если там будет такой вопрос: \”Форматировать все диски и перезагрузить компьютер?\” – юзер нажмет \”ДА\”.

- В-третьих, пользы от этих запросов вообще никакой. Разработчики троянов и различной малвари уже давно научились обходить стандартные средства защиты Windows, сколько бы они не обновлялись. И вообще, Microsoft – это не антивирусная лаборатория, поэтому ни о какой хорошей защите не может идти и речи. Весь этот UAC, Smart Screen и Windows Defender это всего лишь игрушки, которые сделаны для того, чтобы операционная система не загнулась сразу же после первого подключения к Интернету.

Настройка инструмента UAC

Существует 4 основных состояния, в которых служба может работать:

- Постоянные уведомления – самый активный режим, в этом случае окно оповещения появляется поверх всех окон, и реагирует как на программы, так и на процессы. Без вашей реакции невозможно продолжить работу.

- Уведомления о действии программ – в этом режиме вы будете получать меньше оповещений, так как они будут приходить только от программ. Если вы самостоятельно вносите изменения, то оповещения не будет.

- Предупреждения только об изменениях в критических файлах – данный вариант является «программой минимум» для всех, так как оповещает об изменениях или о попытке внести изменения в критически важные системные файлы.

- Отсутствие уведомлений – отключение работы. Этот режим не рекомендуется, так как вы перестанете контролировать ситуацию со внесением изменений в работу вашего компьютера.

Всё это настраивается по клику на «Настройка выдачи таких уведомлений» в окошке, которое оповещает вас:

Также это можно настроить в «Конфигурация системы» через Панель управления, в разделе Сервис:

Здесь вам нужно найти параметр «Настройка контроля учётных записей», в этом же разделе производится и отключение службы. Далее перед вами откроется визуальный интерфейс, где вы должны передвинуть ползунок:

Обратите внимание, что это н просто настройка уведомлений, это настройка работы всего сервиса – то есть, если вы отключите уведомления, то вместе с этим отключится и защита. Поэтому, не отключайте уведомления, если вы не хотите остаться без надежного инструмента, который блокирует нежелательные процессы и предотвращает критические проблемы

Вы можете открыть это окно настроек вызвав команду UserAccountControlSettings.exe через интерфейс Выполнить. Для этого используйте комбинацию горячих клавиш WIN+R, а далее введите UserAccountControlSettings.exe и нажмите кнопку Enter. В результате у вас откроется тоже самое окно настроек.

Функции

Управление учетными записями пользователей запрашивает учетные данные в режиме безопасного рабочего стола , где весь экран временно затемнен, Windows Aero отключена и только окно авторизации на полной яркости, чтобы представить только пользовательский интерфейс с повышенными правами (UI). Обычные приложения не могут взаимодействовать с Secure Desktop. Это помогает предотвратить спуфинг, например наложение другого текста или графики поверх запроса на повышение высоты, или настройку указателя мыши для нажатия кнопки подтверждения, когда это не то, что предполагал пользователь. Если административные действия происходят из свернутого приложения, запрос защищенного рабочего стола также будет минимизирован, чтобы предотвратить потерю фокуса . Можно отключить Secure Desktop , хотя это нежелательно с точки зрения безопасности.

В более ранних версиях Windows приложения, написанные с предположением, что пользователь будет работать с правами администратора, испытывали проблемы при запуске с ограниченными учетными записями пользователей, часто из-за того, что они пытались писать в общесистемные или системные каталоги (например, программные файлы ) или реестр. ключи (особенно HKLM ). UAC пытается смягчить это с помощью виртуализации файлов и реестра , которая перенаправляет записи (и последующие чтения) в расположение для каждого пользователя в профиле пользователя. Например, если приложение пытается выполнить запись в каталог, такой как «C: \ Program Files \ appname \ settings.ini», в который у пользователя нет разрешения на запись, запись будет перенаправлена в «C: \ Users \ username. \ AppData \ Local \ VirtualStore \ Program Files \ appname \ settings.ini «. Функция перенаправления предоставляется только для 32-разрядных приложений без повышенных прав и только в том случае, если они не включают манифест, запрашивающий определенные привилегии.

Есть ряд настраиваемых параметров UAC. Можно:

Требовать от администраторов повторного ввода пароля для повышения безопасности,

Требовать от пользователя нажатия Ctrl + Alt + Del как часть процесса аутентификации для повышения безопасности;

Отключить только виртуализацию файлов и реестра

Отключить режим одобрения администратором (UAC запрашивает администраторов) полностью; обратите внимание, что, хотя это отключает диалоговые окна подтверждения UAC, это не отключает встроенную функцию LUA Windows , а это означает, что пользователи, даже те, которые отмечены как администраторы, по-прежнему являются ограниченными пользователями без истинного административного доступа.

Окна командной строки , запущенные с повышенными привилегиями, будут иметь префикс заголовка окна со словом «Администратор», чтобы пользователь мог определить, какие экземпляры запущены с повышенными привилегиями.

Различают запросы на повышение прав от подписанного исполняемого файла и неподписанного исполняемого файла; а если первое, то является ли издатель «Windows Vista». Цвет, значок и формулировка подсказок в каждом случае различаются; например, попытка передать большее чувство предупреждения, если исполняемый файл беззнаковый, чем в противном случае.

Функция «Защищенный режим» Internet Explorer 7 использует UAC для работы с «низким» уровнем целостности (стандартный пользовательский токен имеет уровень целостности «средний»; повышенный (администраторский) токен имеет уровень целостности «высокий») . Таким образом, он эффективно работает в изолированной программной среде, не имея возможности писать в большую часть системы (кроме папки временных файлов Интернета) без повышения прав через UAC. Поскольку панели инструментов и элементы управления ActiveX запускаются в процессе Internet Explorer, они также будут работать с низкими привилегиями и будут сильно ограничены в том, какой ущерб они могут нанести системе.

Summary

Everyone knows that applications are poorly built that run on Windows computers. The main reason for this is that applications write to protected system files, folders, and Registry locations. This requires users to be local Administrator or for another solution to be put in place. Placing user accounts into the local Administrators group to have the user successfully run their applications is not a good solution in any way. Depending on how the application is designed, UAC virtualization of files and Registry is an excellent solution. The files and Registry entries that are meant to go into these protected system locations are just virtualized, being placed in the user’s own personal profile. This helps protect the system, the network, and still allows the user to run the application.

If you would like to read the next part in this article series please go to Protecting System Files with UAC Virtualization (Part 2).

Post Views:

12,594

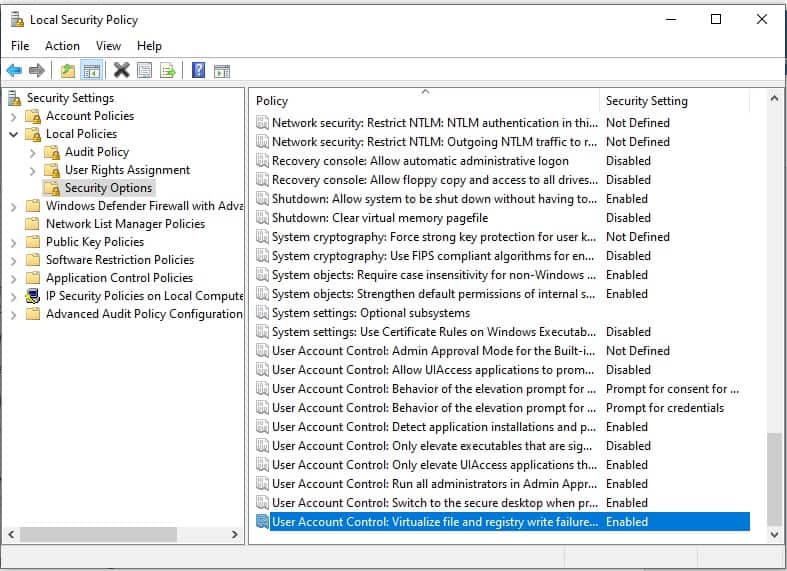

UAC virtualization in Windows 10

If you are running Windows 10 you might decide to search for your UAC virtualization setting and see whether the function is turned on.

In order to do this:

- Press the Windows button plus “R” to open a Run box.

- Type secpol.msc and press “OK” to open the Local Security Policy app.

- In the Local Security Policy window, expand Local Policies and click on Security Options in the left panel.

- Scroll down the list of policies in the main panel until you get to User Account Control: Virtualize file and registry write failures to per-user locations.

The status of this setting should be Enabled. If it isn’t:

- Double-click on the User Account Control line. A popup will appear.

- Click on the Enabled radio button.

- Click OK to close the popup.

Что такое контроль учетных записей

Windows UAC является мера безопасности он был выпущен в Windows Vista и начал сильно раздражать пользователей с момента появления Windows 7. Эта мера безопасности заключается в контроле программ, запускаемых на ПК, для предотвращения внесения несанкционированных изменений в систему.

Этот элемент управления учетной записью пользователя может обнаружить большое количество деятельность, которая может быть опасной для нашего ПК и, следовательно, будет переходить на экран подтверждения. Некоторые из основных:

- Программы, которые пытаются запустить от имени администратора.

- Попытки внести изменения в реестр Windows.

- Установщики или программы пытаются внести изменения в каталог Windows или Program Files.

- Изменения в правах пользователя или папки.

- Изменения в функциях безопасности Windows (Брандмауэр, Антивирус, UAC и т. Д.).

- Создать или удалить пользователей.

- Расписание задач.

- Восстановите или измените системные файлы.

- Установите драйверы или другие драйверы.

Единственное, что делает UAC, это заблокировать выполнение этих программ по умолчанию показывает пользователю окно, подобное следующему. В нем мы видим название программы, которую мы пытаемся запустить, редактор, который ее сформировал, и происхождение программы.

Если все правильно, просто нажав «Да», мы можем продолжить использование программы, без дальнейших препятствий. Если что-то не подходит, мы можем нажать «Нет», чтобы заблокировать выполнение указанного файла. Если мы администраторы, нам больше ничего не нужно делать. Но если мы являемся пользователями с ограниченным уровнем привилегий, нам нужно будет ввести учетные данные учетной записи администратора, чтобы унаследовать разрешения и продолжить.

уровни безопасности

В конфигурации UAC мы сможем найти различные уровни безопасности. Эти уровни позволят нам настроить уровень защиты, который мы хотим для нашего ПК, и в то же время найти баланс с предупреждениями, которые он нам показывает.

Эти уровни защиты от наименее защищенного до наиболее защищенного:

- Никогда не уведомляй меня : UAC отключен. Он не предупредит нас, когда программы попытаются установить в операционной системе или внести изменения в Windows. Этот вариант не рекомендуется.

- Уведомлять меня только тогда, когда приложение пытается внести изменения в компьютер (не затемнять рабочий стол) : это то же самое, что и следующая опция, с той разницей, что рабочий стол не затемнен, поэтому предупреждение может остаться незамеченным.

- Уведомлять меня только тогда, когда приложение пытается внести изменения на компьютере : Он уведомляет нас, когда программы пытаются внести изменения на компьютере, но не когда они пытаются изменить конфигурацию. Это рекомендуемый метод для обычного использования ПК.

- Всегда уведомлять меня : Окно контроля пользователя будет появляться всякий раз, когда мы пытаемся что-то установить или любая программа пытается внести изменения в конфигурацию оборудования. Это наивысший уровень безопасности UAC и рекомендуется при установке нового программного обеспечения и посещении неизвестных веб-сайтов. Это тот, который активирован по умолчанию.

Задачи, запускающие запрос UAC

Задачи, требующие прав администратора, вызовут запрос UAC (если UAC включен); они обычно отмечены значком щита безопасности с 4-мя цветами логотипа Windows (в Vista и Windows Server 2008) или двумя панелями — желтым и двумя синими (Windows 7, Windows Server 2008 R2 и новее). В случае исполняемых файлов на значок будет накладываться защитный экран. Следующие задачи требуют прав администратора:

- Запуск приложения от имени администратора

- Изменения общесистемных настроек

- Изменения файлов в папках, для которых у обычных пользователей нет разрешений (например,% SystemRoot% или% ProgramFiles% в большинстве случаев)

- Изменения в списке управления доступом (ACL) , обычно называемом разрешениями для файлов или папок.

- Установка и удаление приложений вне:

-

% USERPROFILE% (например , C: \ Users \ {авторизовались пользователя}) папки и ее подпапок.

- В большинстве случаев это% APPDATA%. (например, C: \ Users \ {зарегистрированный пользователь} \ AppData), по умолчанию это

- Microsoft Store .

- Папка установщика и ее подпапки.

-

% USERPROFILE% (например , C: \ Users \ {авторизовались пользователя}) папки и ее подпапок.

- Установка драйверов устройств

- Установка элементов управления ActiveX

- Изменение настроек брандмауэра Windows

- Изменение настроек UAC

- Настройка Центра обновления Windows

- Добавление или удаление учетных записей пользователей

- Изменение имени или типа учетной записи пользователя

- Создание новой учетной записи или удаление учетной записи пользователя

- Включение гостевой учетной записи (с Windows 7 по 8.1)

- Включение сетевого обнаружения, общего доступа к файлам и принтерам, общего доступа к общим папкам, отключения общего доступа, защищенного паролем, или включения потоковой передачи мультимедиа

- Настройка родительского контроля (в Windows 7) или семейной безопасности (Windows 8.1)

- Запуск планировщика заданий

- Резервное копирование и восстановление папок и файлов

- Слияние и удаление сетевых расположений

- Включение или очистка журнала в настройках удаленного доступа

- Запуск калибровки цвета

- Изменение удаленных настроек, защиты системы или дополнительных настроек системы

- Восстановление системных файлов из резервных копий

- Просмотр или изменение папок и файлов другого пользователя

- Запуск дефрагментации диска , восстановления системы или Windows Easy Transfer (с Windows 7 до 8.1)

- Запуск редактора реестра

- Выполнение оценки индекса производительности Windows

- Устранение неполадок при записи и воспроизведении звука, оборудовании / устройствах и энергопотреблении

- Изменение настроек питания, отключение функций Windows, удаление, изменение или восстановление программы

- Изменение даты и времени и синхронизация с сервером времени в Интернете

- Установка и удаление языков отображения

- Изменение Простота доступа административных настроек

Общие задачи, такие как изменение часового пояса, не требуют прав администратора (хотя изменение самого системного времени требует, поскольку системное время обычно используется в протоколах безопасности, таких как Kerberos ). Ряд задач, которые требовали прав администратора в более ранних версиях Windows, таких как установка критических обновлений Windows, больше не требуют прав администратора в Vista. Любую программу можно запустить от имени администратора, щелкнув ее значок правой кнопкой мыши и выбрав «Запуск от имени администратора», за исключением пакетов MSI или MSU, поскольку в силу их характера, если потребуются права администратора, обычно отображается запрос. Если это не удастся, единственный обходной путь — запустить командную строку от имени администратора и запустить оттуда пакет MSI или MSP.