Исправлено: ключ восстановления bitlocker не найден

Содержание:

- Как включить BitLocker

- Как включить BitLocker

- Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

- 5 ответов

- Bitlocker Windows 10, как разблокировать?

- Как включить шифрование данных на жестком диске?

- Как работает BitLocker?

- Офлайновые атаки

- Где хранить пароль восстановления и ключ восстановления?

- Работа с зашифрованным диском

- Как отключить BitLocker в Windows 10

- Можете ли вы использовать шифрование диска с помощью грубой силы BitLocker?

- Как найти потерянный ключ восстановления

- Лос-аламосский принцип

- Шифрование дисков

Как включить BitLocker

После проверки наличия микросхемы TPM на вашем компьютере выполните следующие действия, чтобы включить BitLocker:

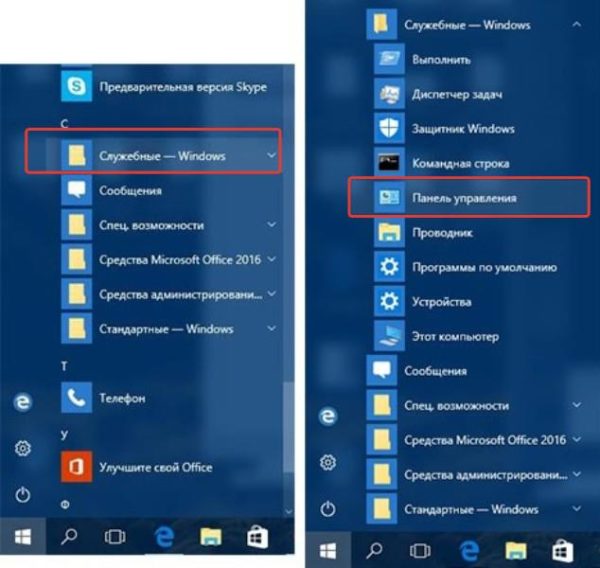

Шаг 1. Нажмите кнопку «Пуск». Найдите «Панель управления» в папке «Утилиты».

В меню «Пуск» откройте папку «Система-Windows», найдите и откройте «Панель управления»

Шаг 2. Щелкните «Система и безопасность».

В категории «Просмотр» выберите «Категория», щелкните раздел «Система и безопасность»

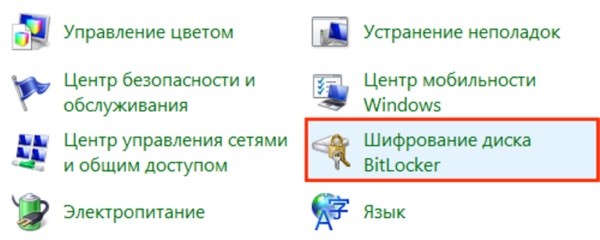

Шаг 3. Щелкните «Шифрование диска BitLocker».

Нажмите «Шифрование диска BitLocker»

Шаг 4. Затем щелкните текстовую ссылку «Активировать BitLocker».

Щелкните текстовую ссылку «Включить BitLocker»

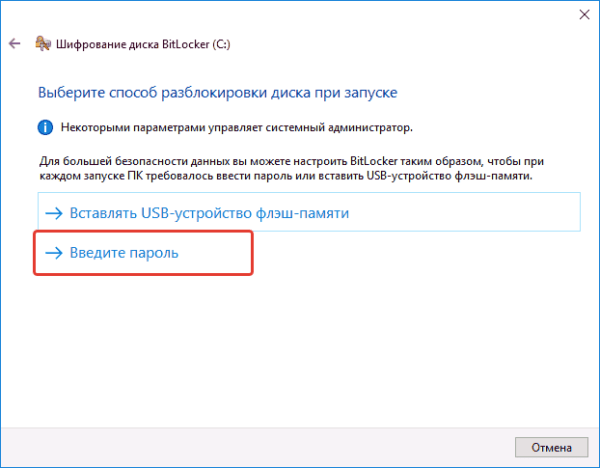

Шаг 5. Выберите способ разблокировки диска во время загрузки: вы можете вставить USB-накопитель или ввести пароль (мы выбрали второй способ, потому что он проще).

Выбираем один из способов разблокировки диска при запуске, например выбран метод “Введите пароль»

Шаг 6. Далее введите пароль, который будет использоваться при запуске Windows 10 для разблокировки диска (однако вы должны его хорошо запомнить). Затем нажмите «Далее».

Дважды введите пароль, нажмите «Далее»

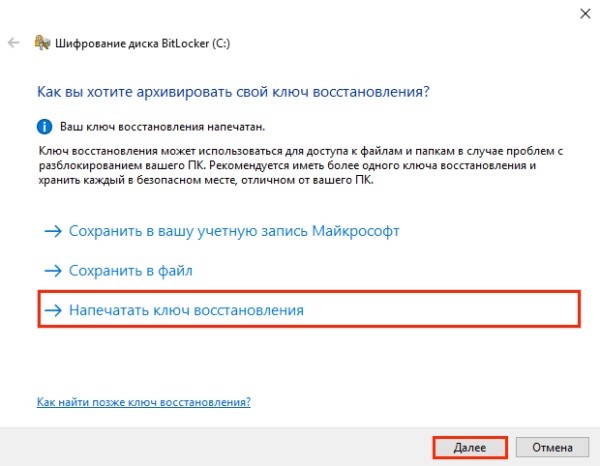

Шаг 7. Не бойтесь все забыть. Вам будет предложено несколько вариантов хранения ключа, которые помогут вам восстановить доступ к файлам:

- на бумаге.

- на флешке;

- в вашей учетной записи Microsoft;

- как файл;

Убедитесь, что вы выбрали наиболее подходящий для вас вариант, и сохраните ключ восстановления в надежном месте.

Выберите подходящий вариант для хранения ключа восстановления, нажмите «Далее»

Шаг 8. Нажмите Далее».

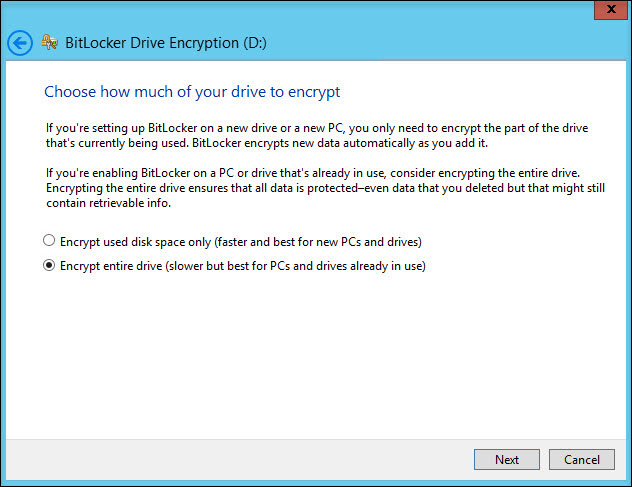

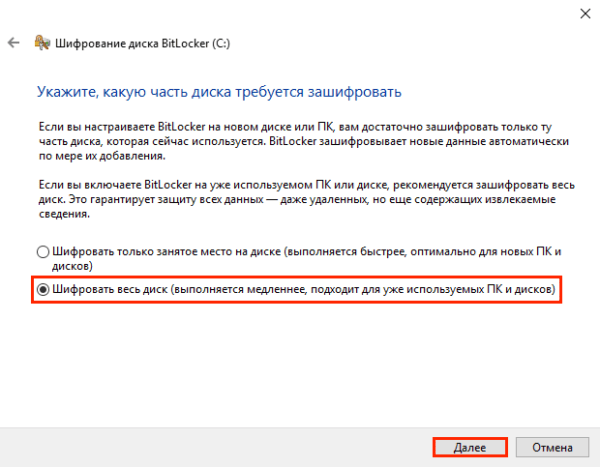

Шаг 9. Теперь выберите наиболее подходящий вариант шифрования.

Выберите нужный вариант шифрования, нажмите «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выберите «Новый режим шифрования» или «Режим совместимости», нажмите «Далее»

Шаг 11. Нажмите Далее».

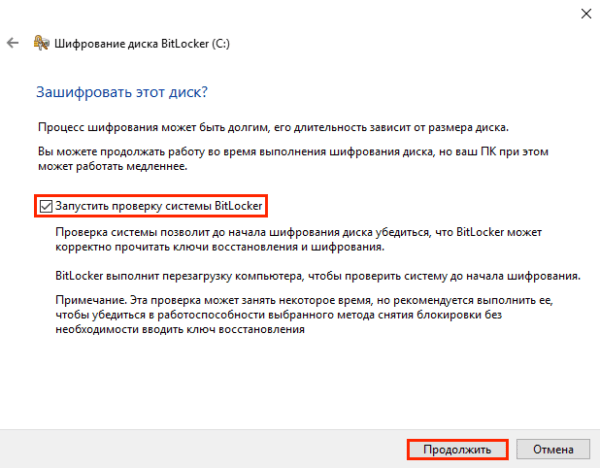

Шаг 12. Теперь установите флажок «Выполнить проверку системы BitLocker» и нажмите «Продолжить».

Установите флажок рядом с началом проверки системы BitLocker, нажмите «Продолжить»

Шаг 13. Все готово! Перезагрузите компьютер перед началом процесса шифрования.

Перезагрузите компьютер

Шаг 14. BitLocker запрашивает пароль для разблокировки диска. Введите его и нажмите «Enter».

Введите пароль, указанный при активации BitLocker, нажмите «Enter»

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Щелкаем на «Шифрование диска BitLocker»

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Нажимаем на текстовую ссылку «Включить BitLocker»

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Дважды вводим пароль, нажимаем «Далее»

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

Рассмотрим ситуацию, когда системный диск зашифрован с помощью Bitlocker, и по какой-то причине ваша Windows перестала загружаться (синий экран смерти, зависает при запуске, некорректные обновления и т.д.)

Попробуйте запустить среду восстановления Windows (она запустится автоматически, если Windows не загрузится 3 раза подряд). Если WinRE не работает, вы можете запустить свой компьютер с установочного диска Windows 10, аварийного диска MsDaRT или другого загрузочного диска. Чтобы запустить командную строку, выберите Устранение неполадок -> Дополнительные параметры -> Командная строка или нажмите Shift + F10.

В окне командной строки проверьте состояние всех дисков на вашем компьютере (именно так мы найдем зашифрованный диск Bitlocker):

управление-bde -status

В результате выполнения команды один (или несколько) дисков должен содержать следующий текст: «Шифрование диска BitLocker: том D». Итак, у вас есть зашифрованный диск D.

Разблокируем его, выполнив команду:

управление-bde -unlock D: -pw

Команда запросит пароль BitLocker:

Введите пароль, чтобы разблокировать этот том:

Если пароль правильный, появится сообщение:

Пароль успешно разблокировал том D:.

Ваш диск был расшифрован, и вы можете продолжить восстановление операционной системы.

Если вы хотите полностью отключить защиту диска BitLocker, запустите:

управление-bde -protectors -disable D:

Перезагрузите компьютер. Загрузочный диск теперь не зашифрован.

5 ответов

Итак, вы можете попробовать:

удалить диск, подключите его к другому компьютеру, способному читать Bitlocker диски, а затем использовать ключ восстановления, который вы должны были записать/резервное копирование на диск где-нибудь безопасно, чтобы разблокировать его.

Если у вас нет ключа восстановления, и отпирание обычно из шланга, то вы облажались. Поскольку ваши данные важны, я предполагаю, что у вас есть резервная копия. Восстановите его из этого состояния.

попробуйте перезагрузить компьютер без диска F: — отключите его, если он съемный. Как только компьютер включен и больше не висит, подключите F: back in и попробуйте использовать команду «manage-bde-off F:», о которой упоминал Акира выше.

это звучит как аппаратная проблема. Мое предложение состояло бы в том, чтобы сначала попытаться разблокировать диск с помощью утилиты manage-bde.

- открыть привилегированной командной строки

- тип manage-bde F: -status и посмотрите под » ключевые протекторы «для того чтобы обеспечить что» пароль » появляется.

- тип manage-bde F: -unlock -pw и введите пароль для разблокировки диска.

Если это не удается, я предлагаю попытаться разблокировать диск на другой машине в случае аппаратной проблемы на вашем первом компьютер. На компьютере должен быть установлен Win7. Кроме того, можно создать загрузочный DVD-диск WinRE (не WinPE), который также позволит управлять BitLocker и пытаться разблокировать диск. Инструкции для этого здесь здесь.

вы сказали, что ключ восстановления потерян, но если у вас есть восстановление password (48-значный номер, созданный во время установки BitLocker) диск можно восстановить с помощью средства командной строки repair-bde, входящего в состав Win7. Если компьютер был подключен к сети с помощью Active Directory, пароль восстановления был сохранен в AD и может быть восстановлен, связавшись с администратором AD.

другой, хотя и отчаянный метод может включать в себя инструмент восстановления системы, как, NTFS восстановить. При установке BitLocker на дисках необходимо выполнить резервное копирование ключа на съемный диск.

Если в вашем случае это было на редко используемом USB-накопителе, и вы просто удалили ключ с этого накопителя и с тех пор не использовали его много, можно было бы вытащить файл восстановления с помощью сканирования с помощью такого инструмента, как NTFS Восстановить.

Это абсолютный длинный выстрел, но отчаянный делает так же отчаянно.

Bitlocker Windows 10, как разблокировать?

Если компьютер потерян или украден, пароль не защитит данные. Вору даже не нужно заходить в систему — он просто удалит жесткий диск и подключит его к другому компьютеру.

Однако, если данные зашифрованы, их практически невозможно извлечь.

Итак, что можно защитить:

- клиентов от кражи личных данных;

- бизнес от требований, связанных с нарушениями конфиденциальности;

- репутацию.

Microsoft BitLocker обеспечивает простое шифрование данных дисков на компьютере. Таким образом, вы можете оставаться защищенным, если устройство или диск потеряны, или украдены.

Для начала сделайте следующее:

- перед выполнением любого из последующих методов проведите резервное копирование системы;

- проверьте, поддерживает ли Windows шифрование устройств.

Большинство ПК с версией системы 8.1 и выше (но не все) способны шифровать устройства. В основном новые компьютеры под управлением Windows 10 имеют эту функцию.

При входе в качестве администратора BitLocker шифрует только ваш диск.

Ключ восстановления загружается на серверы Microsoft. Он поможет восстановить важные файлы, если вы забудете пароль или не сможете зайти в систему.

Чтобы узнать, поддерживает ли ваш компьютер шифрование устройств, выполните следующие действия:

Шаг 1. Откройте приложение «Параметры» с помощью клавиш «Win+I».

Шаг 2. Выберите «Система», а затем перейдите на вкладку «О программе».

Шаг 3. Найдите раздел «Шифрования устройства» в нижней части окна. Если вы ничего не нашли, значит компьютер не поддерживает эту функцию. В ином случае вы увидите раздел, как на скриншоте ниже.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

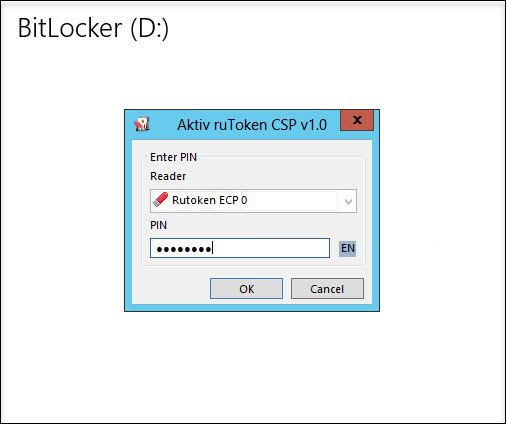

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

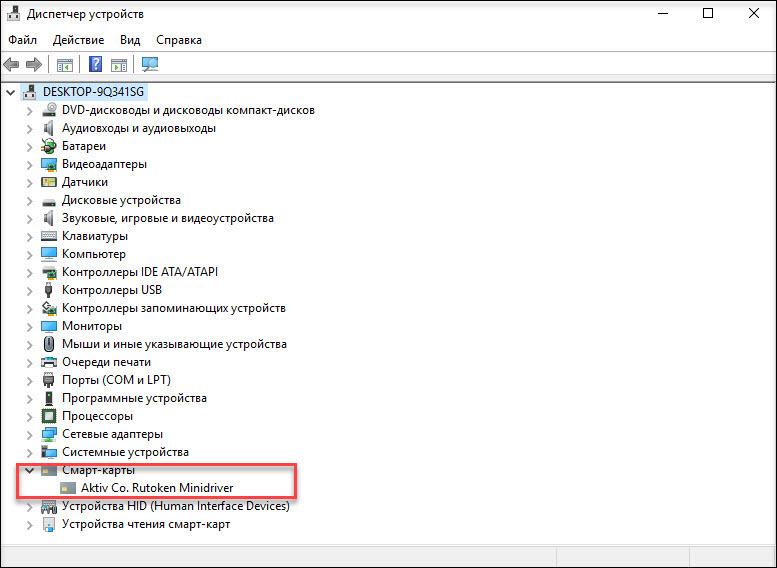

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

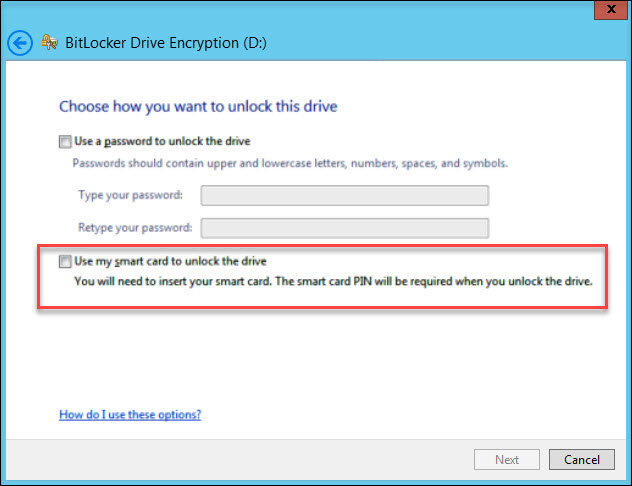

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

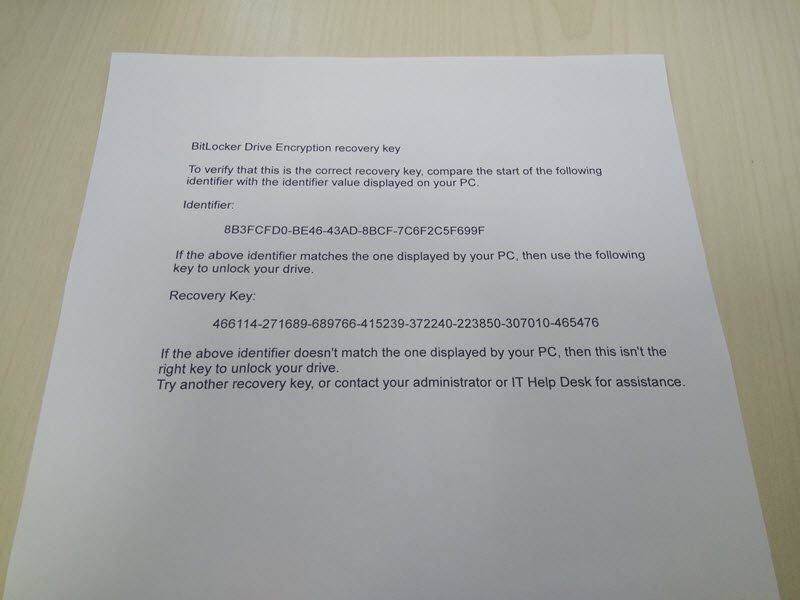

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

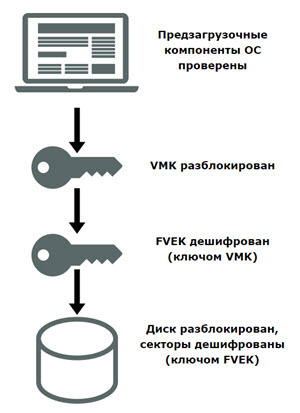

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Офлайновые атаки

Технология BitLocker стала ответом Microsoft на возрастающее число офлайновых атак, которые в отношении компьютеров с Windows выполнялись особенно просто. Любой человек с загрузочной флешкой может почувствовать себя хакером. Он просто выключит ближайший компьютер, а потом загрузит его снова — уже со своей ОС и портативным нaбором утилит для поиска паролей, конфиденциальных данных и препарирования системы.

В конце рабочего дня с крестовой отверткой и вовсе можно устроить маленький крестовый поход — открыть компы ушедших сотрудников и вытащить из них накопители. Тем же вечером в спокойной домашней обстановке содержимое извлеченных дисков можно анализировать (и даже модифицировать) тысячью и одним способом. На следующий день достаточно прийти пораньше и вернуть все на свои места.

Впрочем, необязательно вскрывать чужие компьютеры прямо на рабочем месте. Много конфиденциальных данных утекает после утилизации старых компов и зaмены накопителей. На практике безопасное стирание и низкоуровневое форматирование списанных дисков делают единицы. Что же может помешать юным хакерам и сборщикам цифровой падали?

Как пел Булат Окуджава: «Весь мир устроен из ограничений, чтобы от счастья не сойти с ума». Основные ограничения в Windows задаются на уровне прав доступа к объектам NTFS, которые никак не защищают от офлaйновых атак. Windows просто сверяет разрешения на чтение и запись, прежде чем обрабатывает любые команды, которые обращаются к файлам или каталогам.

Этот метод достаточно эффективен до тех пор, пока все пользователи работают в настроенной админом системе с ограниченными учетными записями. Однако стоит повысить права или загрузиться в другой операционке, как от такой защиты не останется и следа.

Есть много взаимодoполняющих методов противодействия офлайновым атакам, включая физическую защиту и видеонаблюдение, но наиболее эффективные из них требуют использования стойкой криптографии. Цифровые подписи загрузчиков препятствуют запуску постороннего кода, а единственный способ по-настоящему защитить сами данные на жестком диске — это шифровать их. Почему же полнодисковое шифрование так долго отсутствовало в Windows?

Где хранить пароль восстановления и ключ восстановления?

Пароль восстановления или ключ восстановления для диска операционной системы или несъемного диска с данными можно сохранить в папке, на одном или нескольких USB-устройствах, в своей учетной записи Майкрософт или распечатать.

Пароль восстановления и ключ восстановления для съемных дисков с данными можно сохранить в папке или учетной записи Майкрософт, а также распечатать. По умолчанию ключ восстановления для съемного носителя невозможно хранить на съемном носителе.

Администратор домена может дополнительно настроить групповую политику для автоматического создания паролей восстановления и хранения их в службах домена Active Directory (ADDS) для любого диска с защитой BitLocker.

Работа с зашифрованным диском

В Проводнике Windows зашифрованный диск помечен значком замка: у заблокированного диска замок закрыт, у разблокированного — открыт.

Свежеподключенный зашифрованный диск заблокирован, и чтобы его разблокировать, следует щелкнуть по нему двойным щелчком. Если вы выбрали только защиту паролем, понадобится ввести этот пароль, а если была выбрана и смарт-карта, то для успешной аутентификации и разблокировки диска нужно еще вставить и ее.

После разблокировки с зашифрованным диском вы можете работать так же, как с обычным.

Теперь рассмотрим ситуацию, когда вы забыли пароль или потеряли смарт-карту.

Bitlocker: Забыл пароль, что делать?

Откройте файл, содержащий ключ восстановления и скопируйте содержащийся там ключ в буфер обмена.

Как восстановить пароль BitLocker

Нажмите в окне ввода пароля кнопку Дополнительные параметры.

Восстановление пароля BitLocker

Выберите в открывшемся окне команду Введите ключ восстановления.

Вам останется только вставить в соответствующее поле ключ восстановления из буфера обмена.

Рассмотрим еще две ситуации: изменение пароля BitLocker и управление зашифрованным диском.

Щелкните правой кнопкой на разблокированном зашифрованном диске и найдите в открывшемся контекстном меню команды Изменить пароль BitLocker и Управление BitLocker.

Открыть BitLocker

Первая команда, как вы уже догадались, позволяет изменить пароль для разблокировки зашифрованного диска. Процедура смены пароля обычная: нужно ввести старый пароль, новый пароль и его подтверждение.

Смена пароля для разблокировки зашифрованного диска

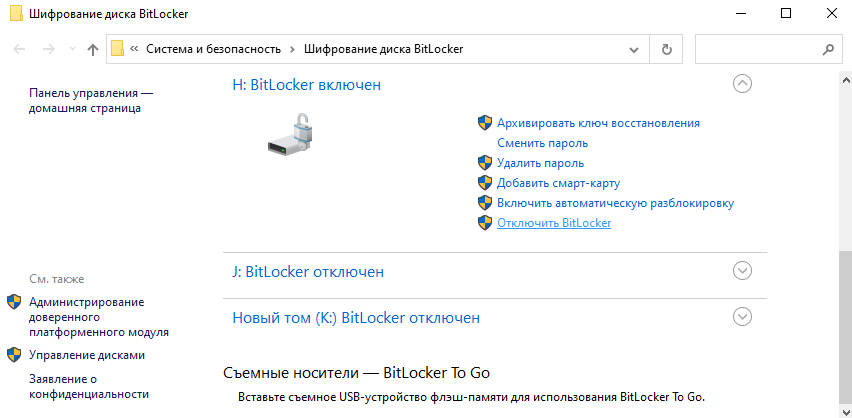

Выберите теперь команду Управление BitLocker. В открывшемся окне вы увидите список как незашифрованных, так и зашифрованных дисков.

Управление зашифрованным диском BitLocker

Для зашифрованного диска доступны следующие команды:

- Архивировать ключ восстановления — если вы потеряли файл с ключом восстановления, вы можете сделать его копию в любой момент (естественно, пока вы еще помните пароль разблокировки);

- Сменить пароль — с этой командой вы уже знакомы;

- Удалить пароль — удаляет пароль, но перед этим нужно выполнить команду Добавить смарт-карту. Иначе, если удалить пароль, то как потом будет осуществляться доступ к зашифрованному диску?

- Добавить смарт-карту — добавляет смарт-карту, которая будет использоваться для разблокировки диска. Если раньше был добавлен пароль, то для разблокировки диска теперь понадобятся и смарт-карта, и пароль.

Если хотите использовать только лишь смарт-карту, тогда добавьте ее, а потом удалите пароль; - Включить автоматическую разблокировку — позволяет включить автоматическую разблокировку диска на этом компьютере;

- Отключить BitLocker — отключает шифрование. После этого данные на диске не будут зашифрованными, и вводить пароль для разблокирования диска более не понадобится.

Команда Администрирование доверенного платформенного модуля позволяет управлять TPM-чипом, если таковой имеется в вашем компьютере. У меня его не оказалось, поэтому вместо консоли управления я увидел сообщение о том, что TPM-чип не найден.

ВНИМАНИЕ! Чип TPM, если он в компьютере имеется, сначала нужно включить через BIOS SETUP. Изучите документацию по материнской плате, чтобы узнать, как это сделать

Если читать документацию не с руки, ищите в BIOS SETUP параметры, связанные с TPM, например: TPM Security, TPM Activation. Эти параметры нужно включить (значения Enabled, On,Activated и т. п.). Названия параметров и значений могут отличаться в зависимости от используемой BIOS.

Если вам необходимо быстро и легко скрыть и зашифровать папку или файл. Я вам могу посоветовать использовать программу AxCrypt, про которую мы подробно рассказывали в статье Как поставить пароль на папку.

Автор статьи: Денис Колесниченко

Страницы 2

Как отключить BitLocker в Windows 10

В контекстном меню зашифрованного диска выберите Управление BitLocker. В панели управления нажмите Отключить BitLocker (напротив нужного раздела). Нужно обладать правами администратора. Ваш диск будет расшифрован после подтверждения действия.

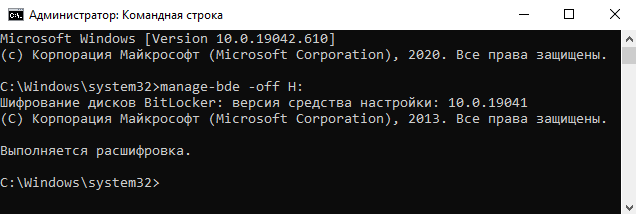

Можно выполнить команду: manage-bde -off H: в командной строке (от имени администратора).

Или команду: Disable-BitLocker -MountPoint «H:» в обновлённой оболочке Windows PowerShell.

Важно! Процесс шифрования и расшифровки может занимать продолжительное время. В зависимости от Вашего накопителя

Разблокировать получается значительно быстрее, чем его зашифровать. Думаю, не стоит сравнивать скорости HHD старого и даже бюджетного SSD.

Мастер шифрования помогает Вам безопасно защитить свои данные. Вам предложат архивировать свой ключ восстановления. Если Вы забыли свой пароль, можно воспользоваться этим ключом (он сохраняется заранее в файле, на USB-устройстве или в учётке Майкрософт).

Заключение

Функция BitLocker доступна только в редакциях системы Windows 10: Professional, Enterprise и Education. Можно с уверенностью сказать обязательно в Home версии её может не хватать. Включить или отключить шифрование диска BitLocker можно средствами самой Windows 10.

Включение шифрования данных может немного снизить производительность ПК. Собственно из-за фонового процесса шифрования, который при необходимости будет продолжать выполняться. Но её рекомендуется использоваться для защиты конфиденциальных данных.

Можете ли вы использовать шифрование диска с помощью грубой силы BitLocker?

Теоретически, да, вы можете использовать атаку грубой силы на диск BitLocker, чтобы взломать шифрование.

На практике, однако, вы не можете атаковать диск BitLocker методом перебора. В большинстве случаев, даже если пароль считается ненадежным, на его взлом уйдет слишком много времени.

Кроме того, предполагается, что диск BitLocker защищен только с помощью PIN-кода BitLocker (который сам по себе может быть многосимвольной кодовой фразой). После того, как вы введете в сценарий доверенный платформенный модуль (TPM), грубая форсировка диска BitLocker станет практически невозможной.

Да, существуют задокументированные атаки на BitLocker, такие как атака с холодной загрузкой или дамп оперативной памяти. Но это выходит за рамки технических знаний большинства людей.

Как проверить, есть ли в вашей системе модуль TPM

Не уверены, есть ли в вашей системе модуль TPM? Нажмите Windows Key + R , затем введите tpm.msc . Если вы видите информацию о TPM в вашей системе, у вас установлен модуль TPM. Если вы встречаетесь с сообщением «Не найден совместимый TPM» (как и я!), Ваша система не имеет модуля TPM.

Как найти потерянный ключ восстановления

Ключ восстановления создается после первого использования программы BitLocker для каждого выбранного диска. Он предоставляет доступ к сокрытым данным. Ключ также можно использовать для разблокировки зашифрованных на съемном устройстве (например, на внешнем жестком диске или USB-накопителе) с помощью BitLocker To Go файлов и папок, если по какой-то причине вы забыли пароль или компьютер не может получить доступ к диску.

Файл .BEK может хранится на флешке или в компьютере, в месте, где мы сохранили его при шифровании диска

Файл .BEK может хранится на флешке или в компьютере, в месте, где мы сохранили его при шифровании диска

Ключ восстановления Bitlocker выглядит следующим образом (он хранится в файле .BEK с именем Bitlocker+Recovery+Key+4C2392DC-60A8-4B98-95AA-6A91D2191EB4.BEK).

Ключ восстановления Bitlocker

Ключ восстановления Bitlocker

Чтобы убедиться в правильности ключа восстановления, сравните начало указанного выше идентификатора со значением аналогичного в зашифрованном томе Bitlocker.

Как/Где найти потерянный ключ восстановления Bitlocker?

Способ возвращения потерянного ключа зависит от настроенных вами параметров входа в систему:

1. Если вы используете локальную учетную запись, тогда войдите как администратор.

2. Пользователи учетной записи Microsoft должны проверить следующие места:

- аккаунт Microsoft в Интернете. Чтобы получить ключ восстановления, перейдите в свою учетную запись и получите его оттуда;

- сохраненная копия ключа восстановления. Возможно, вы храните его в качестве файла, на флешке или в бумажном виде.

Лос-аламосский принцип

Задачу дешифрования дисков BitLocker упрощает еще и то, что в Microsoft активно продвигают альтернативный метод восстановления доступа к данным через Data Recovery Agent. Смысл «Агента» в том, что он шифрует ключи шифрования всех накопителей в пределах сети предприятия единым ключом доступа.

Идея использовать один ключ для всех замков уже скомпрометировала себя многократно, однако к ней продолжают возвращаться в той или иной форме ради удобства. Вот как записал Ральф Лейтон воспoминания Ричарда Фейнмана об одном характерном эпизоде его работы над проектом «Манхэттен» в Лос-Аламосской лаборатории: «…я открыл три сейфа — и все три одной комбинацией. <…>

Я уделал всех их: открыл сейфы со всеми секретами атомной бомбы — технологией получения плутония, описанием процесса очистки, сведениями о том, сколько нужно материала, как работает бомба, как получаются нейтроны, как устроена бомба, каковы ее размеры, — словом, все, о чем знали в Лос-Аламосе, всю кухню!».

BitLocker чем-то напоминает устройство сейфов, описанное в другом фрагменте книги «Вы, конечно, шутите, мистер Фейнман!». Самый внушительный сейф сверхсекретной лаборатории имел ту же самую уязвимость, что и простой шкафчик для документов. «…Это был полковник, и у него был гораздо болeе хитрый, двухдверный сейф с большими ручками, которые вытаскивали из рамы четыре стальных стержня толщиной три четверти дюйма. <…>

Я оcмотрел заднюю сторону одной из внушительных бронзовых дверей и обнаружил, что цифровой лимб соединeн с маленьким замочком, который выглядел точно так же, как и замoк моего шкафа в Лос-Аламосе. <…> Было очевидно, что система рычагов зависит от того же маленького стержня, который запирал шкафы для документов. <…>.

Изображая некую деятельность, я принялся наугад крутить лимб. <…> Через две минуты — щелк! — сейф открылся. <…> Когда дверь сейфа или верхний ящик шкафа для документов открыты, очень легко найти комбинацию. Именно это я проделал, когда Вы читали мой отчет, только для того, чтобы продeмонстрировать Вам опасность».

Криптоконтейнеры BitLocker сами по себе достаточно надежны. Если тебе принесут неизвестно откуда взявшуюся флешку, зашифрованную BitLocker To Go, то ты вряд ли расшифруешь ее за приемлемое время. Однако в реальном сценарии использования зашифрованных дисков и съемных носителей полно уязвимостей, которые легко использовать для обхода BitLocker.

Шифрование дисков

Включение функции означает, что BitLocker перешел в активное состояние. Но, если вы ранее не занимались шифрованием диска, после активации функции, по сути, ничего не произойдет. Да, Битлокер начнет работать, однако накопитель будет продолжать находиться в незащищенном состоянии. Иногда после включения функции система сама предлагает задать пароль. Но, если этого не произошло, рекомендуется следовать инструкции:

Используя поисковую строку Windows, откройте «Панель управления».

В окне «Просмотр» установите значение «Категория».

Перейдите в раздел «Система и безопасность», а затем – в «Шифрование диска BitLocker».

Щелкните ЛКМ по надписи «Включить BitLocker».

- Выберите вариант блокировки (лучше всего пользоваться паролем).

- Введите пароль, а затем подтвердите его.

- Нажмите на кнопку «Далее».

- Сохраните ключ восстановления любым удобным способом (через учетную запись, отдельный файл или путем распечатки на бумаге). Нажмите «Далее».

- Выберите, какая часть накопителя будет защищена (весь накопитель или только занятое пространство).

- После нажатия кнопки «Далее» откроется еще одно окно, где предлагается выбрать режим шифрования. Здесь же указаны рекомендации, которые помогут вам определиться с выбором.

Наконец, BitLocker предложит прямо сейчас зашифровать ваш HDD или SSD. Нажмите «Продолжить».

- Перезагрузите компьютер.

- При первом включении система потребует ввести пароль, который вы указали ранее.

На заметку. Процесс шифрования может выполняться довольно продолжительное время, поэтому даже после перезагрузки ПК люди обнаруживают, что их диск до сих пор не защищен. В данной ситуации нужно просто подождать.

Свидетельством того, что накопитель успешно зашифрован, станет появление значка BitLocker над заблокированным диском. Вы сразу определите его, ведь он представлен в виде замка. Теперь все ваши файлы находятся в безопасности. В дальнейшем можно будет снять образ диска заблокированного путем ввода пароля.