Hashlib

Содержание:

- План перехода инфраструктуры открытых ключей от SHA-1 к SHA-2

- Покидая Самуи

- История создания алгоритма SHA–256

- QuickHash

- Что в будущем?

- Свойства

- Проверка компьютера с помощью ESET Online Scanner

- «Hash»

- Что такое хеши и как они используются

- Поэтапный процесс вычисления хэшей SHA-256

- Как посчитать итерированные хеши

- Майнинг

- Hash Checker Tools

- Генерация адресов биткоина

- Функция перестановок

- Заключение

План перехода инфраструктуры открытых ключей от SHA-1 к SHA-2

Каждая компания с внутренней ИОК, которая еще не использует SHA-2, в какой-то момент времени будет вынуждена создать ИОК с SHA-2 или перейти с SHA-1 на SHA-2 на существующей ИОК. План перехода к SHA-2 включает в себя:

- Обучение членов команды, которые участвуют в деле, о том, что такое SHA-2 и почему его использование обязательно. Эта статья будет хорошим началом;

- Инвентаризация всех приложений и устройств, в которых используются критические хеши и цифровые сертификаты;

- Определение того, какие приложения или устройства, в которых используются критические хеши, могут поддерживать SHA-2. Также нужно определить подходящую битовую длину. Для приложений или устройств, которые не поддерживают данный тип хеширования, нужно понять, в чем может состоять причина. Чаще всего для этого нужно связаться с вендором и провести тестирование;

- Определение компонентов ИОК, которые можно перевести на SHA-2;

- Создать план перехода для конвертации компонентов на SHA-1 в SHA-2, включая потребляющих клиентов и компоненты ИОК. Также нужно разработать резервный план на случай критической ошибки;

- Проведение тестирования PoC (проверка обоснованности концепции);

- Принятие риска управления и решения об осуществлении миграции или отказе от нее;

- Внедрение плана перехода в среду производства;

- Тестирование, получение фидбека.

Самая трудная часть всех проектов по переходу к SHA-2 — определение устройств и приложений, совместимых с SHA-2. Если потребляющие устройства не понимают SHA-2, можно ожидать появление сообщения об ошибке (оно вряд ли будет сформулировано как «не понимаю SHA-2») или неудачу в работе. Можно ожидать такую ошибку: «Не распознан сертификат», «Затруднения с соединением», «Невозможно осуществить соединение», «Проблемы с сертификатом», «Сертификат, не прошедший проверку».

Думайте о своей миссии по определению того, что будет работать, как о небольшом проекте по проблеме 2000 года. Начните с инвентаризации всех уникальных устройств, ОС и приложений, которые должны будут понимать SHA-2. Затем соберите команду людей, которые должны будут провести тестирование и понять, работает ли SHA-2. До этого можно положиться на сведения, полученные от вендоров. Однако до того момента, когда вы осуществите тестирование при помощи сертификатов SHA-2, вы не будете знать наверняка.

Обновление приложений и устройств — необычная задача, и на ее выполнение может уйти гораздо больше времени, чем вы предполагаете. Даже сейчас я вижу большое количество устройств и приложений, которые работают на устаревших версиях OpenSSL. Они должны были быть обновлены после Heartbleed, но таких действий не последовало. Не забывайте, что обновление также требует формального пользовательского тестирования и принятия.

Если вы имеете внутреннюю ИОК, ее нужно тоже подготовить для внедрения SHA-2. Иногда для этого нужно обновить ЦС, получить новые сертификаты ЦС или установить новую ИОК. По многим причинам я рекомендую именно последний шаг. Новая ИОК — возможность начать все заново, избавиться от старых ошибок.

Покидая Самуи

В: Я планирую посетить одно или несколько других направлений в Таиланде после посещения Самуи. Смогу ли я столкнуться с требованиями для поступления в другие места? О: Да, конечно. В каждом пункте назначения в Таиланде есть требования к въезду, и вам следует проверить их заранее, чтобы убедиться, что вы им соответствуете.

В: Каковы требования к въезду в страну / территорию, в которую я буду лететь после пребывания в Таиланде? О: Вы должны убедиться, что соответствуете требованиям вашего конкретного международного пункта назначения. Таиланд не несет ответственности и не может помочь в этом вопросе.

Поскольку Самуи присоединяется к Пхукету и вновь открывается для посетителей со всего мира, мы желаем всем приятного, безопасного и полезного отдыха. Мы уверены, что вы присоединитесь к нам в надежде, что продолжающееся безопасное возрождение национального туристического сектора Таиланда будет достигнуто, как и предполагалось.

История создания алгоритма SHA–256

Для чего создавался SHA–256

SHA 256 – сокращение от Secure Hashing Algorithm – это популярный криптографический алгоритм хэширования, разработанный National Security Agency – Агентством национальной безопасности США. Задача SHA–256 состоит в том, чтобы сделать из случайного набора данных определённые значения с фиксированной длиной, которое послужит идентификатором этих данных.

Полученное значение сравнивается с дубликатами исходных данных, извлечь которые невозможно. Основная сфера применения алгоритма – использование в различных приложениях или сервисах, связанных с защитой информации, где функция и получила широкое распространение. Также она используется как технология для майнинга криптовалют.

Этот алгоритм относится к группе шифровальных алгоритмов SHA–2, которые в свою очередь разработаны на базе алгоритма SHA–1, впервые созданного в 1995 году для использования в гражданских целях. Сам SHA–2 разработан Агентством национальной безопасности США весной 2002 года. В течение трёх лет АНБ США выпустили патент на использование технологии SHA в гражданских проектах.

В 2012 году в Национальном институте стандартов и технологий создан обновлённый вариант алгоритмаSHA–3. Со временем новый алгоритм будет вытеснять как текущий основной алгоритм SHA–2, так и уже устаревший, но ещё используемый SHA–1.

Хэш–сумма не является технологией шифрования данных в классическом понимании, этим обусловлена невозможность расшифровки данных в обратную сторону. Это односторонняя шифровка для любого количества данных. Все алгоритмы SHA базируются на методе Меркла–Дамгардаданные разделяют на равномерные группы, каждая из которых проходит через одностороннюю функцию сжатия. В результате этого длина данных уменьшается.

У такого метода есть два значительных достоинства

- быстрая скорость шифрования и практически невозможная расшифровка без ключей;

- минимальный риск появления коллизий (одинаковых образов).

Где ещё используется

Ежедневно каждый пользователь Сети, зная или нет, использует SHA–256сертификат безопасности SSL, которым защищён каждый веб–сайт, включает в себя алгоритм SHA–256. Это необходимо для установления и аутентификации защищённого соединения с сайтом.

Плюсы SHA–256

SHA–256 – самый распространённый алгоритм майнинга среди всех остальных. Он зарекомендовал себя как устойчивый к взломам (за редким исключением) и эффективный алгоритм как для задач майнинга, так и для других целей.

Минусы SHA–256

Главным недостатком SHA–256 является его подконтрольность майнерамобладатели самых больших вычислительных мощностей получают большую часть криптовалюты, что исключает один из основополагающих принципов криптовалют – децентрализованность.

После того как крупные инвесторы начали вкладывать деньги в вычислительные мощности для промышленного майнинга биткоина, сложность майнинга многократно выросла и стала требовать исключительных вычислительных мощностей. Этот недостаток исправлен в других протоколах, более современных изаточенныхпод использование в майнинге криптовалют, таких как Scrypt. Несмотря на то, что сегодня SHA–256 занимает большую часть рынка криптовалют, он будет ослаблять своё влияние в пользу более защищённых и продвинутых протоколов.

Через какое-то время алгоритмы SHA–1 перестали давать необходимый уровень надёжности из–за вероятного возникновения коллизий. SHA–256, как и SHA–512 более защищены от этого недостатка, но вероятность возникновения все равно присутствует.

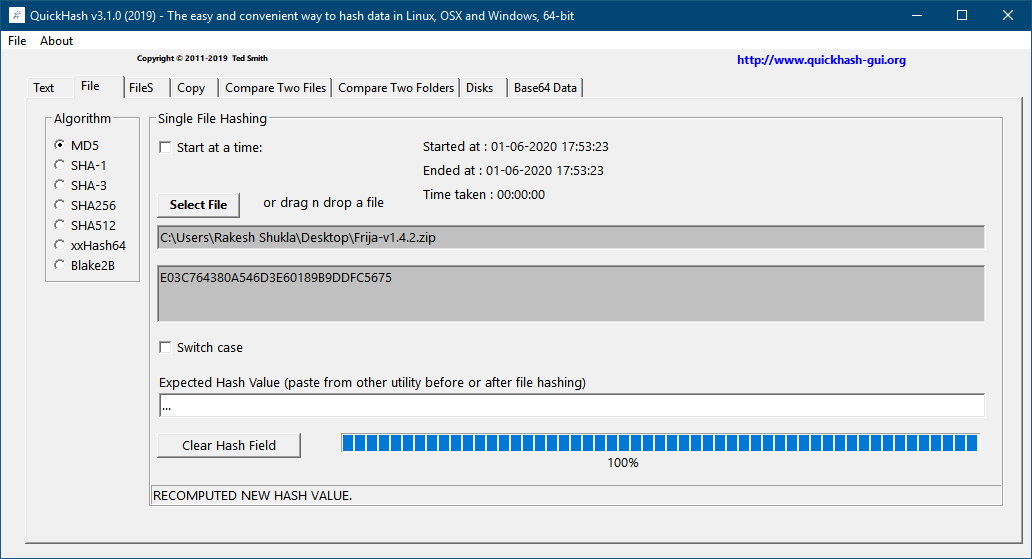

QuickHash

QuickHash — это генератор хэшей с открытым исходным кодом для Windows, macOS и Linux. Это также одна из наиболее полнофункциональных систем создания хэшей и проверки их правильности в этом списке.

Хотя количество хэшей, которые вы можете использовать, небольшое, просто MD5, SHA1, SHA256, SHA512, и xxHash64, но Quick Hash имеет массу дополнительных функций.

QuickHash может хэшировать целую папку, сравнивать два отдельных файла, сравнивать целые каталоги или диск целиком. Конечно, последнее занимает значительное количество времени в связи с размерами, но возможность его использования очень приятно видеть.

Скачать: QuickHash для Windows | macOS | Linux (Debian)

Что в будущем?

Вне зависимости от того, какие технологии шифрования и криптографические новинки будут использоваться в этом направлении, все сводится к решению одной из двух задач:

1) увеличению сложности внутренних операций хэширования;

2) увеличению длины hash-выхода данных с расчетом на то, что вычислительные мощности атакующих не смогут эффективно вычислять коллизию.

И, несмотря на появление в будущем квантовых компьютеров, специалисты уверены, что правильные инструменты (то же хэширование) способны выдержать испытания временем, ведь ни что не стоит на месте. Дело в том, что с увеличением вычислительных мощностей снижается математическая формализация структуры внутренних алгоритмических хэш-конструкций. А квантовые вычисления наиболее эффективны лишь в отношении к вещам, имеющим строгую математическую структуру.

Свойства

Криптографическая хеш-функция должна уметь противостоять всем известным типам криптоаналитических атак.В теоретической криптографии уровень безопасности хеш-функции определяется с использованием следующих свойств:

Pre-image resistance

Имея заданное значение h, должно быть сложно найти любое сообщение m такое, что

Second pre-image resistance

Имея заданное входное значение , должно быть сложно найти другое входное значение такое, что

Collision resistance

Должно быть сложно найти два различных сообщения и таких, что

Такая пара сообщений и называется коллизией хеш-функции

Давайте чуть более подробно поговорим о каждом из перечисленных свойств.

Collision resistance. Как уже упоминалось ранее, коллизия происходит, когда разные входные данные производят одинаковый хеш. Таким образом, хеш-функция считается устойчивой к коллизиям до того момента, пока не будет обнаружена пара сообщений, дающая одинаковый выход. Стоит отметить, что коллизии всегда будут существовать для любой хеш-функции по той причине, что возможные входы бесконечны, а количество выходов конечно. Хеш-функция считается устойчивой к коллизиям, когда вероятность обнаружения коллизии настолько мала, что для этого потребуются миллионы лет вычислений.

Несмотря на то, что хеш-функций без коллизий не существует, некоторые из них достаточно надежны и считаются устойчивыми к коллизиям.

Pre-image resistance. Это свойство называют сопротивлением прообразу. Хеш-функция считается защищенной от нахождения прообраза, если существует очень низкая вероятность того, что злоумышленник найдет сообщение, которое сгенерировало заданный хеш. Это свойство является важным для защиты данных, поскольку хеш сообщения может доказать его подлинность без необходимости раскрытия информации. Далее будет приведён простой пример и вы поймете смысл предыдущего предложения.

Second pre-image resistance. Это свойство называют сопротивлением второму прообразу. Для упрощения можно сказать, что это свойство находится где-то посередине между двумя предыдущими. Атака по нахождению второго прообраза происходит, когда злоумышленник находит определенный вход, который генерирует тот же хеш, что и другой вход, который ему уже известен. Другими словами, злоумышленник, зная, что пытается найти такое, что

Отсюда становится ясно, что атака по нахождению второго прообраза включает в себя поиск коллизии. Поэтому любая хеш-функция, устойчивая к коллизиям, также устойчива к атакам по поиску второго прообраза.

Неформально все эти свойства означают, что злоумышленник не сможет заменить или изменить входные данные, не меняя их хеша.

Таким образом, если два сообщения имеют одинаковый хеш, то можно быть уверенным, что они одинаковые.

В частности, хеш-функция должна вести себя как можно более похоже на случайную функцию, оставаясь при этом детерминированной и эффективно вычислимой.

Проверка компьютера с помощью ESET Online Scanner

Мы неслучайно начали обзор наиболее популярных антивирусных сервисов с ESET Online Scanner. Компания ESET, завоевавшая сердца и рабочие столы миллионов пользователей, широко известна благодаря ее детищу — антивирусу NOD32. Онлайн-версия также хороша и комбинирует в себе две функции: проверки и лечения, что является ее наиболее значимым достоинством. Также стоит упомянуть возможность запуска проверки из любого браузера (кроссбраузерность), полную бесплатность и простоту интерфейса.

- скачать бесплатную 30-дневную версию ESET Internet Security;

- приступить к онлайн сканированию нашей системы (кнопка SCAN NOW).

Сегодня нас интересует второй вариант. Нажатием кнопки запустите скачивание исполнительного файла программы (собственно то, о чем мы с вами говорили в начале статьи).

Сегодня нас интересует второй вариант. Нажатием кнопки запустите скачивание исполнительного файла программы (собственно то, о чем мы с вами говорили в начале статьи). Теперь давайте запустим загруженный файл. Мы рекомендуем выполнять данную процедуру от имени Администратора системы. Для этого:

Теперь давайте запустим загруженный файл. Мы рекомендуем выполнять данную процедуру от имени Администратора системы. Для этого:

- Откройте папку с загруженным файлом (обычно это папка Загрузки).

- Кликните правой кнопкой мыши (далее ПКМ) по файлу.

- В контекстном меню кликните левой кнопкой мыши по пункту «Запустить от имени администратора»

- Подтвердите свои намерения, нажатием соответствующей клавиши.

Если все сделано правильно (а мы в этом уверены), вы увидите приветственное окно программы:

Приняв положения лицензионного соглашения, вы попадете на страницу настроек сканирования. Давайте вместе разберемся в этих настройках подробнее:

Приняв положения лицензионного соглашения, вы попадете на страницу настроек сканирования. Давайте вместе разберемся в этих настройках подробнее:

Пункты, отмеченные цифрой 1, включают (Enable) и, соответственно, выключают поиск т.н. потенциально нежелательных приложений. К ним относятся всевозможные пиратские активаторы (например, Windows, MS Office), кейгены для игр и прочие «таблетки». Мы рекомендуем устанавливать эту опцию в положение Disable.

Определение потенциально опасных программ, к которым относятся приложения для удаленного доступа к компьютеру (например, TeamViewer или Ammyy Admin), утилиты для подбора паролей и т.п.

Определение подозрительных программ

К ним относятся программы, созданные с применением архиваторов с целью сокрытия вредоносного кода.

Сканирование архивов существенно замедлит проверку всего компьютера, но, важно понимать, что в архивах также может таиться вредоносное ПО.

Функция поиска уже функционирующих руткитов (rootkits) в оперативной памяти компьютера.

Автоматическая очистка найденных угроз. Рекомендуем отключить, кто знает, что бездушная машина примет за вирус?

Включение и настройка параметров прокси-сервера

В контексте данной статьи рассматривать не будем.

После того, как вы закончите с настройкой, нажмите кнопку Scan. Программа загрузит необходимые вирусные базы (сигнатуры), после чего начнется проверка компьютера на вирусы.

В конце проверки в случае обнаружения вирусного ПО программа справится у вас о дальнейших действиях. В нашем случае угрозы обнаружены не были. Чего и вам желаем!

«Hash»

Слово хеш происходит от английского «hash», одно из значений которого трактуется как путаница или мешанина. Собственно, это довольно полно описывает реальное значение этого термина. Часто еще про такой процесс говорят «хеширование», что опять же является производным от английского hashing (рубить, крошить, спутывать и т.п.). Появился этот термин в середине прошлого века среди людей занимающихся обработках массивов данных и Хеш-функция позволяла привести любой массив данных к числу заданной длины. Проще всего хеширование представить как шифр. Берется какой-нибудь текст, шифруется по определенной системе, где на выходе получается билиберда. Эту билиберду можно превратить обратно в текст, если вы знаете, как именно билиберду шифровали. Например, берем цифру 5, шифруем ее, например умножаем на 4, и получаем 20. Если разделить 20 на 4, получим исходную информацию — 5.В данном случае ключем к расшифровке является цифра 4 Буквенные шифры работают сложнее. И чтобы зашифровать текст Можно каждой букве присвоить свой номер, и таким образом зашифровать текст в виде набора чисел. Также можно сдвинуть алфавит на два символа влево и получить трудночитаемый набор букв. Или же записать текст азбукой Морзе и получить последовательность точек и тире. Кстати, азбука Морзе вам ничего не напоминает? Если Морзе кодировал буквы и цифры последовательностью точек и тире, то наши компьютеры кодируют все единицами и нулями. Одно значение (единица или ноль) называется битом. Если присвоить каждой букве латинского алфавита порядковый номер, то для передачи одной буквы понадобиться всего 4 бита. Учитывая пробелы, прописные и заглавные буквы и разные символы, получается 7 бит или один байт с нулем в начале. Так Почему же для передачи и хранения цифровых данных выбрали аналог морзянки, а не что-то вычурное? Потому что компьютеры работают на электричестве. Если по кабелю не течет ток — компьютер регистрирует ноль. Если течет — единицу. Все просто. А при мощности современного интернета, по кабелям можно надежно передавать 100 миллионов бит в секунду и даже больше Но, что будет, если компьютер на мгновение подвиснет и пропустит несколько единичек и нулей? Информация, которую он примет после подвисания, может оказаться нечитаемой. Для расшифровки битов в понятные нам буквы нужен полный и последовательный набор битов, иначе вместо оригинального текста компьютер получит нечитаемый массив из битов.

Что такое хеши и как они используются

Хеш-сумма (хеш, хеш-код) — результат обработки неких данных хеш-функцией (хеширования).

Хеширование, реже хэширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку фиксированной длины, выполняемое определённым алгоритмом. Функция, реализующая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения».

Это свойство хеш-функций позволяет применять их в следующих случаях:

- при построении ассоциативных массивов;

- при поиске дубликатов в сериях наборов данных;

- при построении уникальных идентификаторов для наборов данных;

- при вычислении контрольных сумм от данных (сигнала) для последующего обнаружения в них ошибок (возникших случайно или внесённых намеренно), возникающих при хранении и/или передаче данных;

- при сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции);

- при выработке электронной подписи (на практике часто подписывается не само сообщение, а его «хеш-образ»);

- и др.

Одним из применений хешов является хранение паролей. Идея в следующем: когда вы придумываете пароль (для веб-сайта или операционной системы) сохраняется не сам пароль, а его хеш (результат обработки пароля хеш-функцией). Этим достигается то, что если система хранения паролей будет скомпрометирована (будет взломан веб-сайт и злоумышленник получит доступ к базе данных паролей), то он не сможет узнать пароли пользователей, поскольку они сохранены в виде хешей. Т.е. даже взломав базу данных паролей он не сможет зайти на сайт под учётными данными пользователей. Когда нужно проверить пароль пользователя, то для введённого значения также рассчитывается хеш и система сравнивает два хеша, а не сами пароли.

По этой причине пентестер может столкнуться с необходимостью работы с хешами. Одной из типичных задач является взлом хеша для получения пароля (ещё говорят «пароля в виде простого текста» — поскольку пароль в виде хеша у нас и так уже есть). Фактически, взлом заключается в подборе такой строки (пароля), которая будет при хешировании давать одинаковое значение со взламываемым хешем.

Для взлома хешей используется, в частности, Hashcat. Независимо от выбранного инструмента, необходимо знать, хеш какого типа перед нами.

Поэтапный процесс вычисления хэшей SHA-256

SHA-256 — оптимизированная функция протокола сети Bitcoin. В ней перед майнерами стоит задача производить сложные вычисления.

Майнерам необходимо многократно вычислять хэши SHA-256. Цель достигнута, если майнер получает хэш, десятичное значение которого меньше цели, заданной сетью.

Кроме того, система постоянно модифицируется для усложнения или облегчения работы. Связано это, прежде всего, с вычислительной мощностью. Иными словами, чем мощнее сеть, тем сложнее майнинг и тем сложнее вычислить правильный хэш. Поэтому можно сказать, что Накамото создал самую надежную майнинговую систему для криптовалюты. Она по сей день используется и требует серьезных запасов ресурсов в виде энергии и вычислительной мощности.

Результат вычислений приобретает вид уникального идентификатора, доступного для обнаружения в любом блоке сети. Он и есть функция SHA-256.

Как посчитать итерированные хеши

Итерация – это повторное применение какой-либо операции. Применительно к криптографии, итерациями называют многократное хеширование данных, которые получаются в результате хеширования. Например, для исходной строки в виде простого текста рассчитывается SHA1 хеш. Полученное значение вновь хешируется – рассчитывается SHA1 хеш и так далее много раз.

Итерация – очень эффективный метод для борьбы с радужными таблицами и с полным перебором (брут-форсом), поэтому в криптографии итерированные хеши очень популярны.

Пример кода, который подсчитывает MD5 хеш с 1000 итераций:

#!/bin/bash

text='HackWare'

iterations=1000

function iterateMD5 {

echo -n "$text" | md5sum

}

count=1

while ]; do

text="$(iterateMD5 | awk '{printf $1}')"

count=$((count + 1))

done

echo "$text"

Здесь:

- HackWare – строка для хеширования

- 1000 – количество итераций

- md5sum – используемая функция хеширования

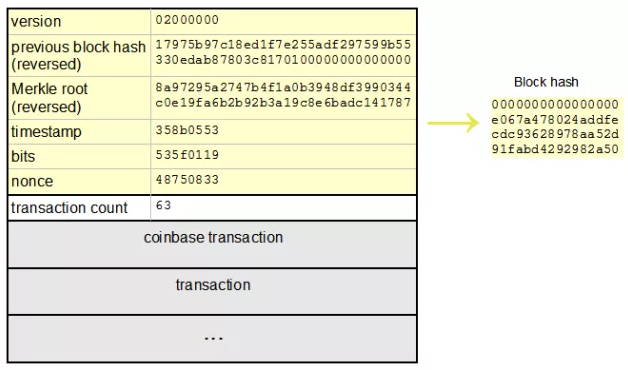

Майнинг

Майнинг — процесс, с помощью которого новые монеты вводятся в существующую циркуляционную поставку протокола Биткойн, а также метод, используемый для обеспечения безопасности сети Биткойн.

Для того, чтобы человек имел право добавить блок в блокчейн Биткойн, он должен сначала управлять так называемым узлом майнинга. После успешной настройки узла майнинга, пользователь может приступить к созданию блоков-кандидатов, которые затем передаются в сеть Биткойн для проверки их валидности. Внутри блока есть то, что известно как Заголовок блока; для построения блока есть 6 параметров, которые должны быть заполнены майнером. К ним относятся:

- Version – номер версии программного обеспечения Bitcoin

- Previous block hash — ссылка на хэш предыдущего блока

- Merkle Root – репрезентативный хэш всех транзакций, входящих в блок

- Timestamp – время, в котором блок был создан

- Target – Алгоритм доказательства работы блока

- Nonce – переменная, используемая в процессе доказательства работы

Как видно из приведенного выше изображения, для того, чтобы майнер мог произвести предыдущий параметр хэша блока, Заголовок блока предыдущего блока должен быть помещен через алгоритм SHA-256 дважды, это также известно как double-SHA-256.

Это:

Предыдущий Хэш Блока = SHA-256(SHA-256(Загаловок блока))

Алгоритм SHA-256 также используется для создания Дерева хэшей,который затем вставляется в Заголовок блока. Подробное объяснение этого аспекта протокола Bitcoin можно найти здесь: Merkle Tree & Merkle Root Explained (скоро).

После успешного построения блока майнер может начать процесс майнинга, в котором будет представлен еще один пример использования алгоритма SHA-256. В этом случае один параметр заголовка блока, nonce, является переменной, которая изменяется несколько раз, и при хэшировании заголовка блока с помощью функции SHA-256, если хэш ниже целевого, майнер считается успешным.

Например, если nonce будет иметь переменную «12345», она будет помещена в Заголовок блока вместе с другими 5 параметрами, перечисленными выше. Заголовок блока будет хэширован, однако, если полученный хэш окажется выше целевого значения, майнер должен повторить попытку. Затем майнер может изменить nonce на другую переменную, например, «90872», и поместить ее в Заголовок блока, при этом остальные 5 параметров остаются постоянными. Полученный хэш оказывается ниже целевого, таким образом, блок майнера затем передается в сеть, чтобы убедиться, что он действителен.

Hash Checker Tools

If you don’t find the Windows command line method convenient enough, you can try one of the following hash checker utilities on your Windows 10, Mac, or Linux machine.

QuickHash (Windows/Mac/Linux)

The very reason why QuickHash is my favorite is that it’s versatile. It’s an open-source hash checker and hash generator tool for Windows (32 and 64-bit), macOS, and Linux. QuickHash is not only very easy to use but also offers more features than most other hash checkers and generators. However, it supports only a few popular hash algorithms.

- MD5

- SHA1

- SHA256

- SHA512

- xxHash64

QuickHash can check hash code or MD5 checksum for a single file, multiple files, or all files in an entire folder or disk. If you want to compare the hash codes or MD5 checksums of 2 files or folders, QuickHash can help you with that too.

QuickHash hash checker

QuickHash hash checker

Suppose you want to compare MD5 checksum of two files in QuickHash, you just need to click the Compare Two Files tab, add both the files and click the Compare Now button. Not just that, QuickHash can also generate the checksum or hash value for all supported types.

Download QuickHash hash checker for Windows, Mac, and Linux (Debian) from quickhash-gui.org.

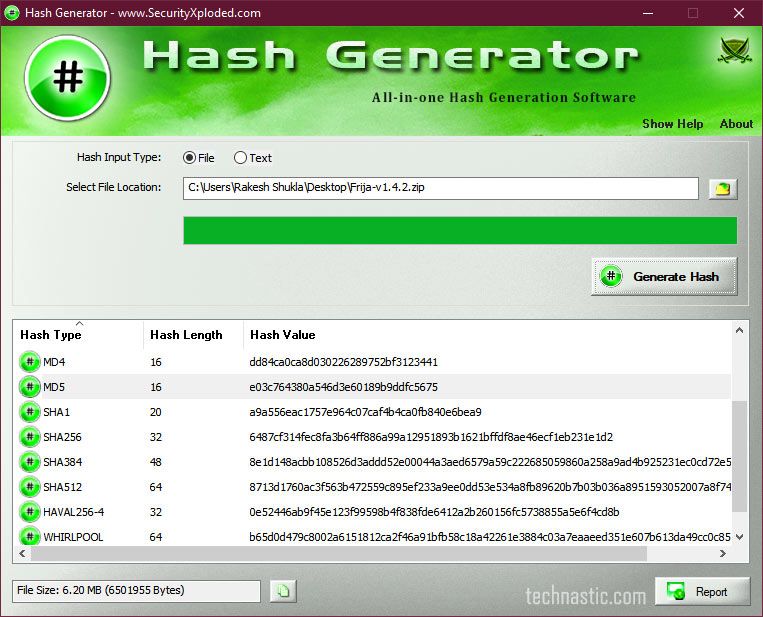

Hash Generator (Windows)

Hash Generator is another free hash checker tool that can generate and compute the checksums or hashes of no less than 16 popular hash algorithm types that include:

- MD5 family (md2, md4, md5)

- SHA family (sha1, sha256, sha384, sha512)

- LM

- NTLM

- ROT13

- CRC32

- BASE64

- ADLER32

- HAVAL256

- RIPEMD160

- WHIRLPOOL

Hash Generator even lets you export the complete list of hash values to a text, HTML, XML, or CSV file. Whether you want to verify the checksum of an MD5 or an SHA encrypted file or generate a new hash value for any text, Hash Generator is what you need.

Hash Generator

Hash Generator

- Download and install Hash Generator on your Windows PC.

- If you want to check the checksum of a file, just click the Browse button. You can also simply drag and drop your file as well. However, if you want to generate the hash for a text, you’ll have to select the Text option and paste your text.

- Then click the Generate Hash button and you will see a list of checksums or hash values for all 16 hash algorithm types.

- Hash Generator adds a quick shortcut in the right-click context menu to easily generate hash and checksum for any file easily.

HashTab Hash Checker (Windows)

HashTab is a great option for Windows users because it takes a very practical take on how a hash checker tool should work. Once you have installed HashTab, you don’t need to launch it in a separate window. The program supports 30 types of hash algorithms. However, only MD5, CRC32, and SHA1 hashes are available by default. You can easily enable the additional hash types from the app settings. HashTab used to be available for Mac as a paid app but it has been taken down from the iTunes Store.

HashTab adds a tab called File Hashes in the Properties menu of a file. Here’s how to use HashTab.

- Right-click the file on which you want to perform the MD5sum or hash value check.

- In the context menu, click on Properties > File Hashes.

-

The tool will automatically list the hash value or checksum of CRC32, MD5, and SHA-1.

- If you want to add more hash algorithms, click on Settings, and select the hash types you want to add.

By using the Compare a file… option you can compare the hash value of one file with another file.

Verify MD5sum on Android

If you want to check MD5 checksum on your smartphone or tablet, there are some good Android apps that you can try. Having tested 13 apps from the Google Play Store, I found 2 apps that really work great. Hash Droid supports not only MD5 hash check but also Adler-32, CRC-32, Haval-128, MD2, MD4, RIPEMD-128, RIPEMD-160, SHA-1, SHA-256, SHA-384, SHA-512, Tiger, and Whirlpool.

There is yet another app called Crypto – Tools for Encryption & Cryptography that combines a host of tools and utilities together. The app is like a Swiss Army knife. You can use the Checksums tool in the app to verify the hash of a file.

Генерация адресов биткоина

Функция SHA-256 использовалась Накамото для создания биткоин-адресов. Они становятся исходом применения криптографической системы с цифровой подписью ECDSA. Эти подписи очень сложные и их много, поэтому Накамото решил их упростить.

Во-первых, сначала с применением ECDSA создаются ключи. Во-вторых, открытый ключ хэшируется с помощью SHA-256. В-третьих, к хэшу применяется функция RIPEMD-160. Она генерирует безопасный, оригинальный и достаточно короткий адрес.

Шестнадцатеричный идентификатор «0х00» сразу же добавляется в хэш RIPEMD-160. Более того, с его помощью можно выявить адрес в сети Bitcoin цифровым способом.

Далее следует применить функцию SHA-256, и полученный 4-байтный результат соединить с идентификатором 0х00. В заключение — использование функции с именем Base58Check, которая и создает готовый биткоин-адрес.

Эта процедура гарантирует несколько важных нюансов.

- В начале любого биткоин-адреса стоит цифра 1, по крайней мере, если они унаследованные. Другие адрес биткоинов генерируются иными способами.

- Все биткоин-адреса оригинальны и неповторимы.

- Полученные адреса можно проверить.

- Идентификация транзакций.

Что касается последнего пункта, его суть заключается в том, что уникальными являются не только адреса биткоинов, но и все транзакции, проходящие по сети. В результате полностью исключена вероятность утечки данных и использования их в корыстных целях.

Функция перестановок

Базовая функция перестановки состоит из раундов по пять шагов:

-

Шаг

-

Шаг

-

Шаг

-

Шаг

-

Шаг

Тета, Ро, Пи, Хи, Йота

Далее будем использовать следующие обозначения:

Так как состояние имеет форму массива , то мы можем обозначить каждый бит состояния как

Обозначим результат преобразования состояния функцией перестановки

Также обозначим функцию, которая выполняет следующее соответствие:

— обычная функция трансляции, которая сопоставляет биту бит ,

где — длина слова (64 бит в нашем случае)

Я хочу вкратце описать каждый шаг функции перестановок, не вдаваясь в математические свойства каждого.

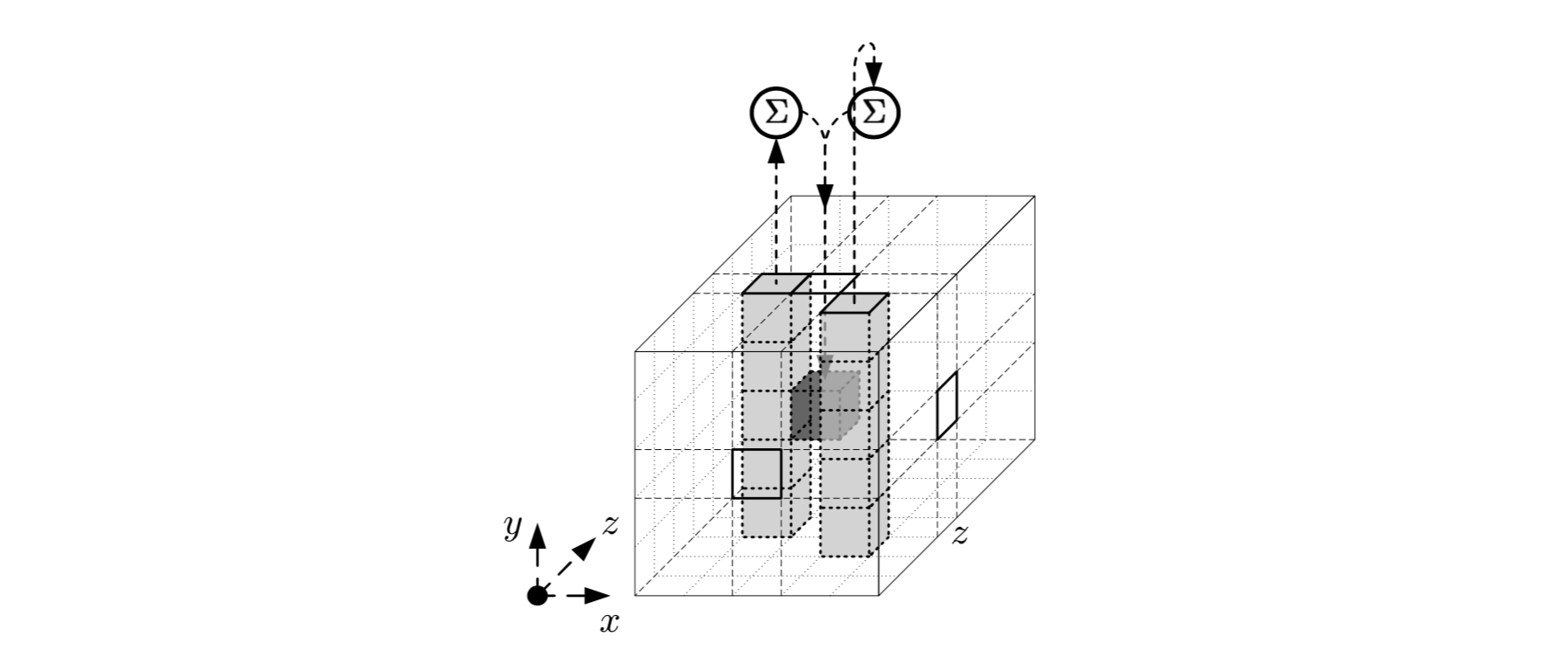

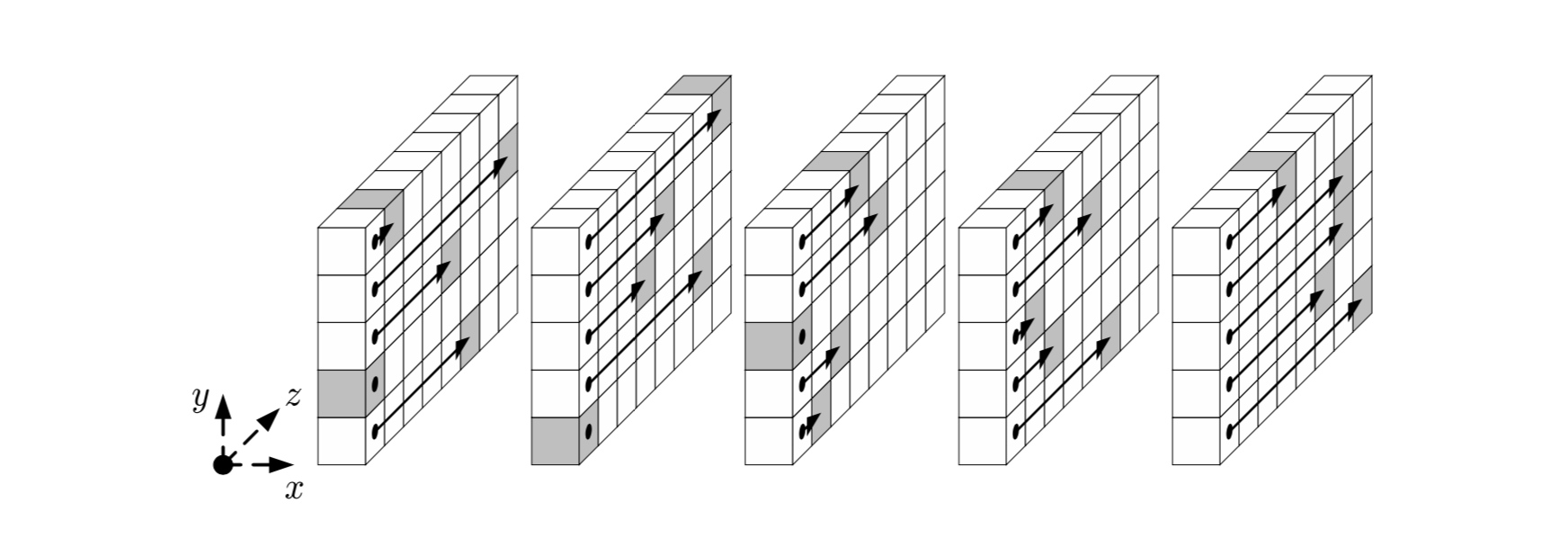

Шаг

Эффект отображения можно описать следующим образом: оно добавляет к каждому биту побитовую сумму двух столбцов и

Схематическое представление функции:

Псевдокод шага:

Шаг

Отображение направлено на трансляции внутри слов (вдоль оси z).

Проще всего его описать псевдокодом и схематическим рисунком:

Шаг

Шаг представляется псевдокодом и схематическим рисунком:

Шаг

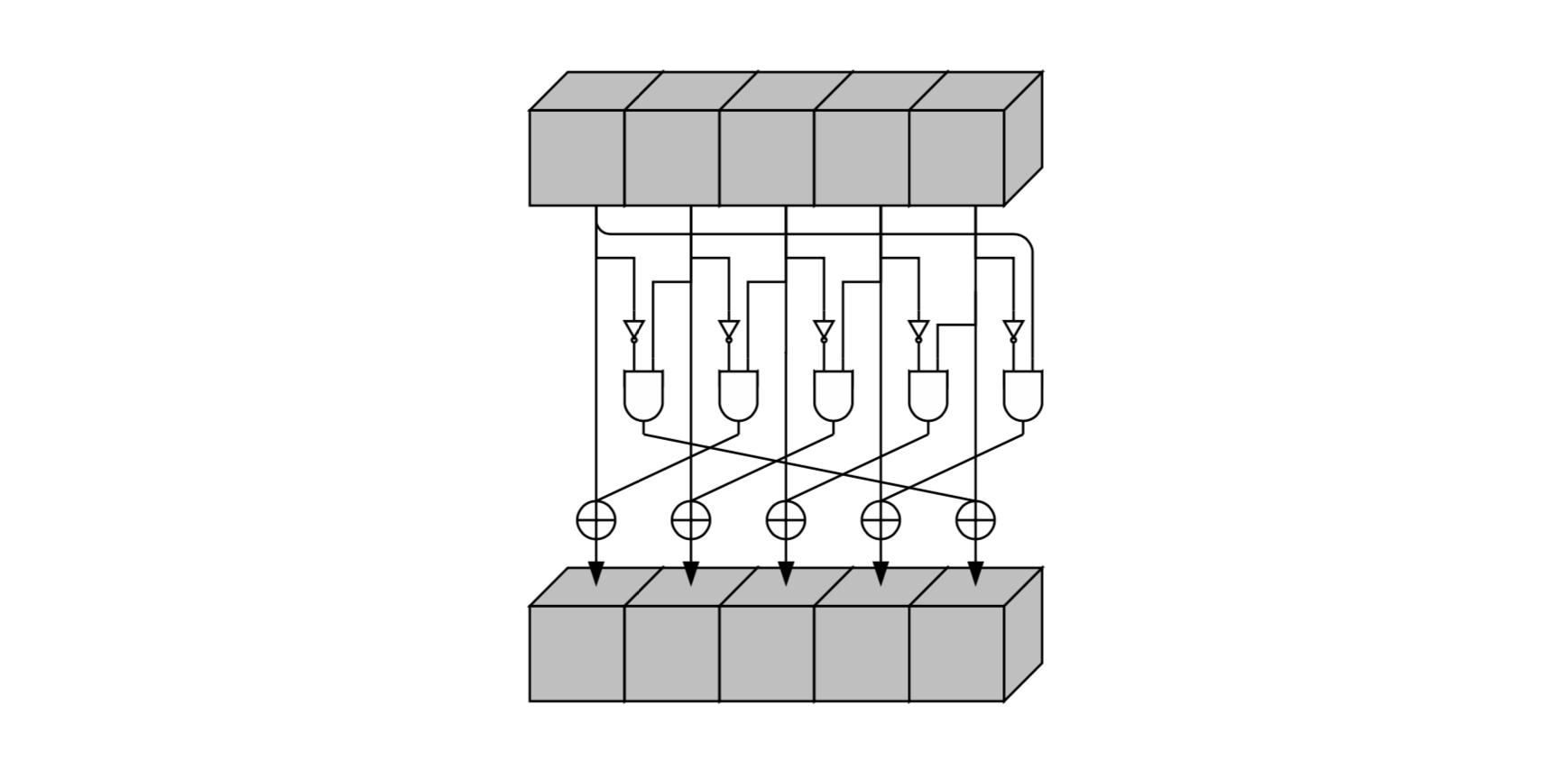

Шаг является единственный нелинейным преобразованием в

Псевдокод и схематическое представление:

Шаг

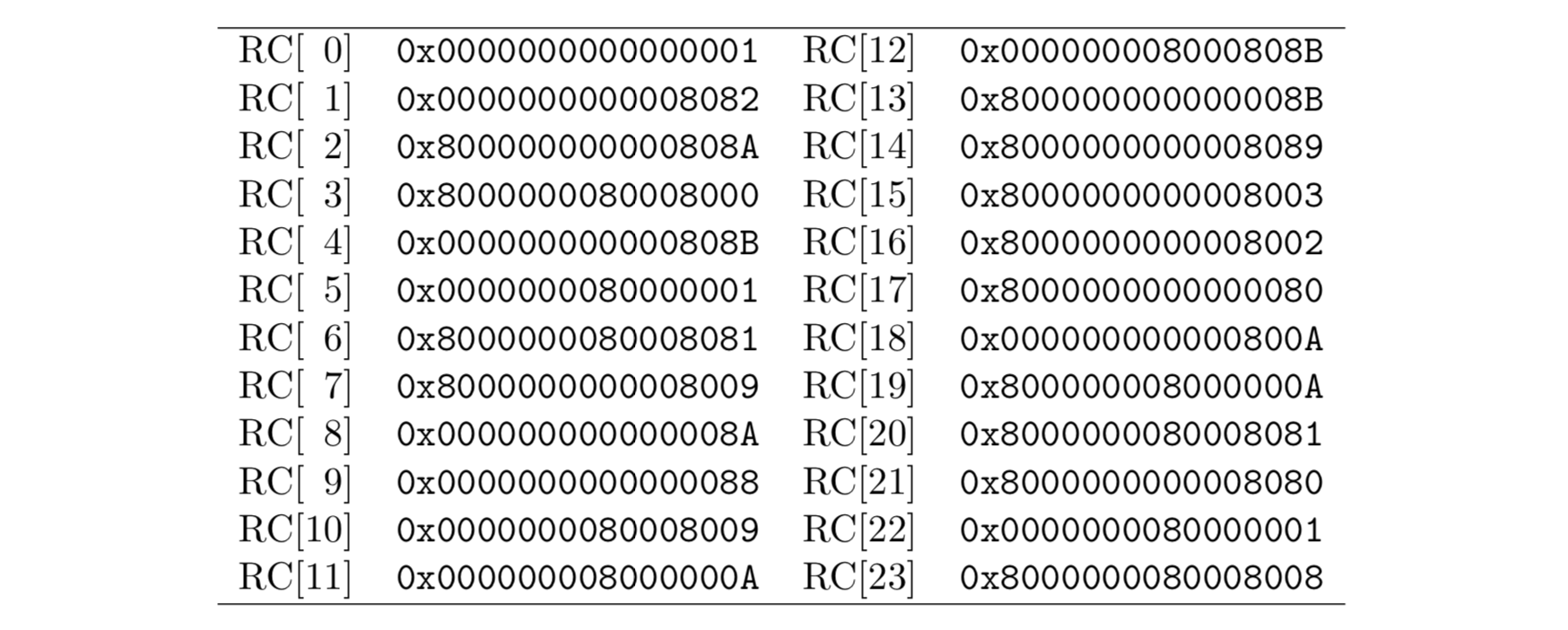

Отображение состоит из сложения с раундовыми константами и направлено на нарушение симметрии. Без него все раунды были бы эквивалентными, что делало бы его подверженным атакам, использующим симметрию. По мере увеличения раундовые константы добавляют все больше и больше асимметрии.

Ниже приведена таблица раундовых констант для бит

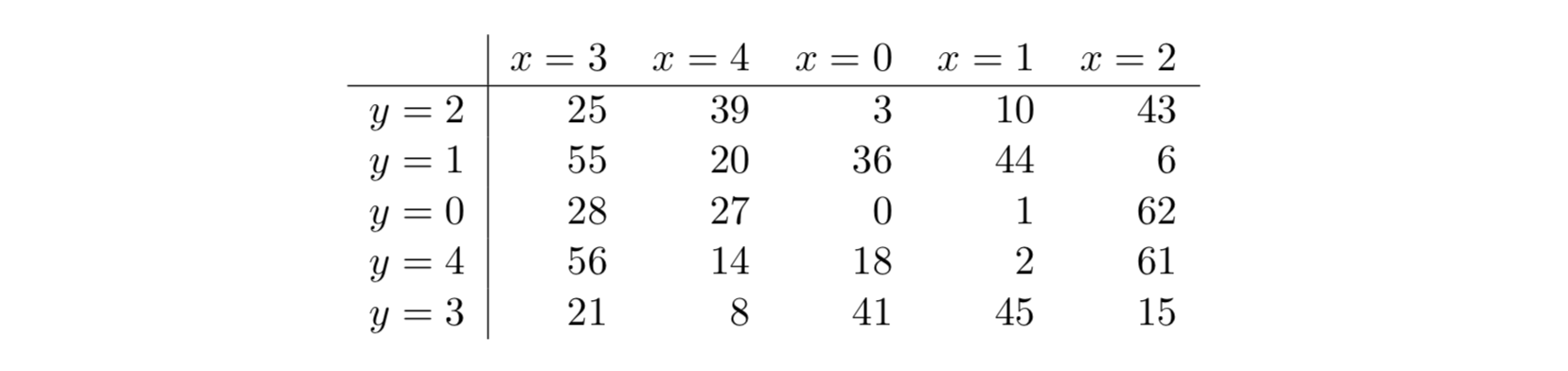

Все шаги можно объединить вместе и тогда мы получим следующее:

Где константы являются циклическими сдвигами и задаются таблицей:

Заключение

В конце статьи нужно извиниться перед читателем за чересчур сложное объяснение темы, но, увы, рассказ об основах криптографии нельзя отнести к разряду повседневного чтива. Что же касается перспектив SHA-256, то пока биткоин занимает львиную долю рынка данный алгоритм будет очень востребованным.

Но если патриарха цифровых активов потеснят альтернативные проекты, работающие на других алгоритмах, то SHA-256 станет достоянием историков. И такой поворот только оживит блокчейн-индустрию.

Самые последние новости криптовалютного рынка и майнинга:

The following two tabs change content below.

Mining-Cryptocurrency.ru

Материал подготовлен редакцией сайта «Майнинг Криптовалюты», в составе: Главный редактор — Антон Сизов, Журналисты — Игорь Лосев, Виталий Воронов, Дмитрий Марков, Елена Карпина. Мы предоставляем самую актуальную информацию о рынке криптовалют, майнинге и технологии блокчейн.

Отказ от ответственности: все материалы на сайте Mining-Cryptocurrency.ru имеют исключительно информативные цели и не являются торговой рекомендацией или публичной офертой к покупке каких-либо криптовалют или осуществлению любых иных инвестиций и финансовых операций.

Новости Mining-Cryptocurrency.ru

- Что будет с ценой биткоина после текущей коррекции? Аналитики ждут бычий рост BTC — 23.09.2021

- Криптовалюта в Африке: Почему африканский крипторынок является самым недооцененным? — 23.09.2021

- На NFT-платформе Binance будут выпущены NFT Континентальной хоккейной лиги (КХЛ) — 23.09.2021

- Robinhood запускает тестирование своего криптовалютного кошелька в октябре — 23.09.2021