Компьютер + интернет + блог = статьи, приносящие деньги

Содержание:

- Что делают руткиты?

- К какому типу вредоносных программ относятся руткиты

- Жизненно важные задачи каждого руткита

- Как бороться с руткитами

- How Do You Remove a Rootkit?

- Что такое руткиты?

- Как обнаружить руткит?

- Тестирование возможностей обнаружения вредоносных программ, использующих руткит-технологии

- Sophos Anti-Rootkit

- Что можно делать

- Воссоздание готовых наработок — модификация VMware BIOS

- Как маскируются руткиты?

- Как удалить руткиты?

- Как с ними бороться

- Самодельные руткиты

- Награждение победителей

- Итог

Что делают руткиты?

Руткит — это набор вредоносных программ, скрытых в вашем компьютере и предназначенных для проникновения в места, обычно недоступных неавторизованному пользователю, и получения контроля над системой. Хакеры могут использовать уязвимости в программном обеспечении для удаленного управления им. Руткиты очень трудно обнаружить, так как они используют сложные схемы маскировки, чтобы скрыть свое местонахождение. Он может прятаться на уровне ядра, которое управляет всей системой, или маскироваться под другое ПО и даже приложения. Руткиты также могут загружаться с ОС и перехватывать ее связь. Помимо ноутбука или настольного компьютера, руткит также может быть нацелен на устройства IOT. Он имеет высокий уровень опасности и трудно удаляется.

Использование руткитов

Что хакеры могут сделать с руткитами:

- Заразить устройство вредоносным ПО. Хакеры мастерски маскируют такое ПО и могут внедрить его в вашу систему;

- Предоставляет доступ в систему для хакеров. Руткит может служить в качестве шлюза для хакера для взлома ваших учетных записей, данных и т.д. Если он получит контроль над ОС, то с легкостью будет контролировать ваше устройство. Хакер сможет желать это с помощью вредоносного ПО или троянских программ, которые загрузит в зараженное устройство;

- Хакер сможет взять под контроль антивирусные программы и распространять вредоносное ПО.

Но руткиты также могут быть использованы и для хороших целей, таких как обнаружение хакерских атак, защиты программного обеспечения безопасности или защиты ноутбуков от кражи, позволяя осуществлять их мониторинг в случае кражи.

К какому типу вредоносных программ относятся руткиты

Если делить все вирусы на типы, то руткиты можно поставить в один ряд с троянами и червями. Поскольку у них очень схожий принцип действия.

Заключается он в том, чтобы проникнуть в систему и похитить личные данные или получить контроль над устройством.

А все остальное уже будет происходить по желанию злоумышленников. Они могут как заблокировать доступ к устройству и потребовать выкуп, так и похитить конфиденциальную информацию и использовать ее в своих целях.

Например, хакеры могут заполучить ваши логины и пароли от социальных сетей, авторизоваться под вашим именем и попросить занять денег у ваших друзей. Кстати, это довольно распространенный способ взлома.

Жизненно важные задачи каждого руткита

В ядре имеется множество структур, описывающих текущее состояние системы. Например, это список запущенных процессов, состоящий из указателей на дескрипторы процессов, который используется планировщиком. Другой важный объект — список загруженных модулей ядра, где каждый элемент указывает на дескриптор загруженного модуля. Он используется командами, оперирующими LKM: , , и подобными. Эти списки относятся ко внутренним объектам ядра.

Всякий вредоносный модуль первым делом удаляет себя из списка загруженных модулей, ведь если LKM в нем не описан, то ядро считает, что такой модуль не загружен. Это значит, что он не отобразится в выводе и не будет выгружен с помощью . Такая техника называется манипулированием внутренними объектами ядра (DKOM, Direct Kernel Object Manipulation).

Также любой хороший руткит заботится о том, как остаться в строю после перезапуска системы. Например, Snakso, обнаруженный в 2012 году, для этого прописывает команду загрузки модуля в , rkduck предпочитает файл , а Reptile в зависимости от целевой системы может использовать и , и . Skidmap вносит разнообразие в этот список и закрепляется в сценариях планировщика задач cron. Вообще, для этой цели могут подойти и другие файлы, влияющие на загрузку Linux, в том числе загрузочные скрипты. Далее будем называть такие файлы файлами автозагрузки.

И все вроде бы просто: проверяй содержимое этих файлов на подозрительные строки, и в твоей системе все будет хорошо. Но руткит не руткит, если не скрывает еще и что эти файлы модифицированы. Он может перехватывать системные вызовы и даже функции самого ядра, которые за этими вызовами стоят: например, Snakso и Reptile перехватывают функции файловой подсистемы ядра VFS (Virtual File System). Руткиты проверяют, было ли среди прочитанного что-то, что необходимо скрыть от глаз пользователя или администратора, и при необходимости модифицируют буфер со считанными данными.

И когда ничего не подозревающий (или подозревающий) пользователь попытается просмотреть содержимое модифицированного руткитом файла, увидит он только список вполне легитимных модулей или команд. Именно это становится проблемой при попытке обнаружить руткит, работая за зараженной машиной. Вообще говоря, при заражении руткитами уровня ядра не стоит верить ничему из того, что сообщает нам ядро.

Как бороться с руткитами

Руткиты сложны в обнаружении и устранении. Но, есть антивирусные программы, которые способны сдерживать их атаки. Компании, разрабатывающие защитные ПО, постоянно анализирую новые руткиты и обновляют свои продукты.

Средства обнаружения и удаления руткитов

Самостоятельно обнаружить и удалить руткиты практически невозможны. IT-компаниями разработаны специальные программы и приложения.

ТОП-10 утилит для обнаружения и удаления руткитов:

- Kaspersky TDSSKiller

- RkUnhooker

- Panda Anti-Rootkit

- RogueKiller Anti-malware

- Dr.Web Cureit

- SUPERAntiSpyware 10.0.1214 Free

- GMER и RootRepeal

- Eset SysInspector

- Malwarebytes Anti-Rootkit

- Avast Anti-Rootkit

На сайтах специализированных компаний есть возможность скачать и установить эти утилиты по поиску и устранению вредоносных руткитов.

Как избежать заражения руткитами

Болезнь лучше предупредить, чем лечить. Соблюдение определенных правил снизит риск заражения системы компьютера руткитами.

Основные методы профилактики:

- Своевременно обновлять ОС и ПО компьютера

- Избегать подозрительные сайты

- Игнорировать электронные спам

- Не подключать к компьютеру непроверенные устройства

- не скачивать и не устанавливать программы, файлы и прочие объекты из неизвестных источников

- Не открывать подозрительные ссылки

- Установить на ПК комплексную антивирусную программу и регулярно сканировать свой компьютер на наличие руткитов

How Do You Remove a Rootkit?

Unlike much of the computer malware in the wild today, manual removal of a rootkit can prove too challenging to accomplish for most computer end-users. There are a number of computer security applications on the market today; however, which can detect and remove some of the rootkits that have been discovered. Even the Microsoft Malicious Software Removal Tool has been updated to locate and remove some classes of rootkits (if the rootkit is not designed to make the tool ineffective!). Many of the tools designed to find and remove rootkits will access the raw file system of the computer directly vice using file system API’s to identify the potential existence of a rootkit. Some computer security experts believe that you should simply backup important information and reinstall the operating system where rootkit infection has occurred!

One of the free rootkit detection tools on the market in beta at the time of this writing is produced by Malwarebytes.

Что такое руткиты?

Руткиты не только прячутся сами, но и скрывают другое вредоносное ПО, проникшее в систему. Цель маскировки – незаметно для антивирусов и других защитных программ захватить чужой компьютер. У таких руткитов, как Hacker Defender, в запасе весьма изощренные трюки. Этот замаскированный «вредитель» в обход брандмауэра открывает тайные лазейки в Интернет, которые позволяют хакерам управлять зараженным компьютером. Через созданный руткитами «черный ход» можно получать конфиденциальные данные (например, пароли) или внедрять в систему другие вредоносные программы. Руткитов пока немного. Но, к сожалению, для них (как и для вирусов) созданы «конструкторы», используя которые, даже малоопытные хулиганы могут создавать «замаскированных вредителей» (см. врезку на стр. ??) и использовать их по своему усмотрению. Большинство антивирусных программ распознает такой вредоносный «софт», пока он не активен (скажем, «дремлет» в виде документа, прикрепленного к электронному письму). Но стоит двойным щелчком открыть кажущийся безобидным файл, и руткит активируется и «заберется» в сокровенные глубины системы. После этого найти и обезвредить его смогут лишь специальные приложения. ComputerBild протестировал 8 программ, задачей которых является распознавание и удаление руткитов. Все участники тестирования присутствуют на DVD, прилагаемом к этому номеру журнала.

Как обнаружить руткит?

Обнаружение и удаление руткитов чрезвычайно сложно, а в некоторых случаях практически невозможно без современного оборудования для обнаружения руткитов.

Это связано с тем, что после установки руткит принимает меры для обеспечения своего выживания, скрывая свое присутствие в хост-системе.

Руткиты могут обходить стандартные инструменты операционной системы, используемые для сканирования и мониторинга, а также подрывать работу антивирусного программного обеспечения, предназначенного для их обнаружения.

Скомпрометированное устройство может быть не в состоянии обнаружить несанкционированные модификации самого себя или своих компонентов.

Из-за этих технических сложностей для обнаружения руткитов можно использовать несколько различных подходов, в том числе:

Ищем ошибки и глюки

Руткиты встраиваются в системные процессы, перехватывая, а иногда и изменяя их действия.

Из-за этого руткиты часто нестабильны, вызывая заметные проблемы с компьютером, такие как замедление работы системы, сбои программного обеспечения, медленные процессы загрузки и даже пресловутый «синий экран смерти».

Если ваше устройство используется как часть ботнета, вы заметите значительную загрузку ЦП даже без запуска каких-либо приложений, а также быструю разрядку аккумулятора и даже перегрев устройства.

Обычно, если ваш компьютер внезапно выходит из строя, вам необходимо продолжить расследование на предмет заражения вредоносным ПО, включая руткиты.

Установка антивирусного программного обеспечения

Расширенные антивирусные пакеты поставляются с проприетарными инструментами сканирования руткитов (один из моих любимых инструментов для обнаружения руткитов — Bitdefender).

Во-первых, эти сканеры сравнивают ваши файлы с базой данных известных вредоносных программ — это может помочь найти руткит до того, как он встроится в ваше устройство, но не после того, как он получит root-доступ.

Затем сканеры используют анализ поведения, чтобы определить, не выполняет ли какой-либо из ваших файлов необычную активность на вашем диске.

Это может быть особенно эффективно для обнаружения руткитов пользовательского режима, которые подключаются к надежным файлам приложений.

Bitdefender также предлагает специальный режим восстановления, который перезагружает вашу систему и запускается перед загрузкой вашей операционной системы, чтобы обнаружить руткиты режима ядра.

Использование альтернативного надежного носителя

Альтернативным доверенным носителем является другое устройство (это может быть другой компьютер или USB-накопитель), которое можно использовать для сканирования зараженного устройства.

Поскольку альтернативный доверенный носитель запускается до загрузки системы, руткит не может использовать операционную систему зараженного устройства для сокрытия своего присутствия.

«Panda Dome» включает загрузочный USB-комплект Rescue Kit, который может сканировать ваш компьютер во время загрузки.

Анализ дампа памяти

Дампы памяти содержат список энергозависимой памяти компьютера (оперативной памяти).

Энергозависимые данные — это данные, которые хранятся во временной памяти компьютера во время его работы.

Дампы памяти содержат ценные изменчивые данные, показывающие состояние устройства до инцидента, такого как сбой или нарушение безопасности.

Анализ дампа памяти может предоставить уникальные данные, такие как сетевые соединения, учетные данные, сообщения чата, запущенные процессы, внедренные фрагменты кода, историю интернета и другие ключевые детали, которые могут быть использованы для идентификации атаки руткитов.

Анализ дампа памяти довольно сложен, и его не должны выполнять неквалифицированные пользователи.

Проведение проверки целостности

Большинство файлов имеют цифровую подпись, созданную законным издателем — по сути, это идентификатор или паспорт, который позволяет приложению вносить определенные изменения в вашу систему.

Руткиты пользовательского режима, зависящие от внедрения DLL, могут выполнять все виды деятельности в вашей системе, притворяясь легитимным программным обеспечением, но тщательный анализ сигнатуры и поведения взломанного приложения может показать, нормально оно ведет себя или нет.

Windows 10 имеет встроенные проверки целостности, которые периодически происходят во время загрузки и выполнения, а некоторые специализированные сканеры руткитов, такие как «RootkitRemover» от McAfee, также выполняют проверки целостности.

Тестирование возможностей обнаружения вредоносных программ, использующих руткит-технологии

В таблицах 1-2 представлены результаты обнаружения вредоносных программ, использующих руткит-технологии, различными антивирусами и специализированными антируткитами.

Напомним, что согласно используемой схеме награждения, 1 балл (или +/+) начислялся если руткит был успешно обнаружен в системе (файл, процесс или перехват функций) и удален.

0.5 балла (или +/-) – если руткит был успешно обнаружен в системе, но удалить его оказалось невозможно.

И, наконец, если руткит не был обнаружен в системе (поставлен минус), то баллов не начислялось вовсе.

Таблица 1: Результаты теста антивирусов/антируткитов на обнаружение вредоносных программ, использующих руткит-технологии (начало)

| Антивирус \ Вредоносная программа | Trojan-Spy. Win32. Goldun.hn | Trojan-Proxy. Win32. Wopla.ag | SpamTool. Win32. Mailbot.bd | Monitor.Win32. Elite Keylogger.21 |

| BitDefender Antivirus 2008 | +/+ | +/+ | -/- | +/+ |

| Dr.Web 4.44 | +/+ | +/+ | +/+ | -/- |

| F-Secure Anti-Virus 2008 | +/+ | +/- | +/- | +/- |

| Kaspersky Anti-Virus 7.0 | +/+ | +/+ | +/+ | +/+ |

| Eset Nod32 Anti-Virus 3.0 | +/+ | -/- | -/- | -/- |

| McAfee VirusScan Plus 2008 | +/+ | -/- | +/- | -/- |

| Symantec Anti-Virus 2008 | +/+ | +/+ | +/+ | +/+ |

| Trend Micro Antivirus plus Antispyware 2008 | +/+ | -/- | -/- | -/- |

| Антируткит | ||||

| AVG Anti-Rootkit 1.1 | +/+ | +/+ | +/+ | +/+ |

| Avira Rootkit Detection 1.0 | +/+ | +/+ | +/+ | +/+ |

| GMER 1.0.13 | +/- | +/+ | +/+ | +/+ |

| McAfee Rootkit Detective 1.1 | +/+ | +/+ | +/- | +/- |

| Panda AntiRootkit 1.08 | +/+ | +/+ | +/- | +/+ |

| Rootkit Unhooker 3.7.300 | +/+ | +/+ | +/+ | +/+ |

| Sophos Anti-Rootkit 1.3.1 | +/+ | +/+ | +/+ | +/+ |

| TrendMicro RootkitBuster 1.6 | +/+ | +/- | +/+ | +/+ |

Таблица 2: Результаты теста антивирусов/антируткитов на обнаружение вредоносных программ, использующих руткит-технологии (окончание)

| Антивирус \ Вредоносная программа | Rootkit.Win32. Agent.ea | Rootkit.Win32. Podnuha.a | Всего баллов |

| BitDefender Antivirus 2008 | -/- | -/- | 3 |

| Dr.Web 4.44 | +/+ | +/+ | 5 |

| F-Secure Anti-Virus 2008 | -/- | -/- | 2.5 |

| Kaspersky Anti-Virus 7.0 | +/- | -/- | 4.5 |

| Eset Nod32 Anti-Virus 3.0 | -/- | -/- | 1 |

| McAfee VirusScan Plus 2008 | -/- | -/- | 1.5 |

| Symantec Anti-Virus 2008 | -/- | -/- | 4 |

| Trend Micro Antivirus plus Antispyware 2008 | -/- | -/- | 1 |

| Антируткит | |||

| AVG Anti-Rootkit 1.1 | -/- | -/- | 4 |

| Avira Rootkit Detection 1.0 | +/+ | -/- | 5 |

| GMER 1.0.13 | +/+ | +/+ | 5.5 |

| McAfee Rootkit Detective 1.1 | -/- | -/- | 3 |

| Panda AntiRootkit 1.08 | +/- | -/- | 4 |

| Rootkit Unhooker 3.7.300 | +/+ | +/- | 5.5 |

| Sophos Anti-Rootkit 1.3.1 | +/- | -/- | 4.5 |

| TrendMicro RootkitBuster 1.6 | +/- | -/- | 4 |

Таким образом, лучшими из антивирусов по обнаружению вредосносных программ, использующих руткит-технологии, являются Dr.Web, Kaspersky Anti-Virus и Symantec Anti-Virus, набравшие от 4 до 5 баллов из 6 возможных.

Среди специализированных антируткитов высокую эффективность показали почти все продукты, кроме McAfee Rootkit Detective. Особенно стоит отметить Rootkit Unhooker и GMER, чей результат 5.5 баллов позволил им стать лучшими в нашем тесте по обнаружению вредоносных программ, использующих руткит-технологии.

Sophos Anti-Rootkit

Популярная программа, используемая для поиска скрытых в системе руткитов. И, пожалуй, это единственная утилита из рассмотренных выше, которую нужно устанавливать. Но это однозначно стоит сделать, поскольку результативность «Sophos Anti-Rootkit» очень высока.

Для начала работы с утилитой нужно:

- Загрузить, установить и запустить ее. Хочу заметить, что для начала нужно заполнить форму с вашими данными на официальном сайте, затем принять соглашение и только после этого появится кнопка для скачивания утилиты.

- Запустите ПО и дождитесь, пока завершится процедура обновления.

- Щелкните «Start scanning», дождитесь окончания проверки и избавьтесь от найденного опасного ПО.

Как вы видите, все предельно просто.

Что можно делать

В настоящее время средств лечения от руткита не существует. Однако можно назвать меры профилактики.

1. Регулярно проводите обновление компьютера. Имеется в виду обновление всего компьютера, а не только Windows или сигнатур вредоносных программ, или драйверов графических карт. Обновлять нужно все — с должным фанатизмом.

2. Заходите только на проверенные сайты. Никто не делает покупки в тех районах города, где воруют автомобили со стоянок, и точно так же не следует заходить в «плохие» области Интернета. Установите дополнение к браузеру, называемое блокировщиком рекламы. Оно сообщит, когда вы пытаетесь войти на «плохой» сайт.

3. Регулярно обновляйте систему безопасности, состоящую из сетевого экрана и антивирусной программы. К счастью, обеспечение компьютера первоклассным программным обеспечением для его защиты требует относительно небольших затрат (или выполняется совсем бесплатно). Выберите вариант, лучше всего отвечающий вашим потребностям.

4. Следите за тем, что вы загружаете. Сегодня многие программы устанавливаются с программным обеспечением, или дополнениями (например, панелью инструментов), которые несут в себе вредоносные части, такие как руткиты

При установке программ обращайте внимание на то, что происходит, а не просто проходите процесс установки. Убедитесь, что не устанавливается ничего дополнительного, чтобы не пожалеть об этом

5. Никогда ничего не открывайте, если вы не ожидаете или не узнаете этого, даже если вам прислал программу знакомый! Шпионское программное обеспечения является частью арсенала руткита, и оно использует технику социальной инженерии, чтобы заставить пользователя непреднамеренно установить его.

В конечном счете, прибегайте к здравому смыслу. Относитесь к компьютеру так же, как вы относитесь к дому

Недостаточно повесить табличку «Осторожно, злая собака!», нужно завести такую собаку

Воссоздание готовых наработок — модификация VMware BIOS

Как уже отмечалось, Сакко и Ортега провели две презентации по модификации BIOS, наряду с презентацией Войчука и Терешкина. Из этих трех презентаций только Сакко и Ортега включили какой-либо исходный код или пример, демонстрирующий описанные ими методы. Поскольку это был единственный доступный пример, он использовался в качестве отправной точки для этого проекта.

Работа Сакко и Ортега довольно подробно описывает их сетап и методы тестирования. Установка VMware была завершена, как описано выше, и следующим шагом было внедрение кода модификации BIOS, который они предоставили. Предоставленный код требовал извлечения BIOS ROM в отдельные модули. BIOS ROM, входящий в комплект VMware, является Phoenix BIOS. Исследование говорит, что существует два основных инструмента для работы с этим типом BIOS, инструмент с открытым исходным кодом «phxdeco», и коммерческий «Phoenix BIOS Editor», который предоставляется непосредственно Phoenix. В работе Сакко и Ортега рекомендовано использовать приложение Phoenix BIOS Editor — они разрабатывали свой код для использования под ним. Пробная версия была загружена мной из интернета, и, похоже, она обладает всеми функциями, необходимыми для этого проекта. Разыскивая ссылку для скачивания снова, я не могу найти ничего, что кажется даже наполовину легитимным, но Google предлагает большой список вариантов. Я просто предположу, что найти какую-нибудь легитимную пробную версию не составит труда. После того, как инструменты установлены, следующим шагом будет создание пользовательского BIOS.

Сначала я убедился, что небольшая модификация образа BIOS вступит в силу в VMware, что и произошло (изменился цвет логотипа VMware). Затем я запустил скрипт сборки на Python, предоставленный Сакко и Ортега для модификации BIOS. Помимо одной опечатки в питоновском скрипте сборки BIOS все работало отлично, и новый BIOS был сохранен на диск. Однако загрузка этого BIOS в VMware не привела к тому же самому успеху: VMware выдает сообщение о том, что в виртуальной машине что-то пошло не так и что оно закрывается. Отладка этой проблемы совершалась в IDA и GDB, но проблему было трудно отследить (плюс в IDA были проблемы с версией). В целях ускорения работы была загружена другая версия VMware, чтобы тестовая среда соответствовала среде Сакко и Ортега. После некоторых поисков была найдена и установлена точная версия VMware, которую они использовали. Это, к сожалению, не решило проблему, VMware сообщила о той же ошибке. Хотя я видел, как эта модификация BIOS работала, когда демонстрировалась как часть их презентации, теперь было ясно, что их пример кода потребует дополнительной модификации, прежде чем он сможет работать на какой-либо тестовой системе.

В результате отладки кода Сакко и Ортега было изучено много разных моментов, и в итоге проблема была в инструкции на ассемблере, которая выполняла far вызов абсолютного адреса, который не был правильным для используемой BIOS. После ввода правильного адреса код BIOS был успешно выполнен, и руткит начал искать на жестком диске файлы для изменения. Этот код требовал очень много времени для сканирования на жестком диске (который был всего 15 ГБ), и он запускался несколько раз до запуска системы. Код подтверждения концепции включал в себя возможность исправления notepad.exe, чтобы он отображал сообщение при запуске, или изменения файла /etc/passwd в системе Unix, чтобы root пароль был установлен на фиксированное значение. Это показало, что руткиты могут функционировать как в Windows системах, так и в Linux, даже если они используются только в простых целях.

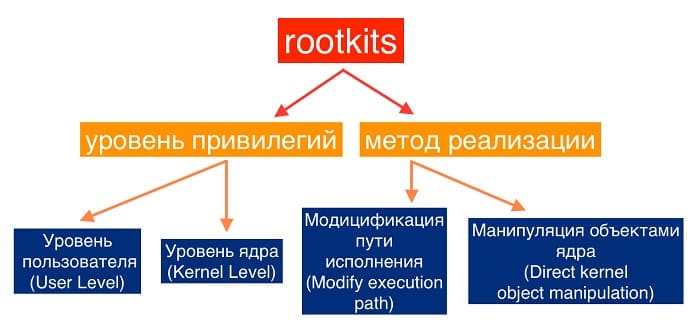

Как маскируются руткиты?

Антивирусные программы обычно распознают вредоносный «софт» по сигнатурам – характерным цепочкам кода в теле вируса. Это своего рода «особые приметы», по которым можно опознать и уничтожить «вредителя». Производители защитных программ регулярно размещают в Интернете обновления с последними обнаруженными сигнатурами. Кроме того, антивирусы узнают «вредителей» по некоторым особенностям их поведения – этот способ получил название «эвристический анализ». Если, к примеру, некая программа собирается удалить все MP3-файлы, сохраненные на жестком диске, скорее всего, это вирус, работу которого нужно блокировать, а его – уничтожить.

Чтобы обмануть антивирусные программы, руткиты манипулируют процессами, с помощью которых компьютерные приложения обмениваются данными. Из этих потоков они удаляют сведения о себе и других вредителях. Антивирус получает ложную информацию и считает, что «в Багдаде все спокойно»

Некоторые руткиты (так называемые «руткиты режима пользователя») перехватывают потоки данных между программами (например, между Windows и антивирусом) и манипулируют ими по своему усмотрению.

Другие руткиты (их называют «руткитами режима ядра») «сидят» глубже, между отдельными компонентами Windows или даже в системном реестре, и оттуда посылают антивирусу ложные данные

Как удалить руткиты?

К счастью, руткитные атаки сегодня не очень распространены, так как различные системы защиты ядра стали более продвинутыми. Но если устройство уже заражено, то процесс удаления может быть довольно сложным. Его можно удалить:

- С помощью сторонних инструментов, таких как антивирусные и анти-руткитные программы. Попробуйте использовать несколько различных инструментов, так как одного может быть недостаточно, чтобы избавиться от его;

- Переустановка ОС. В зависимости от типа руткита, это потенциально может очистить зараженное устройство;

- В случае прошивки руткита или руткитов ядра, стороннее ПО может быть неэффективным. Возможно, потребуется создать резервную копию данных, очистить систему и переустановить все заново, чтобы избавиться от него.

Как с ними бороться

В большинстве случаев руткиты хорошо замаскированы, найти и удалить их с компьютера самостоятельно бывает крайне сложно, особенно рядовому пользователю. Здесь на помощь приходят специальные программы, созданные для поиска и удаления подобных вирусов.

К числу наиболее популярных программ можно отнести:

- LiveCD от Dr.Web или Kaspersky Rescue Disk. Преимущество загрузочных дисков с антивирусом в том, что при проверке компьютера, все вирусы остаются неактивными и никак не влияют на проверку. Рекомендую использовать их в тех случаях, когда по каким-либо причинам не получает выполнить сканирование из-под системы Windows;

- Dr.Web Cureit – бесплатная, но очень эффективная утилита от известного разработчика Доктора Веба;

- Kaspersky Virus Removal Tool – утилита от Касперского, способная полностью проверить ПК и удалить множество видов руткитов.

- AVZ – универсальная программа для обнаружения различных видов угроз;

- TDSSKiller – популярный антируткит от разработчиков антивируса «Касперский».

- Trend Micro RootkitBuster;

- Malwarebytes Anti-Rootkit;

- Sophos Anti-Rootkit.

Найти и скачать каждую из утилит можно на официальном сайте.

Самодельные руткиты

Огромное количество зараженных компьютеров находятся в так называемой зомби-сети и используются для того, чтобы рассылать спам-сообщения. При этом пользователи этих ПК ничего не подозревают о такой «деятельности». До сегодняшнего дня было принято думать, что создавать упомянутые сети могут лишь профессиональные программисты. Но совсем скоро все может кардинально измениться. В сети реально найти всё больше инструментов для создания вирусных программ. Например, при помощи набора под названием Pinch можно легко создать руткит. Основой для этого вредоносного ПО будет Pinch Builder Trojan, который можно дополнить различными функциями. Это приложение с лёгкостью сможет считывать пароли в браузерах, распознавать вводимые данные и отправлять их аферистам, а также ловко прятать свои функции.

Награждение победителей

В таблице 4 представлены итоговые результаты всех участвовавших в тесте продуктов и присужденные им награды.

Таблица 4: Лучшие антивирусы/антируткиты по результатам теста

| Название антивируса/антируткита | Награда | Получено баллов | ||

| Вредоносные программы (6 max) | Концепты (2 max) | Всего (max 8) | ||

| Rootkit Unhooker 3.7.300 | Gold Anti-Rootkit Protection Award | 5.5 | 2 | 7.5 |

| GMER 1.0.13 | 5.5 | 1.5 | 7 | |

| Kaspersky Anti-Virus 7.0 | 4.5 | 2 | 6.5 | |

| Avira Rootkit Detection 1.0 | 5 | 1.5 | 6.5 | |

| AVG Anti-Rootkit 1.1 | Silver Anti-Rootkit Protection Award | 4 | 1.5 | 5.5 |

| Panda AntiRootkit 1.08 | 4 | 1.5 | 5.5 | |

| Sophos Anti-Rootkit 1.3.1 | 4.5 | 1 | 5.5 | |

| Dr.Web 4.44 | 5 | 5 | ||

| TrendMicro RootkitBuster 1.6 | 4 | 1 | 5 | |

| Symantec Anti-Virus 2008 | Bronze Anti-Rootkit Protection Award | 4 | 0.5 | 4.5 |

| F-Secure Anti-Virus 2008 | 2.5 | 1.5 | 4 | |

| McAfee Rootkit Detective 1.1 | 3 | 0.5 | 3.5 | |

| BitDefender Antivirus 2008 | Провалили тест | 3 | 3 | |

| McAfee VirusScan Plus 2008 | 1.5 | 1.5 | ||

| Eset Nod32 Anti-Virus 3.0 | 1 | 1 | ||

| Trend Micro Antivirus plus Antispyware 2008 | 1 | 1 |

Итак, по результатам тестирования специализированные средства для борьбы с руткитами оказались в целом более эффективны, чем антивирусные продукты. Из антивирусных продуктов хорошие результаты показали только Kaspersky Anti-Virus, Dr.Web, Symantec Anti-Virus и F-Secure Anti-Virus (см. таблицу 5).

Из антивирусов высшую награду Gold Anti-Rootkit Protection Award завоевал только Kaspersky Anti-Virus, набравший 6.5 баллов из 8 возможных. Антивирус Dr.Web стал вторым, завоевав награду Silver Anti-Rootkit Protection Award. Symantec Anti-Virus и F-Secure Anti-Virus были удостоены награды Bronze Anti-Rootkit Protection Award, а остальные продукты (BitDefender Antivirus, McAfee VirusScan Plus, Eset Nod32 Anti-Virus и Trend Micro Antivirus plus Antispyware), к сожалению, провалили тест.

Таблица 5: Лучшие антивирусы по результатам теста

| Название антируткита | Вредоносные программы (6 max) | Концепты (2 max) | Всего баллов (max 8) |

| Kaspersky Anti-Virus 7.0 | 4.5 | 2 | 6.5 |

| Dr.Web 4.44 | 5 | 5 | |

| Symantec Anti-Virus 2008 | 4 | 0.5 | 4.5 |

| F-Secure Anti-Virus 2008 | 2.5 | 1.5 | 4 |

| BitDefender Antivirus 2008 | 3 | 3 | |

| McAfee VirusScan Plus 2008 | 1.5 | 1.5 | |

| Eset Nod32 Anti-Virus 3.0 | 1 | 1 | |

| Trend Micro Antivirus plus Antispyware 2008 | 1 | 1 |

Что касается специализированных антируткит-продуктов, то победителем среди них, как и в целом по результатам теста, оказался Rootkit Unhooker, набравший 7.5 баллов из 8 возможных и получивший награду Gold Anti-Rootkit Protection Award (см.таблицу 6). Такой же награды удостоен также GMER (набравший всего на 0,5 балла меньше лидера) и Avira Rootkit Detection (6,5 баллов из 8). Обладателями награды Silver Anti-Rootkit Protection Award стали целых четыре антируткита: AVG Anti-Rootkit, Panda AntiRootkit, Sophos Anti-Rootkit и Trend Micro RootkitBuster. При этом первые три – AVG, Panda и Sophos – набрали по 5.5. баллов, а продукт TrendMicro – 5 из 8 возможных.

И, наконец, McAfee Rootkit Detective, набравший 3,5 балла, заслужил награду Bronze Anti-Rootkit Protection Award.

Таким образом, все тестируемые специализированные антируткиты неплохо показали себя в тесте и оправдали свое назначение. Провалившах тест антируткитов не оказалось.

Таблица 6: Лучшие антируткиты по результатам теста

| Название антируткита | Вредоносные программы (6 max) | Концепты (2 max) | Всего баллов (max 8) |

| Rootkit Unhooker 3.7.300 | 5.5 | 2 | 7.5 |

| GMER 1.0.13 | 5.5 | 1.5 | 7 |

| Avira Rootkit Detection 1.0 | 5 | 1.5 | 6.5 |

| AVG Anti-Rootkit 1.1 | 4 | 1.5 | 5.5 |

| Panda AntiRootkit 1.08 | 4 | 1.5 | 5.5 |

| Sophos Anti-Rootkit 1.3.1 | 4.5 | 1 | 5.5 |

| TrendMicro RootkitBuster 1.6 | 4 | 1 | 5 |

| McAfee Rootkit Detective 1.1 | 3 | 0.5 | 3.5 |

Чтобы ознакомиться подробными результатами данного теста и убедиться в правильности итоговых расчетов, рекомендуем Вам скачать результаты этого теста в формате Microsoft Excel или PDF.

Итог

К нашей радости, победитель теста – Gmer 1.0 – и второй призер, AVG Anti-Rootkit, обнаружили все 30 руткитов, «спрятавшихся» на тестовых компьютерах, и исправно сообщали о других скрытых опасностях. Gmer, кроме того, распознала всех «замаскированных вредителей», которые скрывались в альтернативных потоках данных (именно это и принесло ей победу в общем зачете). И Gmer, и AVG Anti-Rootkitудаляют большую часть найденных «вредителей», но все-таки не всех… Добиться максимального эффекта позволяет одновременное использование этих двух программ. Все остальные антируткиты получили оценку «плохо».